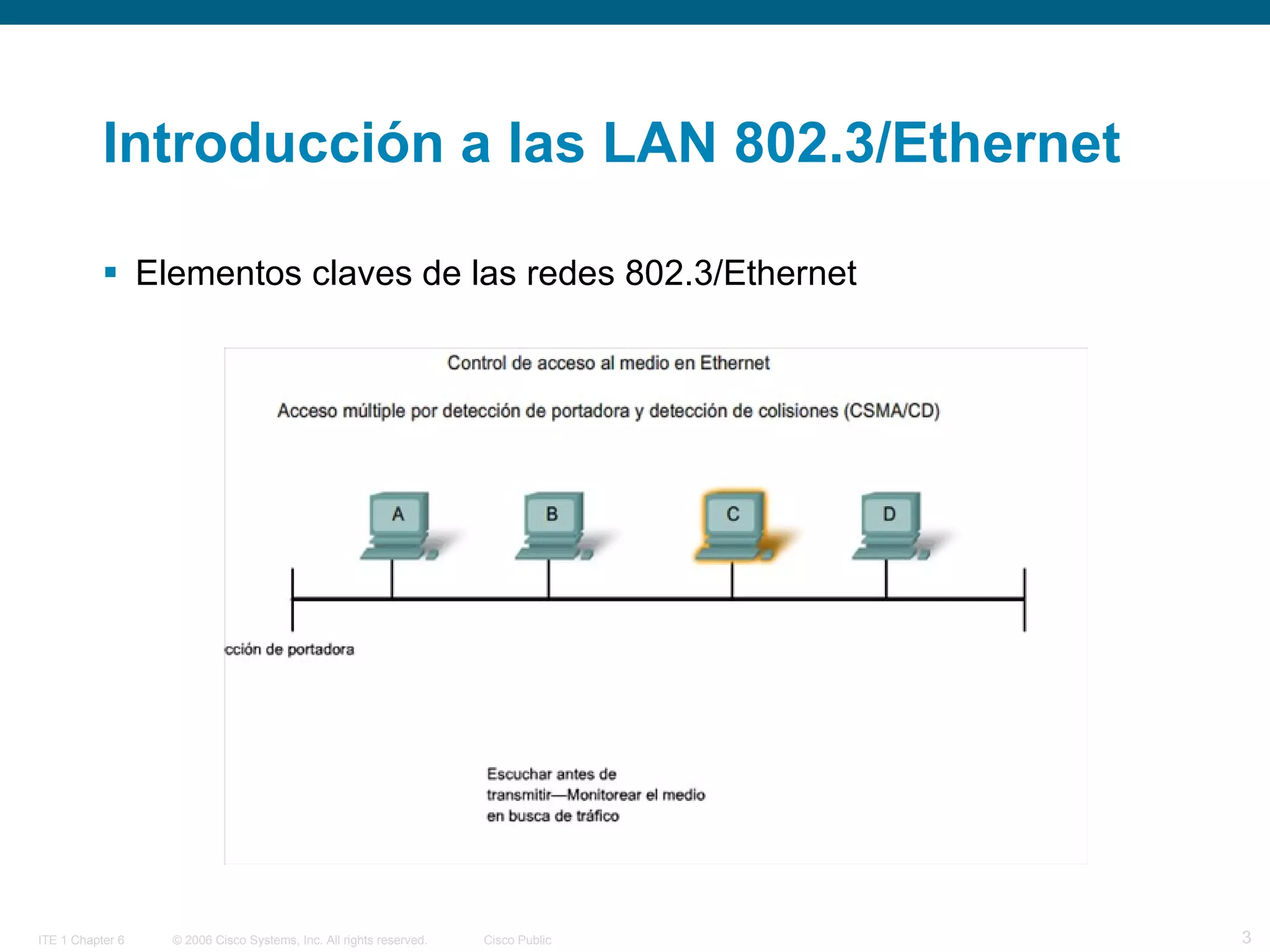

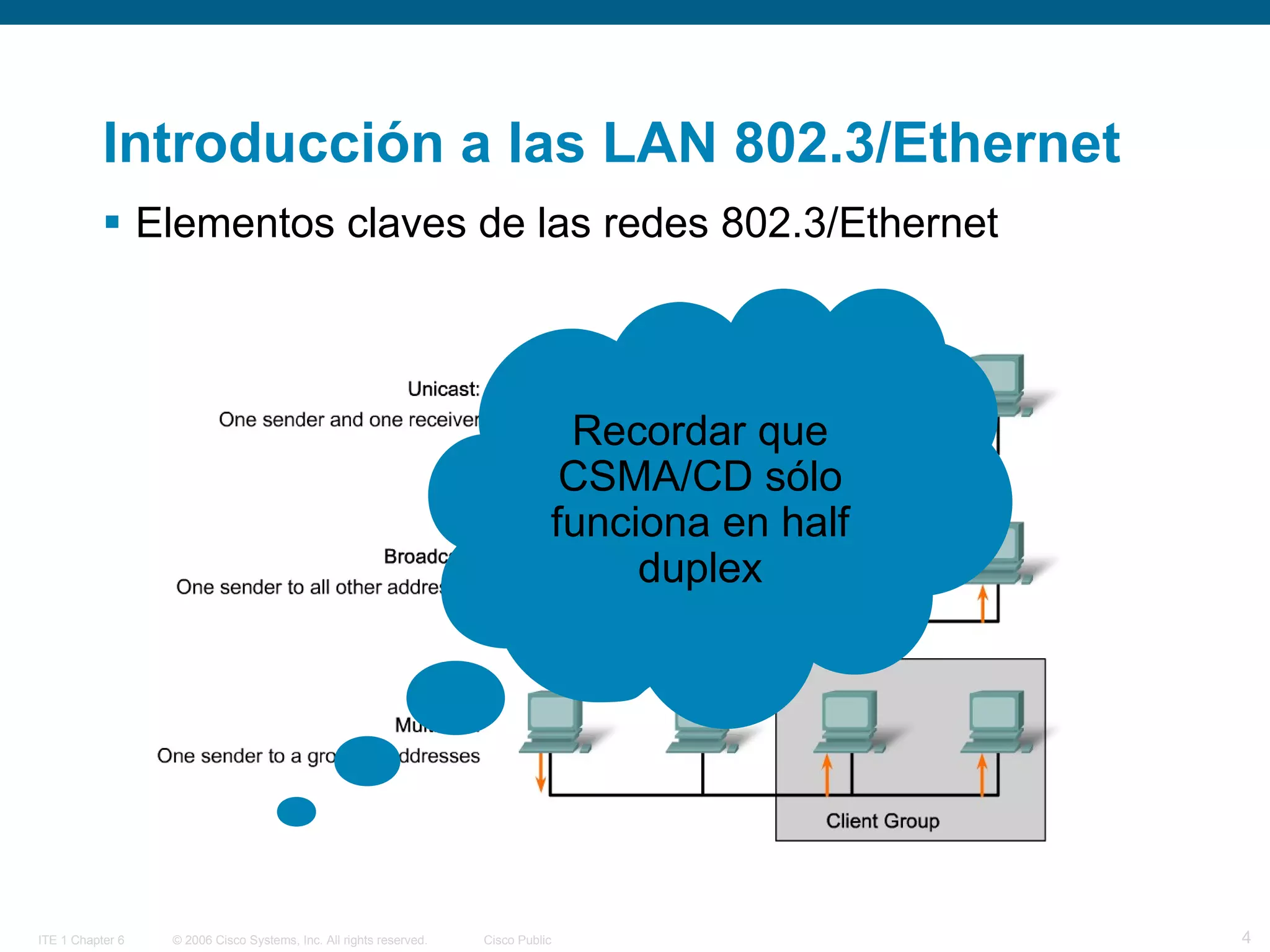

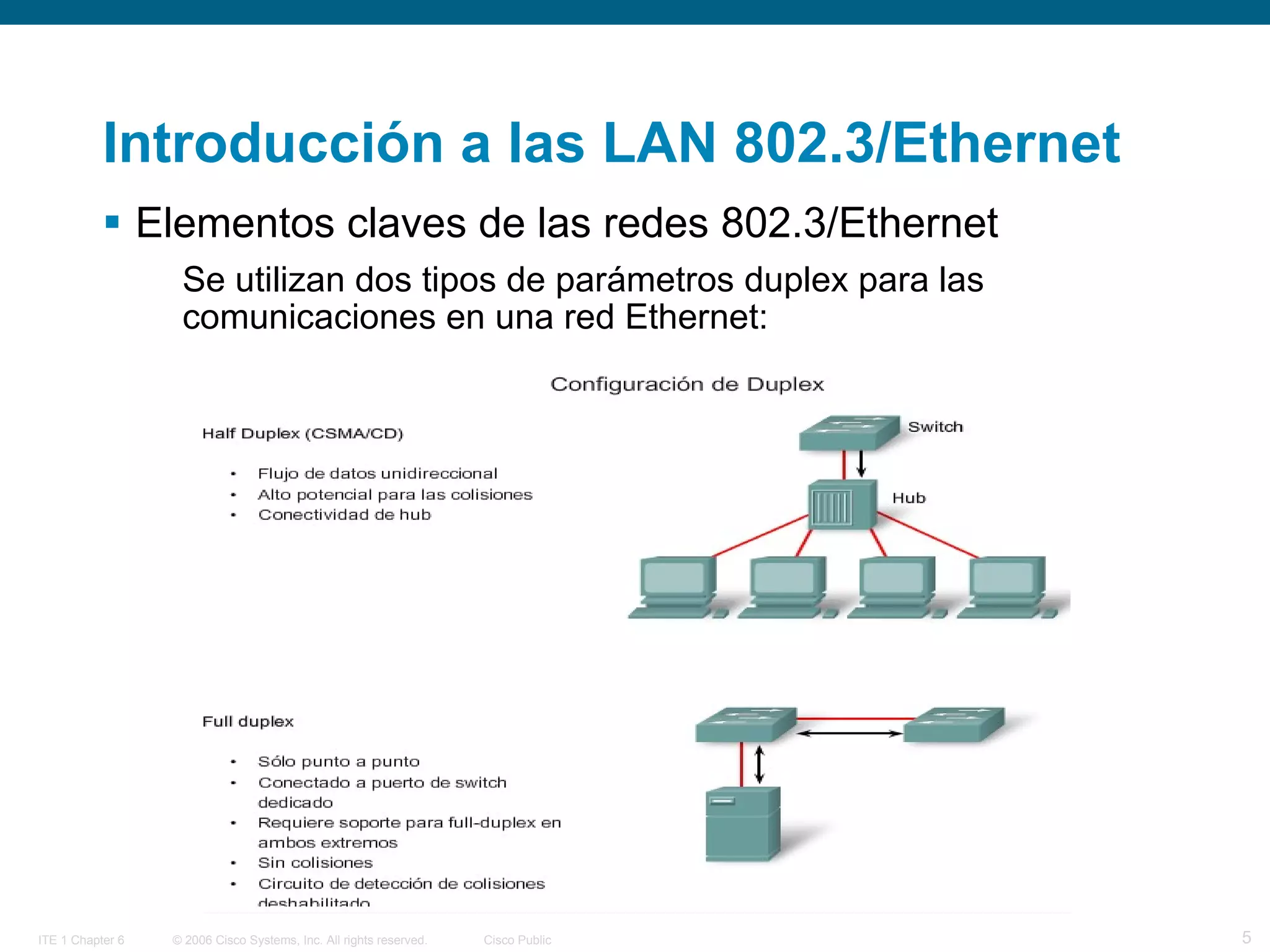

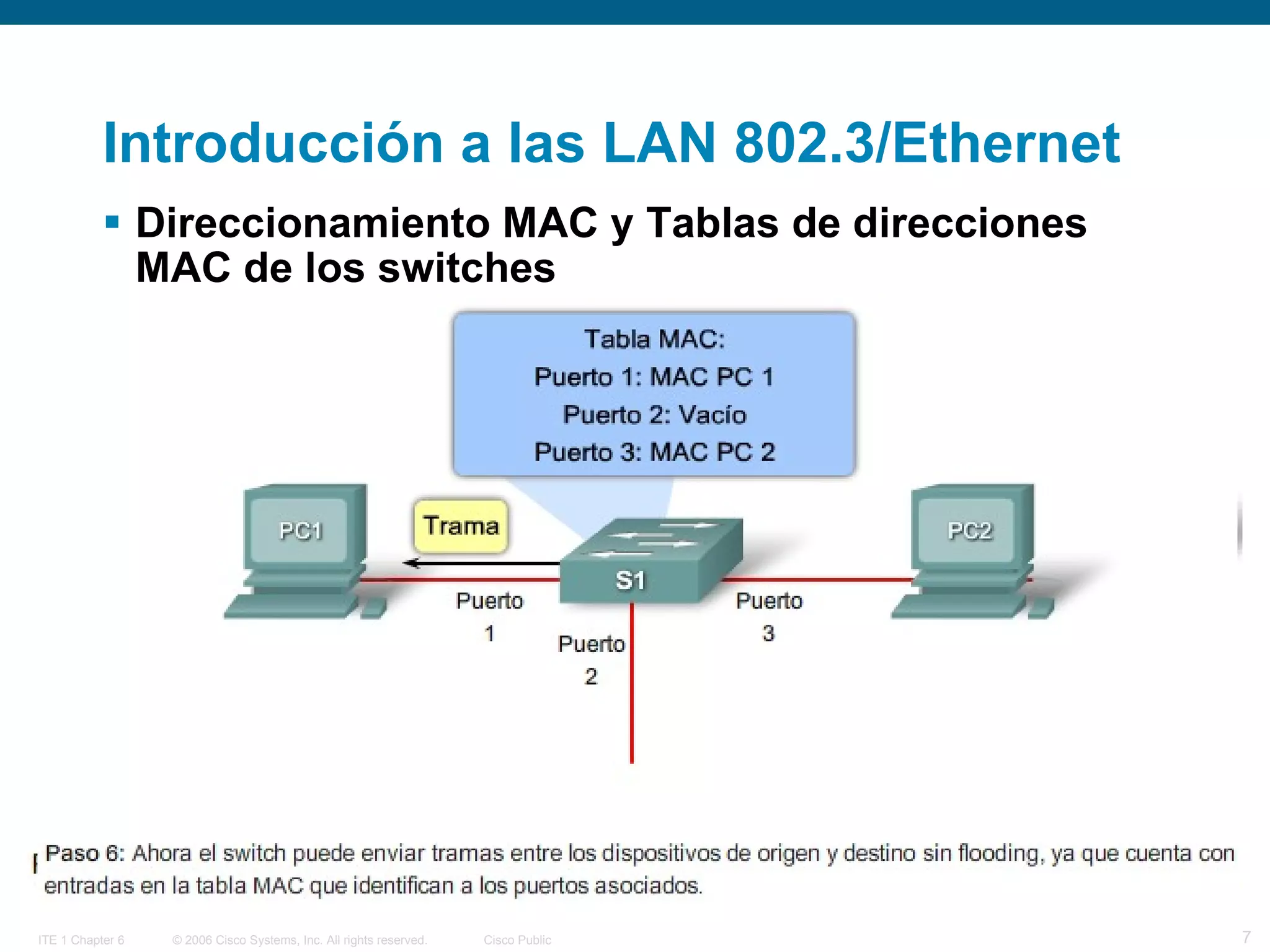

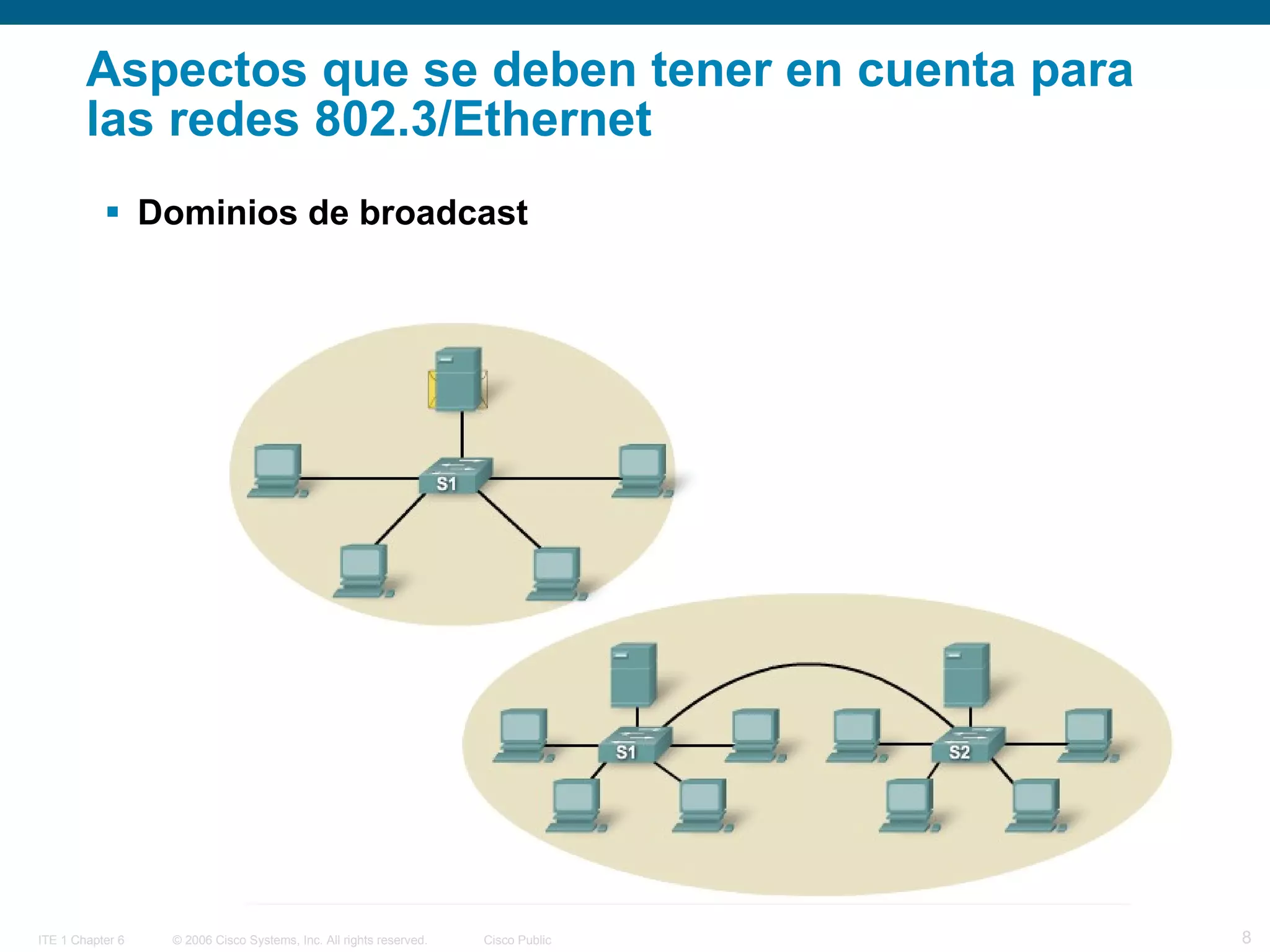

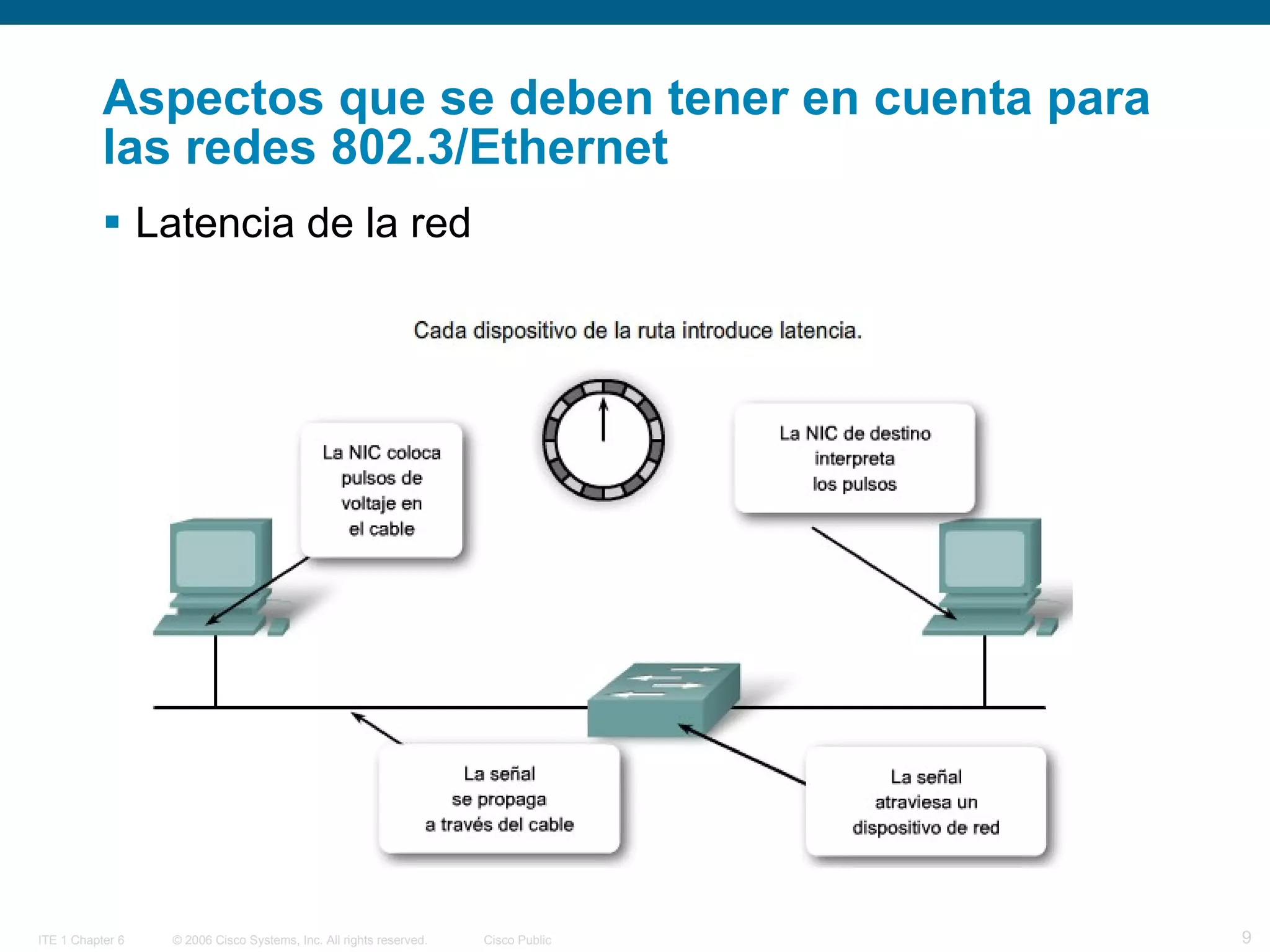

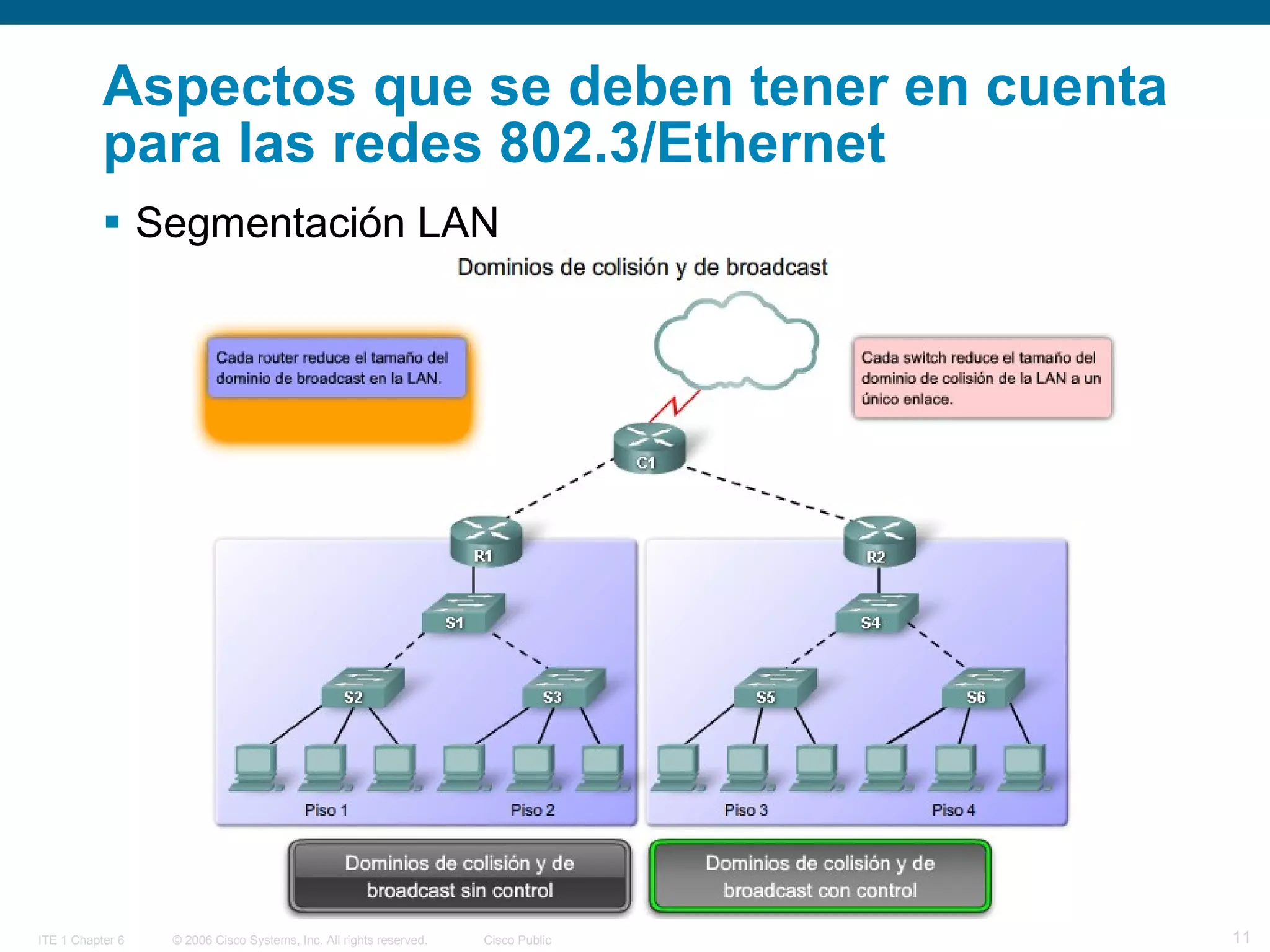

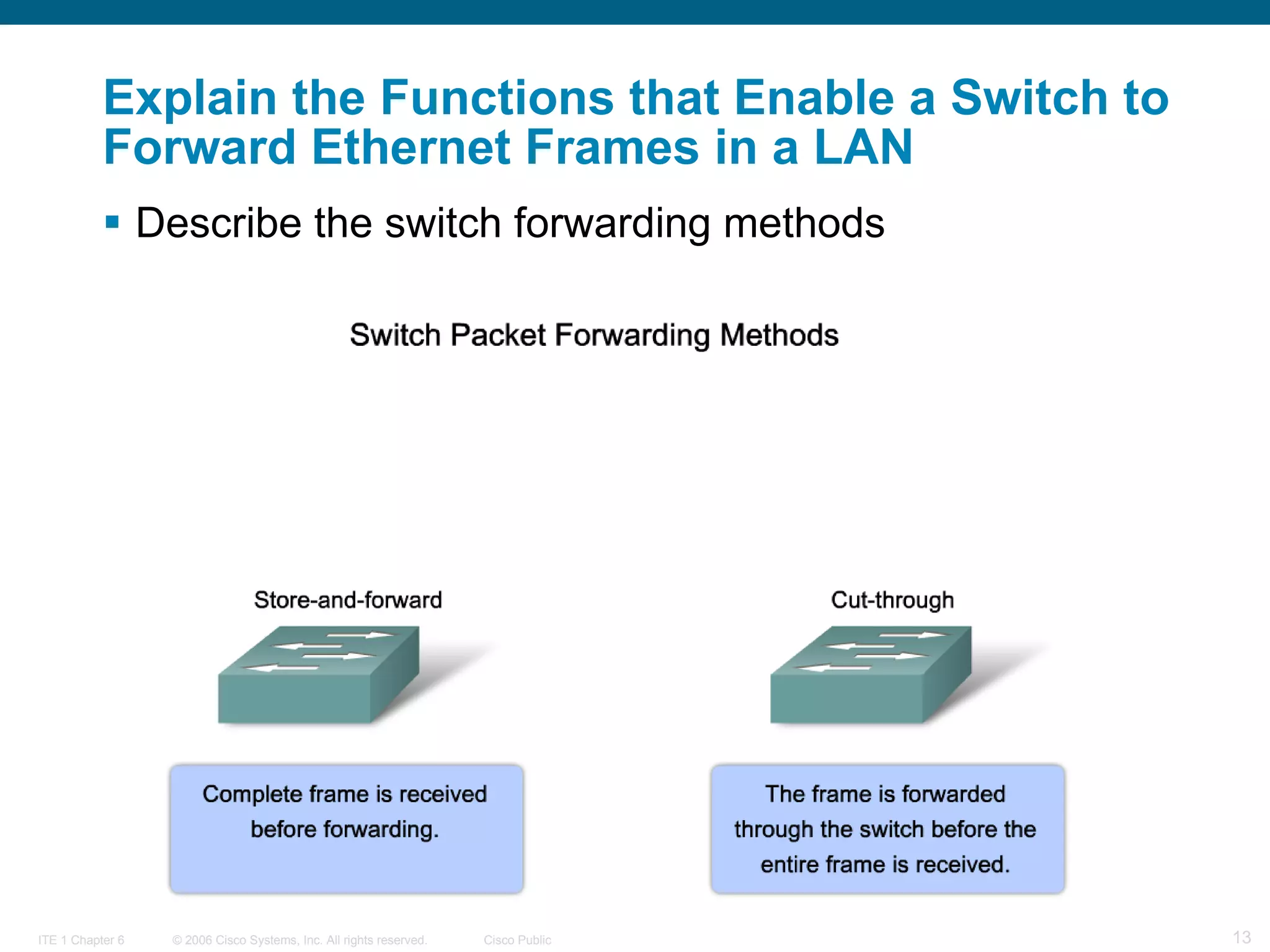

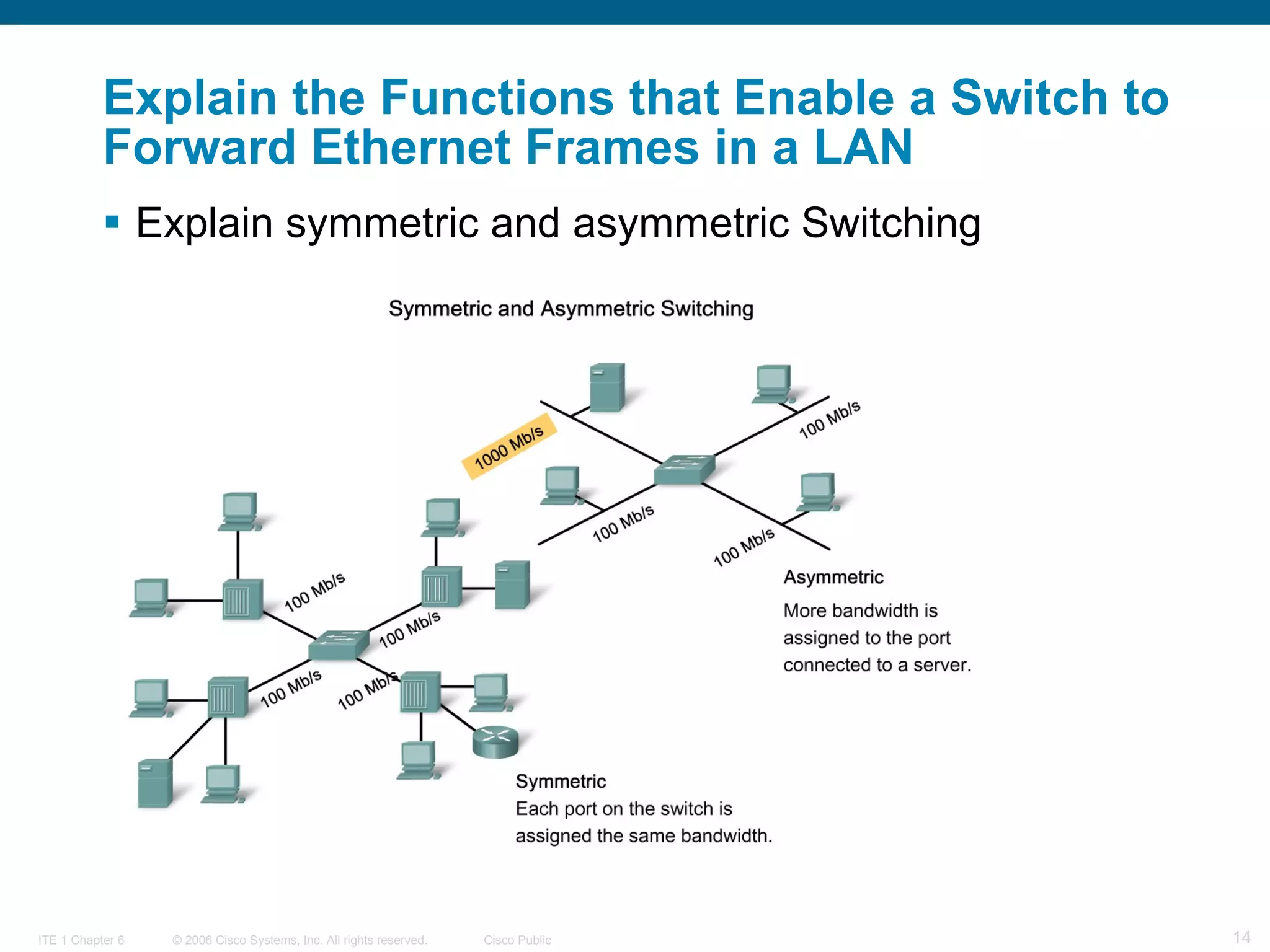

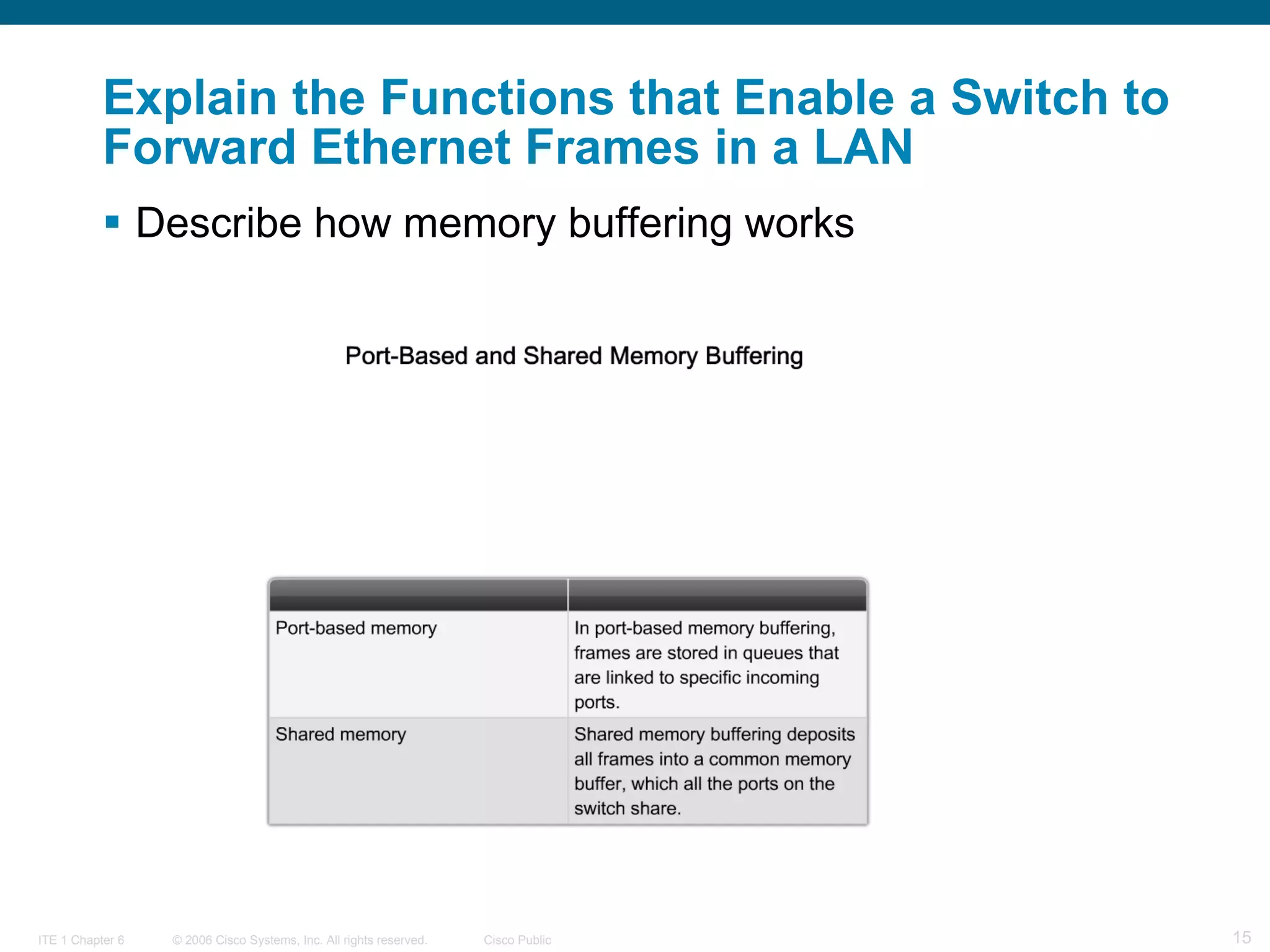

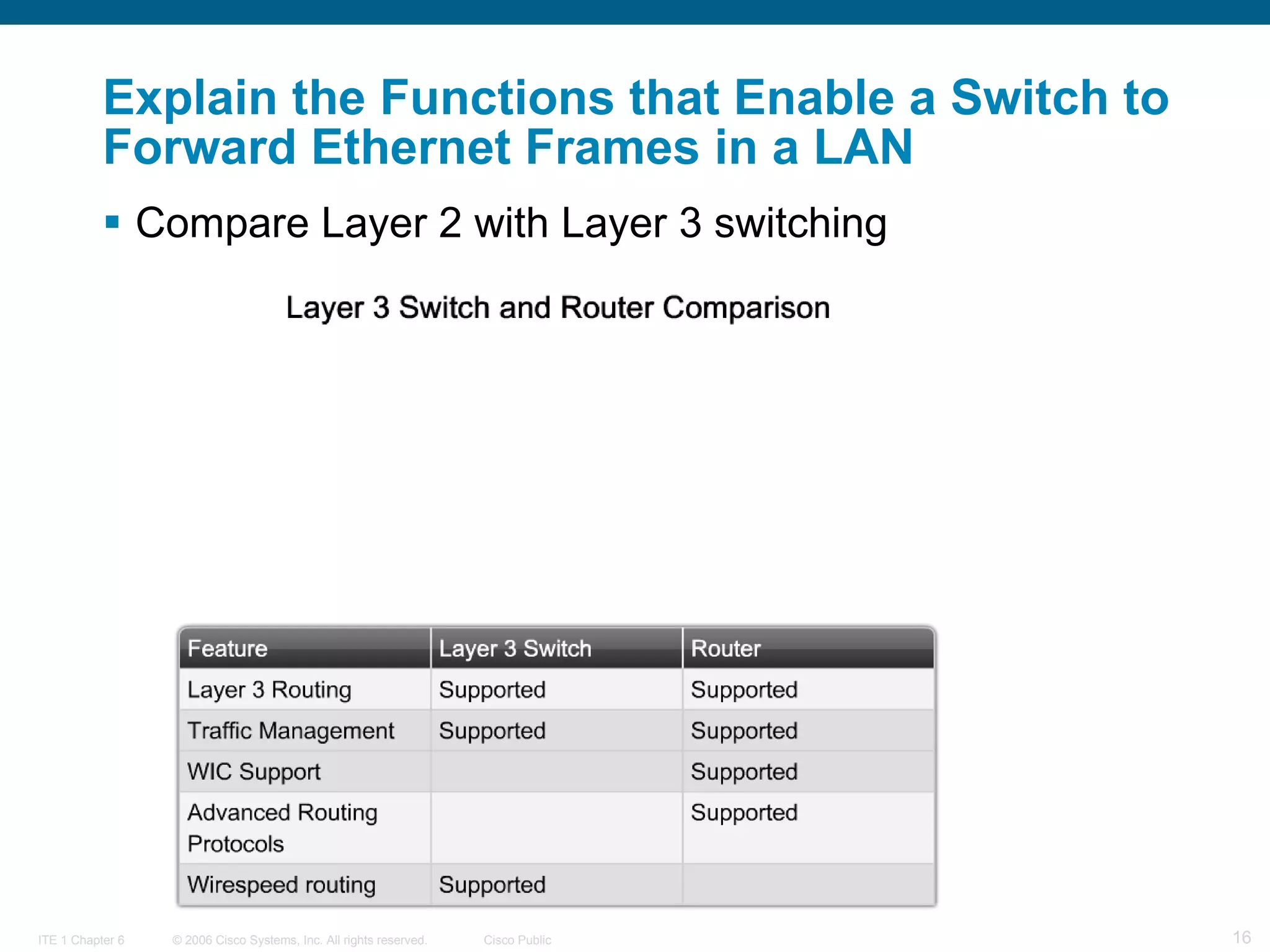

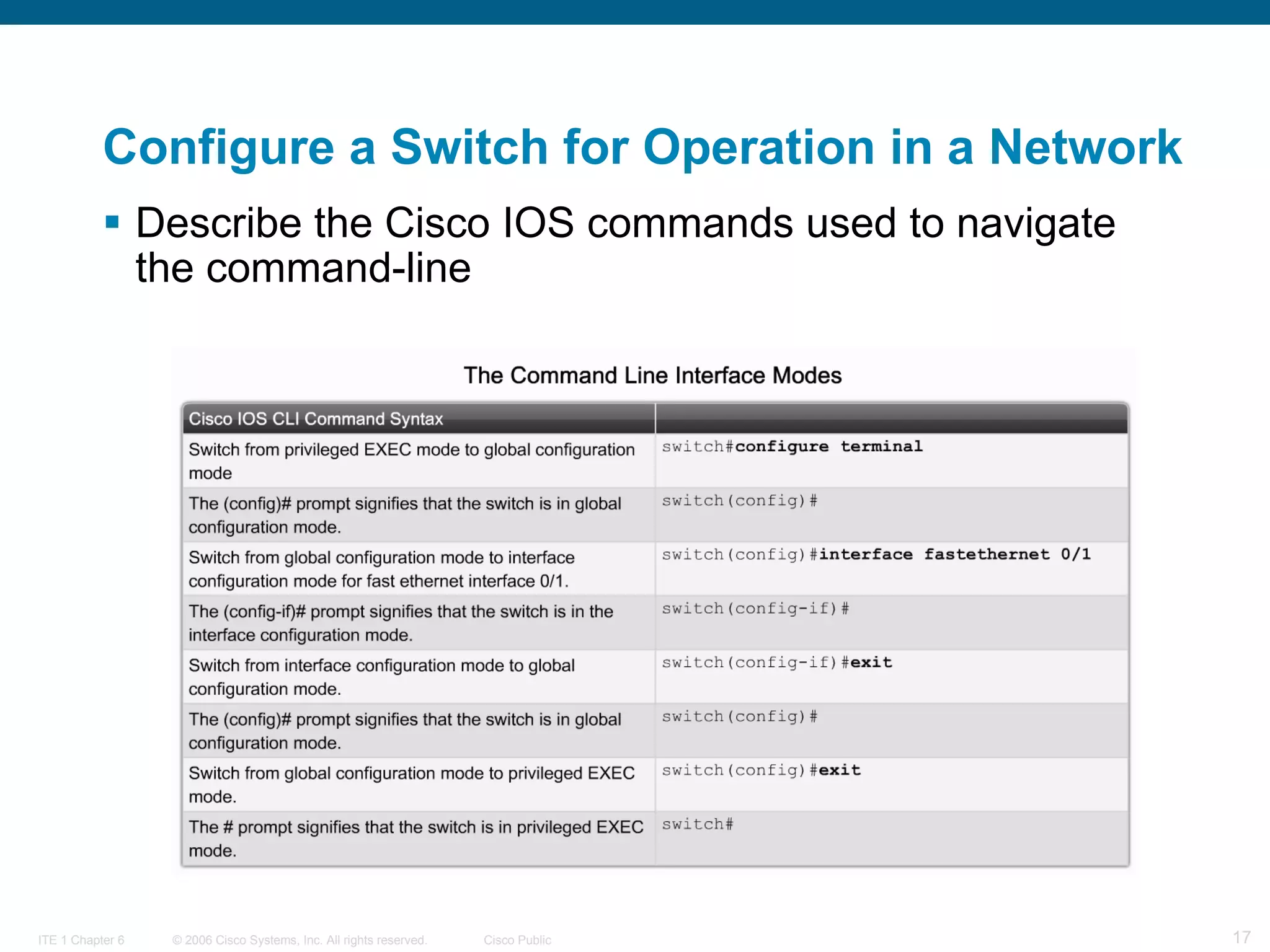

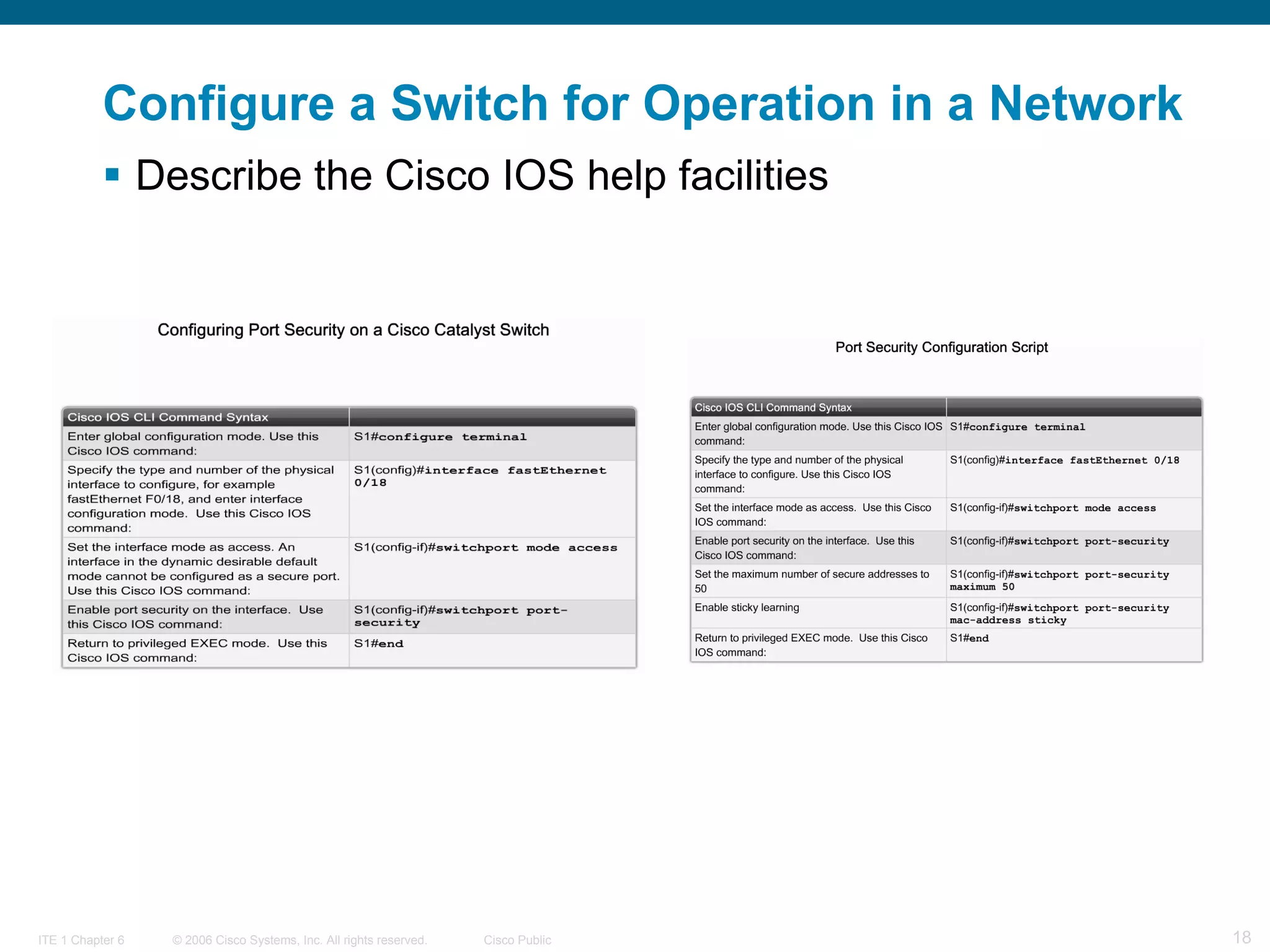

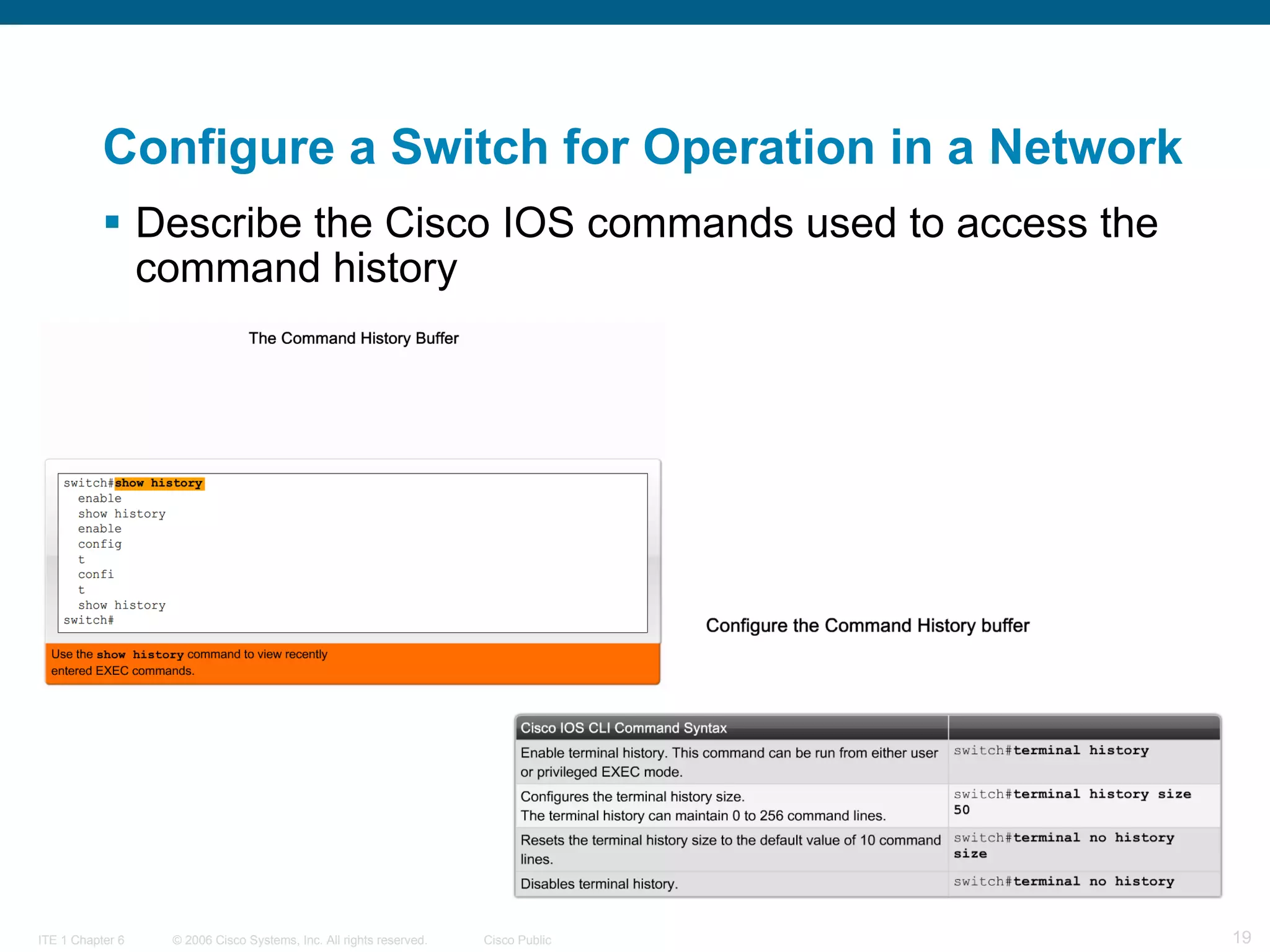

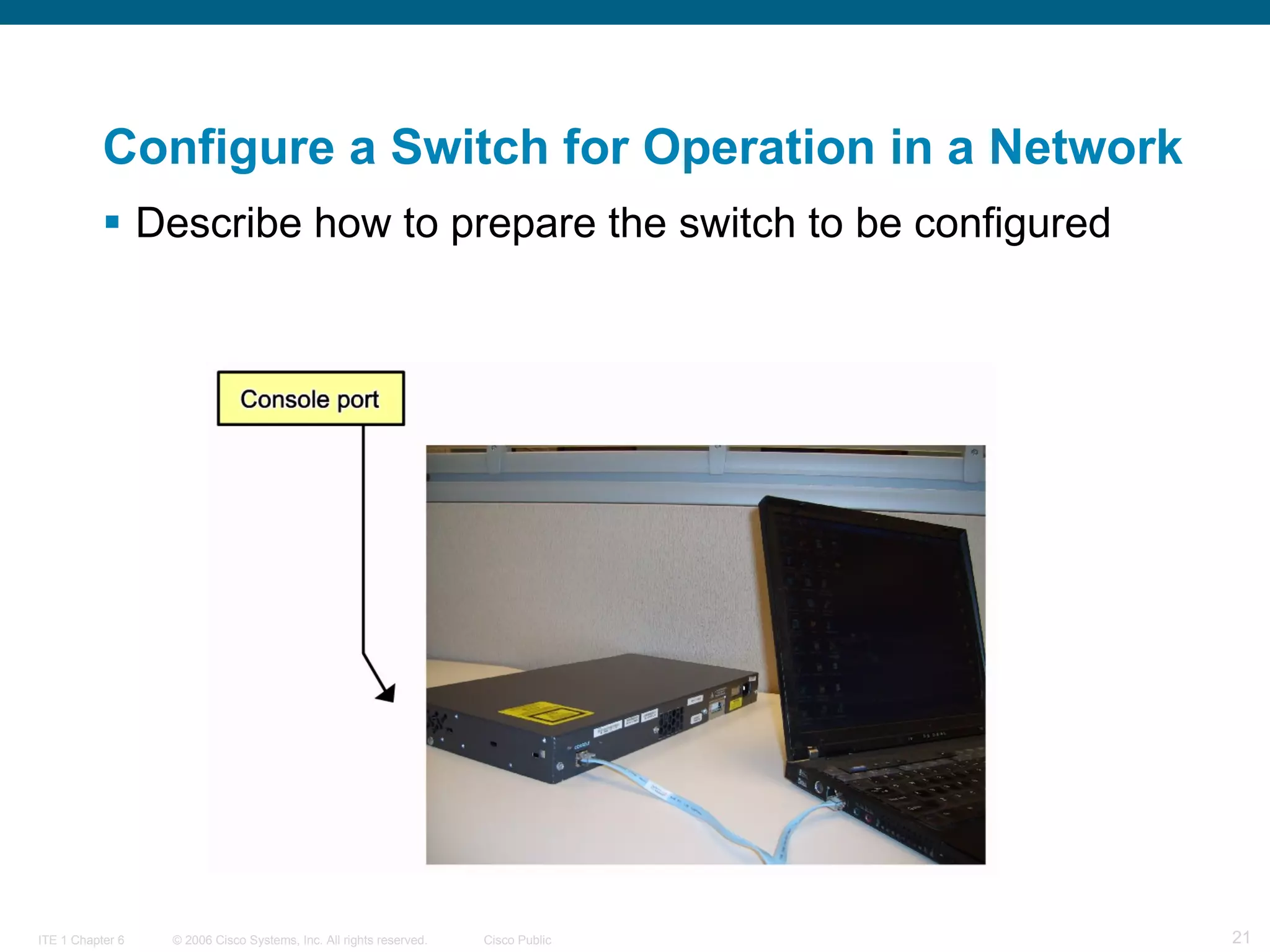

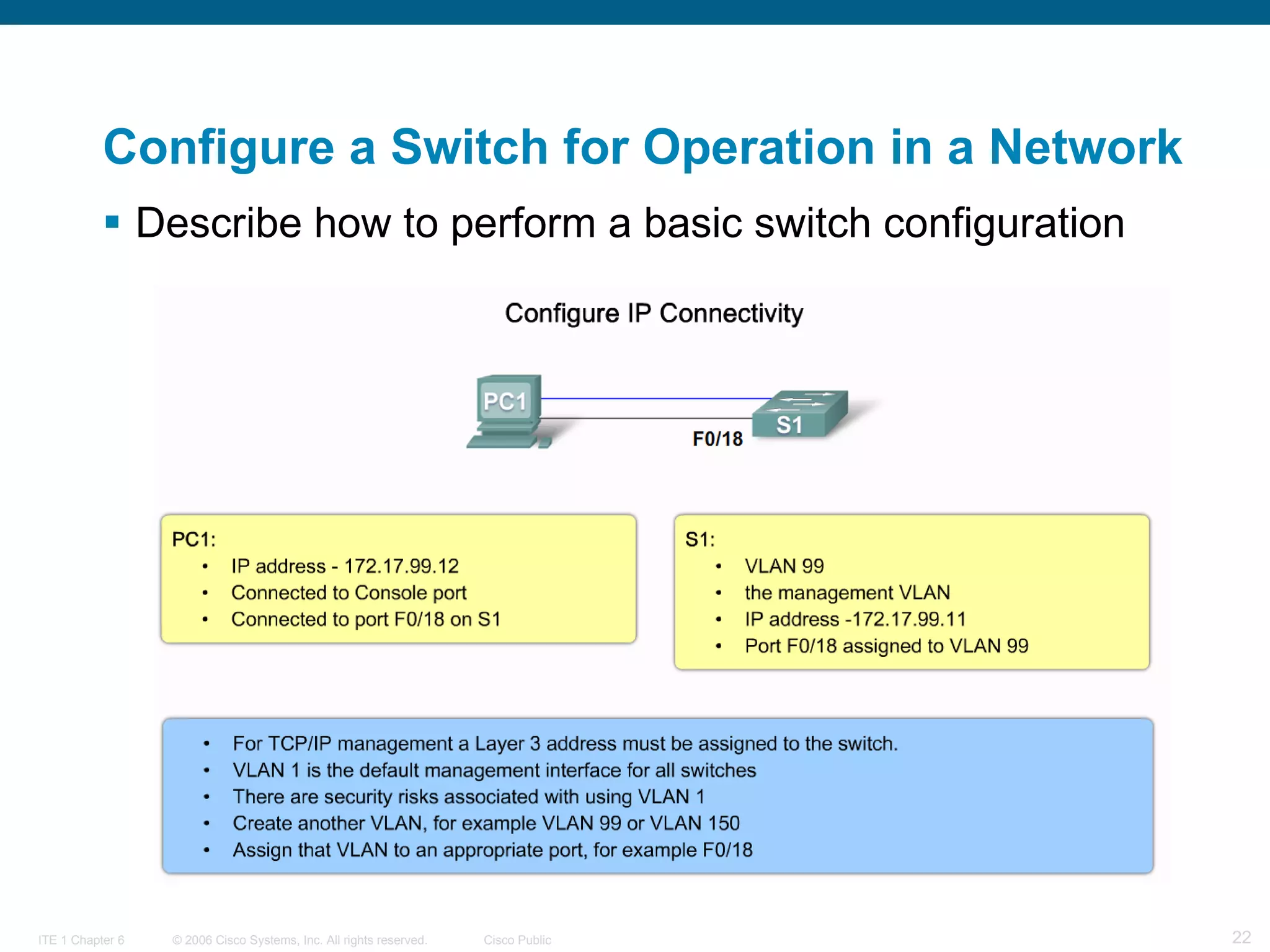

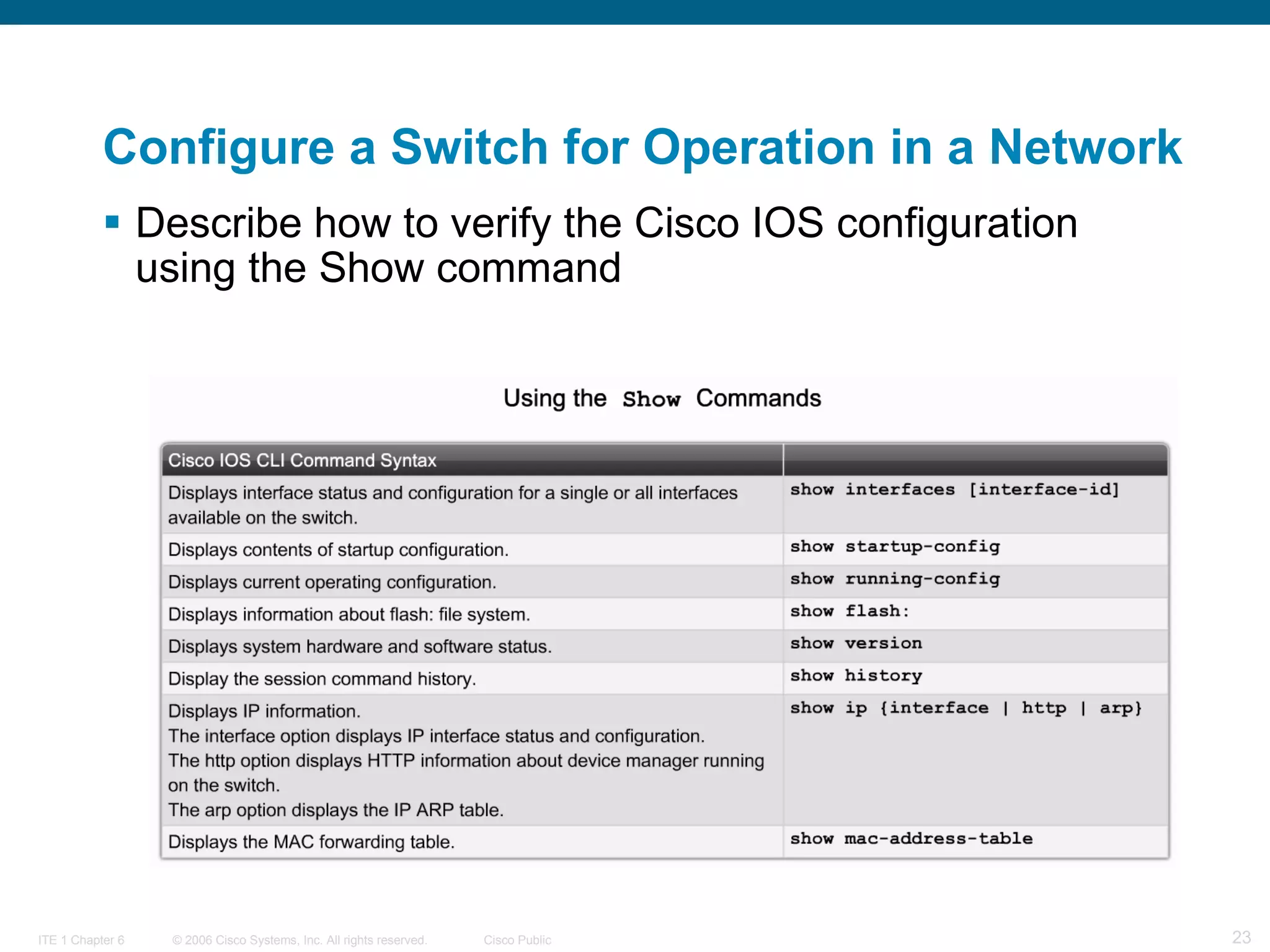

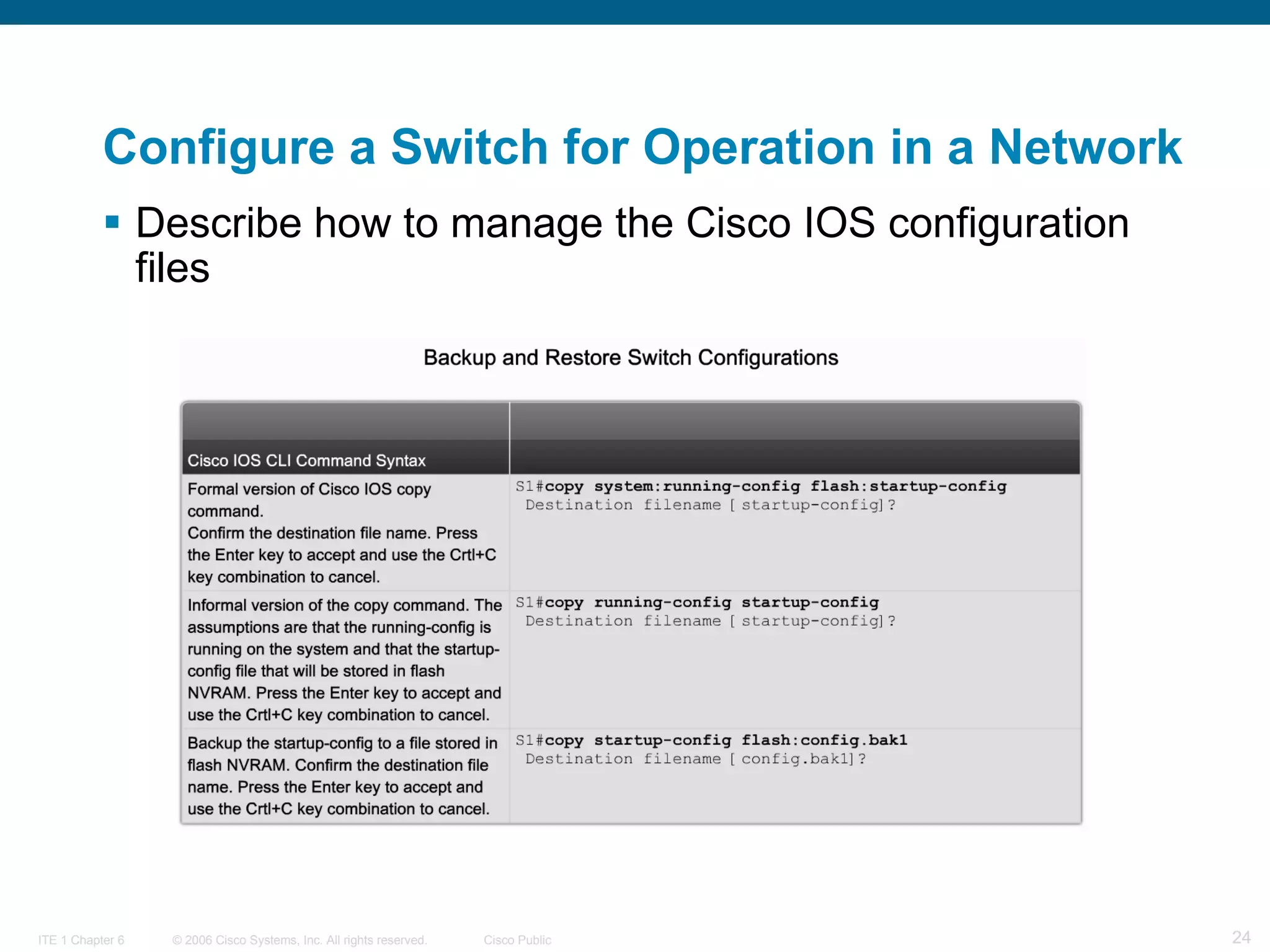

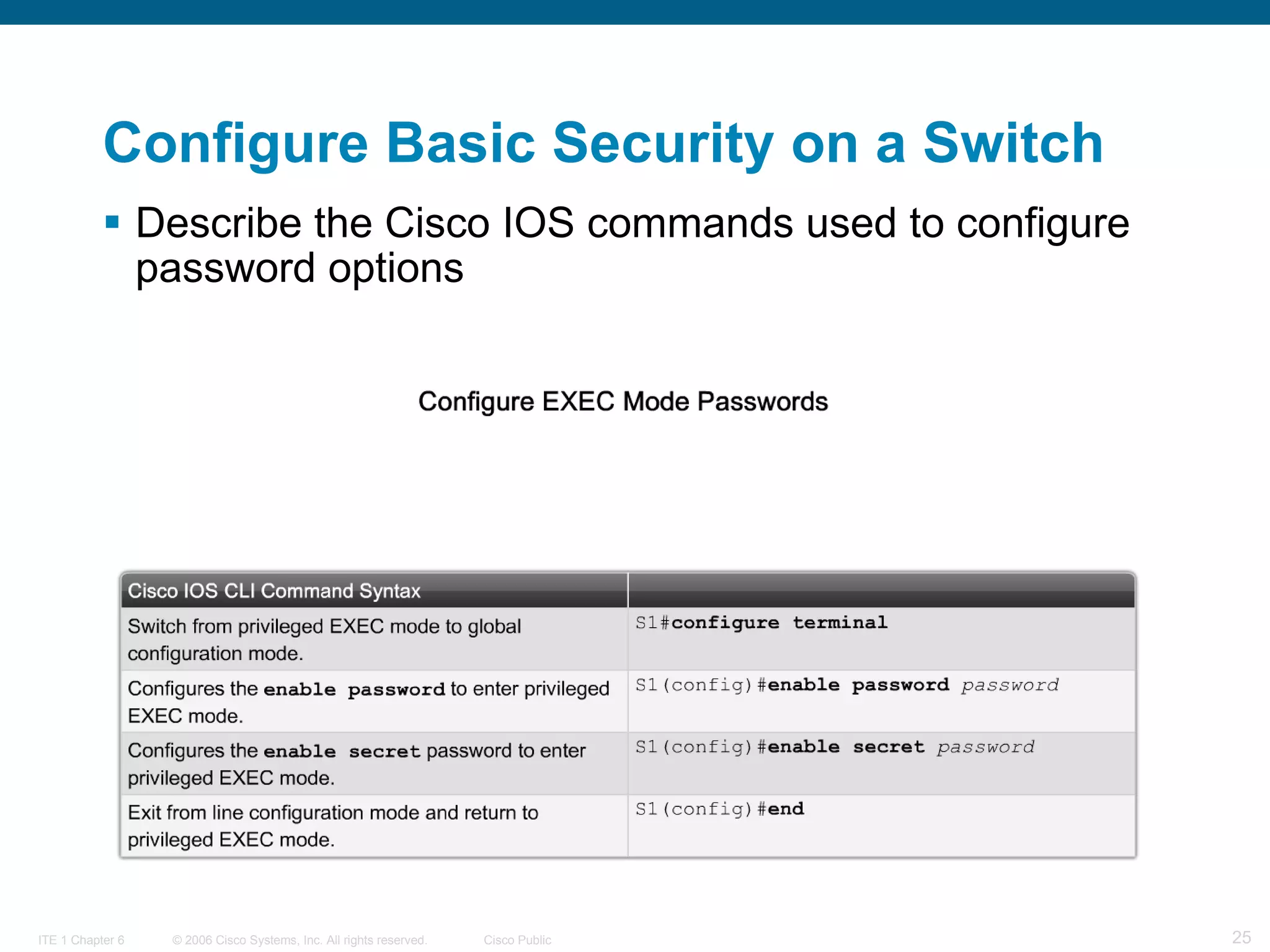

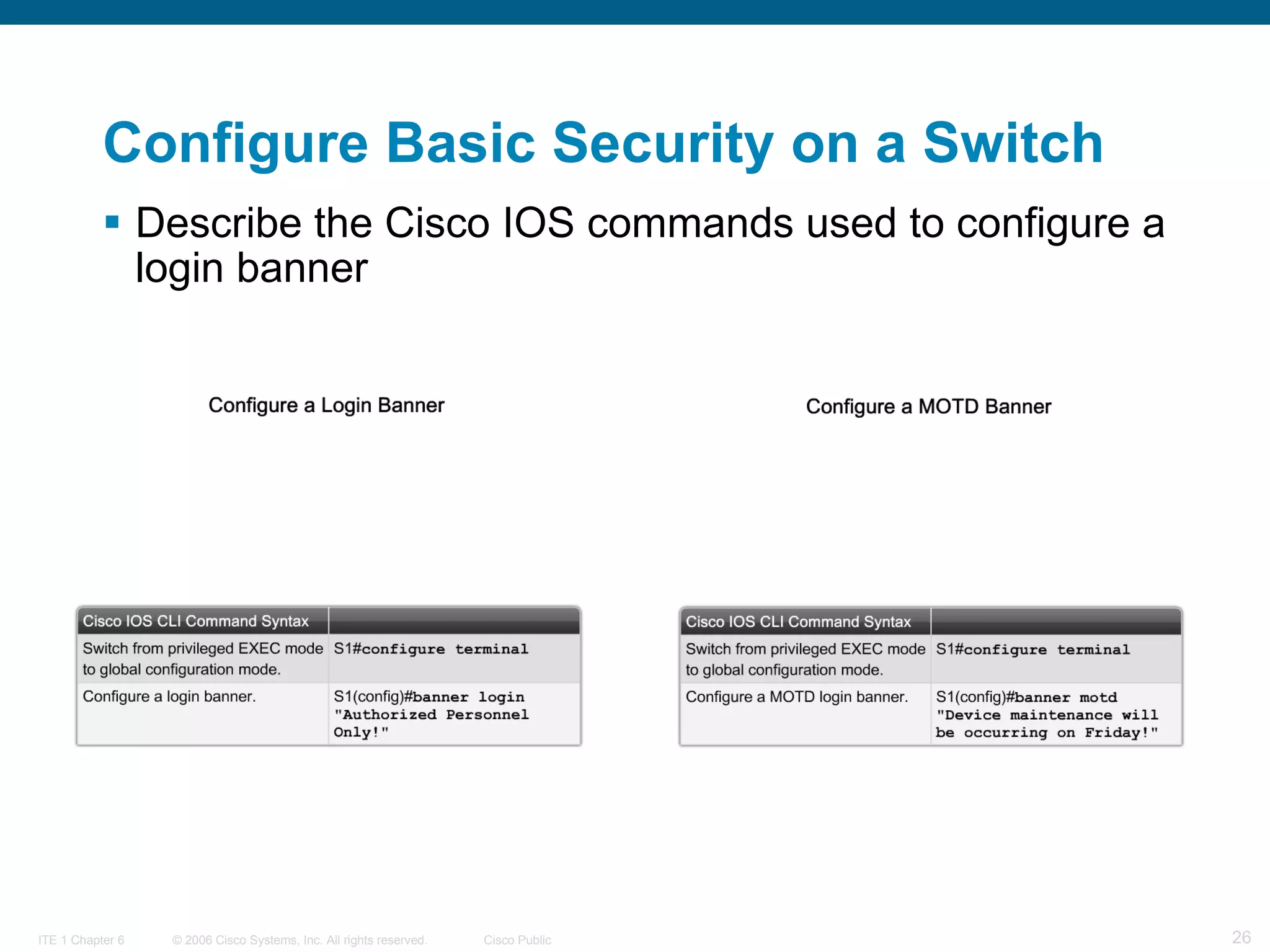

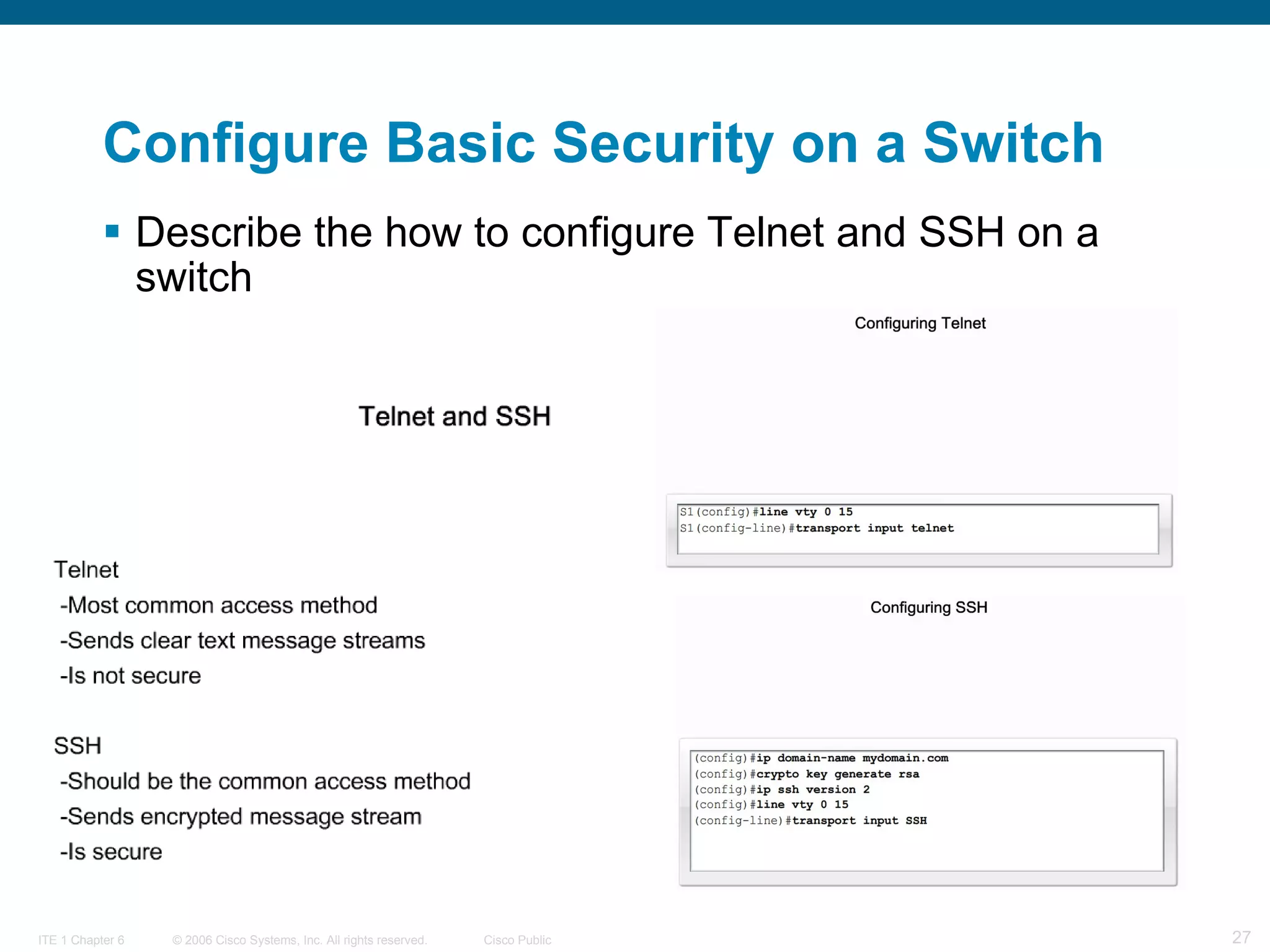

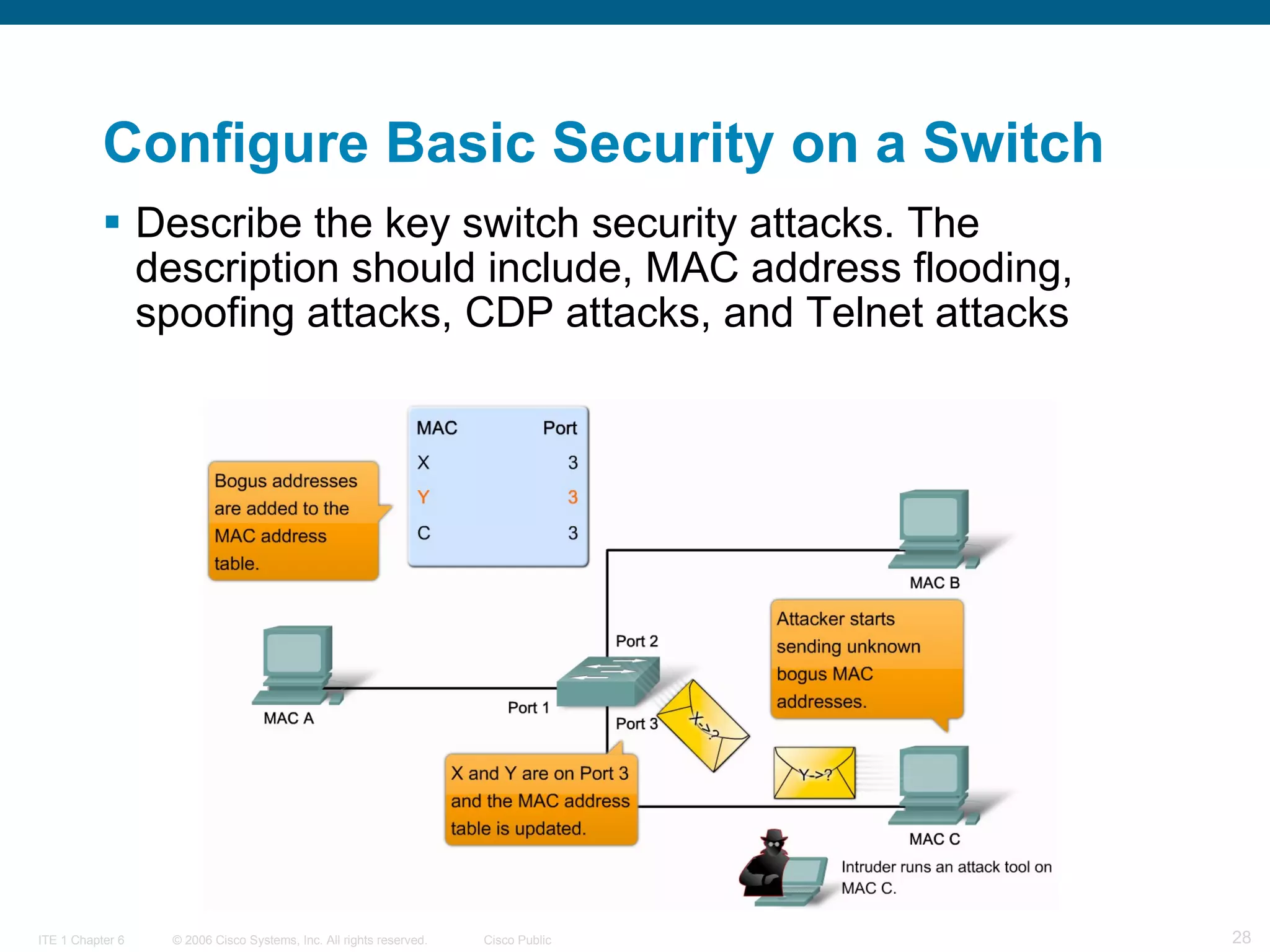

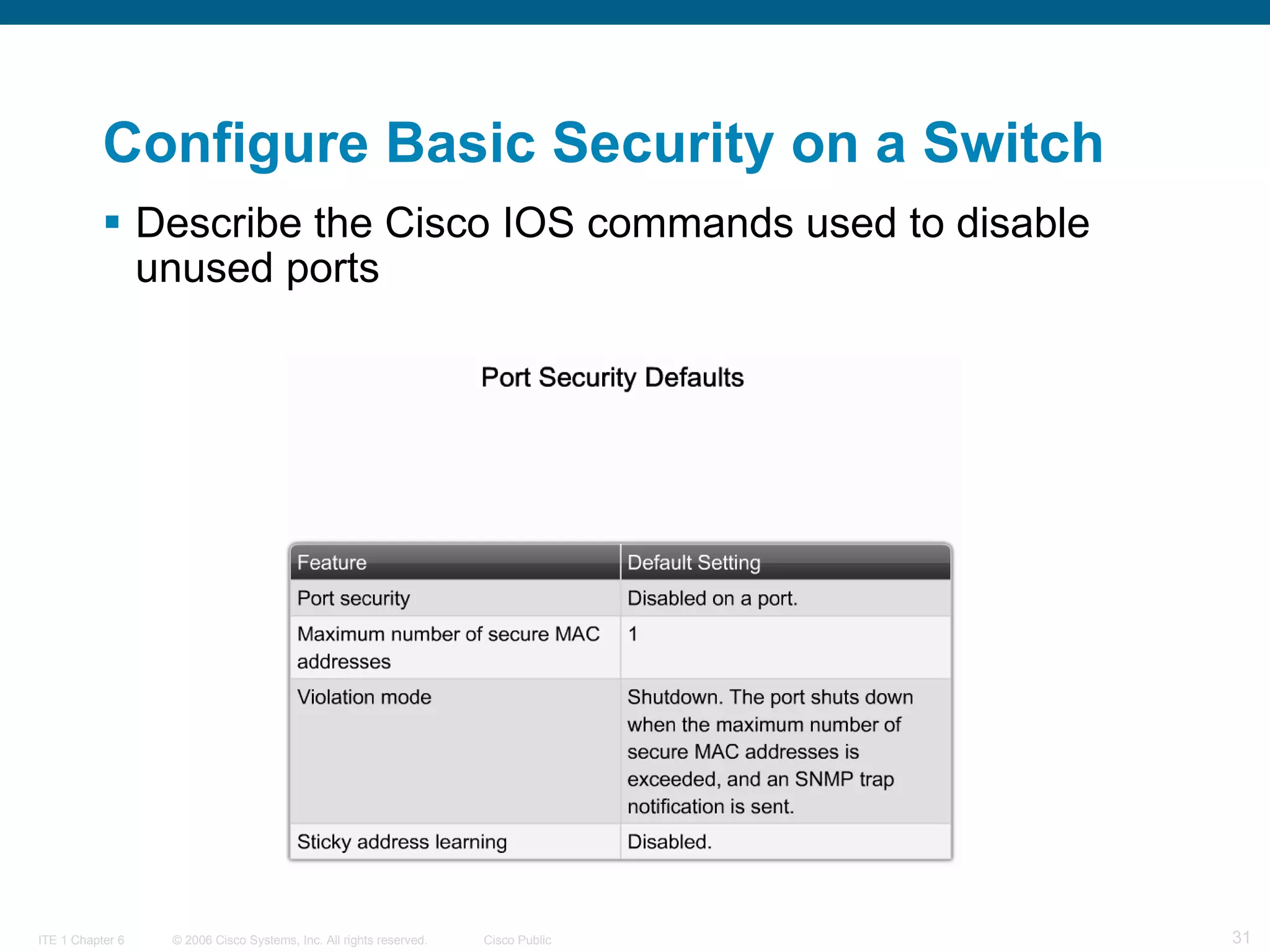

El documento describe los conceptos clave de las redes Ethernet y LAN, incluyendo la configuración básica de switches Cisco como la autonegociación, full-duplex y half-duplex. También cubre temas como direccionamiento MAC, tablas de direcciones MAC, dominios de broadcast, latencia de red, congestión de red, segmentación LAN y métodos de encaminamiento de switches como store-and-forward. Además, explica cómo configurar seguridad básica en un switch mediante contraseñas, banners de inicio de sesión y puertos seguros.