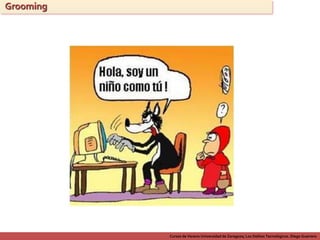

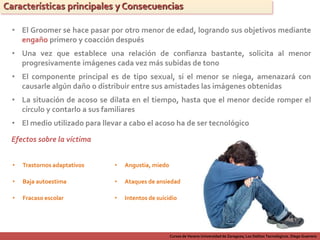

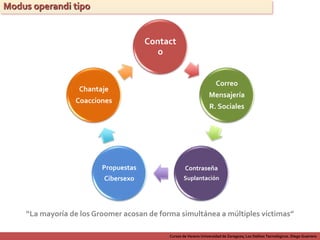

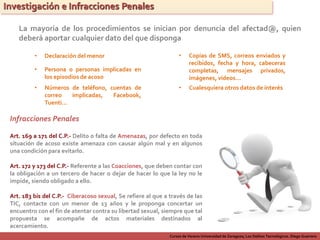

El documento habla sobre el delito de grooming o acoso cibernético a menores. Explica que consiste en adultos que engañan a menores en internet para obtener contenido sexual de ellos. Describe las características y efectos negativos en las víctimas, así como las infracciones penales asociadas y recomendaciones para proteger a los menores.