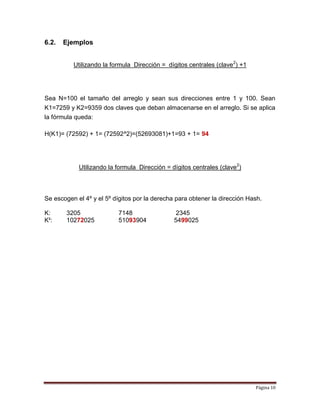

Este informe analiza diferentes algoritmos de búsqueda como la búsqueda lineal, búsqueda binaria y varios métodos de hash como el truncamiento, plegamiento, aritmética modular y mitad del cuadrado. Este último método se explica con más detalle mostrando cómo funciona, los factores a considerar y ejemplos para ilustrar el cálculo de las direcciones hash. Finalmente, la conclusión es que no existe un mejor algoritmo sino que depende del problema a resolver.