Este documento describe un experimento de laboratorio para verificar la fragmentación de datagramas IP utilizando las herramientas Wireshark y ping. El objetivo es observar cómo un mensaje ICMP de gran tamaño es fragmentado en varios paquetes Ethernet a través del análisis del tráfico de red capturado. El documento explica los pasos para configurar Wireshark, ejecutar ping con diferentes tamaños de mensaje, y analizar los resultados para determinar el número y tamaño de las fragmentaciones.

![Type: 8 (hecho(ping) reply)

Checksum:0xe18d[correct]

IV. INFORME FINAL:

1. ¿Qué es un Monitor de Red y cuáles son los usos del software

Wireshark?.

Un monitor de red es un software que permite ver el tráfico real que fluye a

través de una red. Monitoriza el tráfico entre todo tipo de dispositivos. Como

dispositivo entendemos cualquier elemento que se pueda introducir dentro de

una red (impresoras, servidores, pc de escritorio, switches, firewalls, etc). El

software wireshark es un analizador de paquete, el cual permite todas las

tramas que circulan por la interfaz de red y decodificar una multitud de

protocolos. Algunos de sus usos es que se pueden ver claramente las

consultas DNS, las descargas de archivos desde ciertas direcciones y ver a

que servidores se conecta el equipo. Esta herramienta es fundamental para la

actividad de análisis de tráfico. Wireshark permite, etre otras cosas, lo

siguiente:

➔ Capturar tramas directamente desde la red.

➔ Mostrar y filtrar las tramas capturadas.

➔ Editar las tramas y transmitirlas por la red.

➔ Capturar tramas desde un ordenador remoto.

➔ Realizar análisis y estadísticas.

➔ Realizar todo tipo de filtrados (de captura y de visualización).

➔ Exportación de las capturas o de lo filtrado hacia diferentes formatos.

➔ Realizar todo tipo de seguimiento de flujos, parámetros o patrones de tráfico.

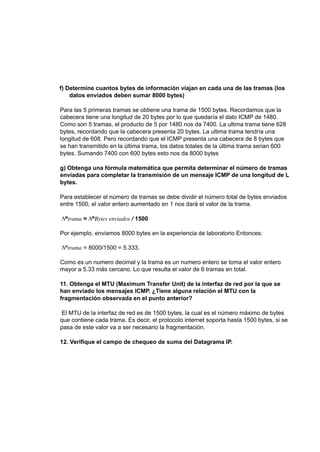

2. Desarrolle los resultados de cada punto de la experiencia.

3. Investigue sobre el comando ping.

Comando ping

El programa ping es una utilidad de diagnóstico en redes de computadoras que comprueba el

estado de la comunicación del anfitrión local con uno o varios equipos remotos de una red que

ejecuten IP.Se vale del envío de paquetes ICMP de solicitud (ICMP Echo Request) y de respuesta

(ICMP Echo Reply). Mediante esta utilidad puede diagnosticarse el estado, velocidad y calidad de

una red determinada.

Ejecutando Ping de solicitud, el anfitrión local (local host) envía un mensaje ICMP, incrustado en un

paquete IP. El mensaje ICMP de solicitud incluye, además del tipo de mensaje y el código del](https://image.slidesharecdn.com/labofragmentacinip-220120003548/85/Labo-fragmentacion-ip-9-320.jpg)