Ley de delitos informáticos Costa Rica

•Descargar como PPTX, PDF•

2 recomendaciones•4,116 vistas

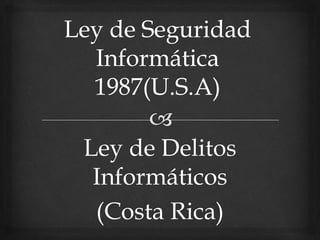

muestra los diferentes artículos que abarca la ley de delitos informáticos en Costa Rica. Ademas, se compara un poco con la creación de la ley de seguridad informática de USA.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Modelo contrato de confidencialidad

plantilla para contrato de confidencialidad de informacion y secretos

Importación temporal para perfeccionamiento activo

Importación temporal para perfeccionamiento activo

Normas y leyes que existen en Colombia para delitos informaticos

Normas y leyes que existen en Colombia para tratar delitos informaticos

IMPLANTES MICROCHIP EN HUMANOS

Un implante de microchip en humano es un dispositivo implantado bajo la piel que contiene un circuito integrado de identificación único, que vincula a la información contenida en una base de datos externa como un historial médico y permite otras diferentes aplicaciones relacionadas al protocolo NFC.

Recomendados

Modelo contrato de confidencialidad

plantilla para contrato de confidencialidad de informacion y secretos

Importación temporal para perfeccionamiento activo

Importación temporal para perfeccionamiento activo

Normas y leyes que existen en Colombia para delitos informaticos

Normas y leyes que existen en Colombia para tratar delitos informaticos

IMPLANTES MICROCHIP EN HUMANOS

Un implante de microchip en humano es un dispositivo implantado bajo la piel que contiene un circuito integrado de identificación único, que vincula a la información contenida en una base de datos externa como un historial médico y permite otras diferentes aplicaciones relacionadas al protocolo NFC.

Eq4 li línea del tiempo del derecho en méxico

Exposición Equipo No. 4, Historia del Derecho en México y Derecho Informático

Ensayo Ley Especial Contra los Delitos Informaticos

Ensayo realizado para la meteria de Derecho Legislación Penal Especial sobre la Ley Especial Contra los Delitos Informaticos

Black Hat '15: Writing Bad @$$ Malware for OS X

In comparison to Windows malware, known OS X threats are really quite lame. As an Apple user that has drank the 'Apple Juice,' I didn't think that was fair!

From novel persistence techniques, to native OS X components that can be abused to thwart analysis, this talk will detail exactly how to create elegant, bad@ss OS X malware. And since detection is often a death knell for malware, the talk will also show how OS X's native malware mitigations and 3rd-party security tools were bypassed. For example I'll detail how Gatekeeper was remotely bypassed to allow unsigned download code to be executed, how Apple's 'rootpipe' patch was side-stepped to gain root on a fully patched system, and how all popular 3rd-party AV and personal firewall products were generically bypassed by my simple proof-of-concept malware.

However, don't throw out your Macs just yet! The talk will conclude by presenting several free security tools that can generically detect or even prevent advanced OS X threats. Armed with such tools, we'll ensure that our computers are better protected against both current and future OS X malware.

So unless you work for Apple, come learn how to take your OS X malware skills to the next level and better secure your Mac at the same time!

historia del derecho mexicano.

esta presentación contiene información hacer del derecho mexicano de algunos antecedentes importantes.

Ds k1 t804ef manual-espanol

Manual en español de control de acceso HIKVISION

Modelo DS-K1T804EF y DS-K1T804MF

Sistema Político de Estados Unidos

Un resumen de cómo funciona el Sistema Político de los Estados Unidos, el poder Ejecutivo, Legislativo y Judicial.

Más contenido relacionado

La actualidad más candente

Eq4 li línea del tiempo del derecho en méxico

Exposición Equipo No. 4, Historia del Derecho en México y Derecho Informático

Ensayo Ley Especial Contra los Delitos Informaticos

Ensayo realizado para la meteria de Derecho Legislación Penal Especial sobre la Ley Especial Contra los Delitos Informaticos

Black Hat '15: Writing Bad @$$ Malware for OS X

In comparison to Windows malware, known OS X threats are really quite lame. As an Apple user that has drank the 'Apple Juice,' I didn't think that was fair!

From novel persistence techniques, to native OS X components that can be abused to thwart analysis, this talk will detail exactly how to create elegant, bad@ss OS X malware. And since detection is often a death knell for malware, the talk will also show how OS X's native malware mitigations and 3rd-party security tools were bypassed. For example I'll detail how Gatekeeper was remotely bypassed to allow unsigned download code to be executed, how Apple's 'rootpipe' patch was side-stepped to gain root on a fully patched system, and how all popular 3rd-party AV and personal firewall products were generically bypassed by my simple proof-of-concept malware.

However, don't throw out your Macs just yet! The talk will conclude by presenting several free security tools that can generically detect or even prevent advanced OS X threats. Armed with such tools, we'll ensure that our computers are better protected against both current and future OS X malware.

So unless you work for Apple, come learn how to take your OS X malware skills to the next level and better secure your Mac at the same time!

historia del derecho mexicano.

esta presentación contiene información hacer del derecho mexicano de algunos antecedentes importantes.

Ds k1 t804ef manual-espanol

Manual en español de control de acceso HIKVISION

Modelo DS-K1T804EF y DS-K1T804MF

Sistema Político de Estados Unidos

Un resumen de cómo funciona el Sistema Político de los Estados Unidos, el poder Ejecutivo, Legislativo y Judicial.

La actualidad más candente (20)

Ensayo Ley Especial Contra los Delitos Informaticos

Ensayo Ley Especial Contra los Delitos Informaticos

Aplicación de la normatividad informática (ANIN-02)

Aplicación de la normatividad informática (ANIN-02)

Identificación de delitos y o faltas administrativas aplicables a la información

Identificación de delitos y o faltas administrativas aplicables a la información

Limitaciones y Actualización de la ley 53 07 ante la evolución de los nuevos ...

Limitaciones y Actualización de la ley 53 07 ante la evolución de los nuevos ...

Destacado

Clasificación de los delitos informaticos

La siguiente presentación es una breve introducción acerca de los delitos informaticos los cuales con los avances de la tecnologia se van presentando nuevo delitos, los cuales aun no han sido tipificados y cuya comprobación resulta complicada.

Robo de identidad y seguridad informatica

en esta pequeña presentación podremos ver sobre la seguridad informatica y el robo de identidades, espero y esta presentacion les pueda ayudar

Resumen del Uso de las redes sociales en el ambito educativo

Presentacion de reporte de la importancia que tiene el uso de las redes sociales en el ambito educativo.

Internet;los riesgos y consecuencias de un uso inadecuado

Internet; los riegos y consecuencias de un uso inadecuado

El Internet en las nuevas generaciones se ha convertido en un medio común que en el que pueden acceder cualquier persona como los niños y adolescentes que se aproximan al Internet como un medio natural, del cual viven, pasando mucho tiempo chateando con amigos, escuchando música, viendo vídeos, estudiando, etc.

El Internet constituye una poderosa herramienta de comunicación pero como en la vida física tiene sus riesgos: hay personas que tratan de aprovecharse de los demás, hay contenido inapropiado para jóvenes, no todo lo que se dice en Internet es verdad, nadie es quien dice ser, etc.

En el caso de los niños, la falta de una adecuada atención de parte de los padres (que pueden estar fuera de casa por trabajo, enfermedad, etc.) les da más oportunidad para acceder a la televisión y al Internet si se tiene disponible cuando vuelven de la escuela, si la pc o dispositivo móvil no cuenta con filtro que limite el acceso a páginas inadecuadas, de forma accidental o conociendo amigos, estímulos pueden encontrarse con toda clase de contenidos, servicios y personas no fiables y adecuadas para todas las edades. Y por lo que empieza por curiosidad se convierte en adicción ya que los niños y adolescentes son fácilmente seducibles. Por desgracia hay muchos padres que no son conscientes de estos peligros, que ya se daban en parte con la televisión y los videojuegos y que ahora se multiplican en Internet, cada vez más omnipresente y accesible a todos en las casas, escuelas, cibercafés, etc.

Toda función de del Internet (navegación por Internet, publicación de blogs y sitios web, correo electrónico mensajería instantánea, foros, chats, gestiones, comercios electrónicos, entornos de ocio, etc… pueden tener algún riesgo como puede ocurrir en el “mundo físico”. En el caso de internet destacamos los siguientes riesgos:

- Riesgos relacionados con la información. Las personas frecuentemente necesitamos información para realizar nuestras actividades, y muchas veces la podemos obtener en Internet de manera más rápida, cómoda y económica que en el "mundo físico". No obstante hemos de considerar posibles riesgos:

- Acceso a información poco fiable y falsa. Existe mucha información errónea y poco actualizada en Internet, ya que cualquiera puede poner información en la red. Su utilización puede dar lugar a múltiples problemas: desde realizar mal un trabajo académico hasta arruinar una actuación empresarial.

- Dispersión, pérdida de tiempo. A veces se pierde mucho tiempo para localizar la información que se necesita. Es fácil perderse navegando por el inmenso mar informativo de Internet lleno de atractivos "cantos de sirena". Al final el trabajo principal puede quedar sin hacer.

- Acceso de los niños a información inapropiada y nociva. Existen webs que pese a contener información científica, pueden resultar inapropiadas y hasta nocivas (pueden afectar a

Delitos Informáticos

PPT sobre las clases de delitos informáticos existentes y las situaciones en las que se presenta.

Introduccion Estilo APA

reglas para citar en el texto preparacion de referencias formato del documento

Destacado (20)

casos de delitos informáticos con sus respectivas respuestas

casos de delitos informáticos con sus respectivas respuestas

Protección de la Información y de los datos ley 1273 del 5 de enero del 2009

Protección de la Información y de los datos ley 1273 del 5 de enero del 2009

Resumen del Uso de las redes sociales en el ambito educativo

Resumen del Uso de las redes sociales en el ambito educativo

Internet;los riesgos y consecuencias de un uso inadecuado

Internet;los riesgos y consecuencias de un uso inadecuado

Triptico el mal uso de las redes sociales 20 abril

Triptico el mal uso de las redes sociales 20 abril

Similar a Ley de delitos informáticos Costa Rica

Documento 61

Copyright (Derecho de autor) Leyes informáticas anti piratería en diversos países como México, Argentina y Chile .

PRESENTACION SLIDESHARE SOBRE LOS DELITOS INFIORMATICOS.ppt

La ley clasifica los delitos informáticos de acuerdo al siguiente criterio: 1) Delitos contra los sistemas que utilizan tecnologías de información; 2) Delitos contra la propiedad; 3) Delitos contra la privacidad de las personas y de las comunicaciones; 4) Delitos contra niños, niñas o adolescentes; y 4) Delitos contra el orden económico

Similar a Ley de delitos informáticos Costa Rica (20)

El ciber crimen y bien jurídico tutelado penalmente

El ciber crimen y bien jurídico tutelado penalmente

PRESENTACION SLIDESHARE SOBRE LOS DELITOS INFIORMATICOS.ppt

PRESENTACION SLIDESHARE SOBRE LOS DELITOS INFIORMATICOS.ppt

Último

Diario de Sesiones de la Convención Constituyente - Vigésimo Primera Sesión -...

En esta sesión de la Constituyente de 1940, comienza la discusión del proyecto constitucional presentado a la Convención.

Se discuten el prologo, artículos 1, 2, 3. Disputa territorial por la Cienaga de Zapata.

Derecho Procesal Organico TEMA 1- Bolivia ley 025 del organo judicial.pdf

derecho procesal organico tema 1

PRIMER TALLER DE CAPACITACION 1. NORMATIVA PRESUPUESTO PARTICIPATIVO PP 2024 ...

presupuesto parcipativo 2024

Codigo Nacional de Procedimientos CyF Modulo I.pptx

Codigo Nacional de Procedimientos CyF Modulo I.pptx

COONAPIP II FORO DE MUJERES BUGLÉ Elaborado por: Yanel Venado Jiménez/COONAPI...

Es una copilación de fotografías y extractos

del II Foro de Mujeres Buglé: Por la Defensa de los Derechos Territoriales, realizado en el corregimiento de Guayabito Comarca Ngäbe-Buglé de Pannamá. A través de estas imágenes y sus reseñas, buscamos presentar estrategias

para responder a las amenazas a las que se enfrentan, reforzar el cuidado y vigilancia del territorio, los derechos y la cultura, como mecanismos de defensa territorial, aportes que fortalezcan colectivamente la protección de

los derechos territoriales del Pueblo Buglé.

Resumen sobre el Código Bustamante derecho internacional privado.pptx

Resumen sobre el Código Bustamante para estudiantes de Derecho Internacional Privado.

3.1Prevencion de Riesgos-LaboratoriosTanatopraxia.pdf

3.1Prevencion de Riesgos-LaboratoriosTanatopraxia.pdf

Derechos de las personas con discapacidad. Análisis documental..pdf

El Real Patronato sobre Discapacidad es un organismo autónomo que tiene entre otros fines la promoción de la aplicación de los ideales humanísticos, los conocimientos científicos y los desarrollos técnicos para el perfeccionamiento de las acciones públicas y privadas sobre discapacidad.

Reduccion de Delitos y Faltas que Afectan la Seguridad Ciudadana

Programa de Guia de Reduccion de Delitos y Faltas que afectan la seguridad ciudadana

Último (20)

Diario de Sesiones de la Convención Constituyente - Vigésimo Primera Sesión -...

Diario de Sesiones de la Convención Constituyente - Vigésimo Primera Sesión -...

Derecho Procesal Organico TEMA 1- Bolivia ley 025 del organo judicial.pdf

Derecho Procesal Organico TEMA 1- Bolivia ley 025 del organo judicial.pdf

Derecho Laboral exposicion y practicas sobre el derecho

Derecho Laboral exposicion y practicas sobre el derecho

fospuca. Carta Suspension del Servicio justificada y corregida.docx

fospuca. Carta Suspension del Servicio justificada y corregida.docx

PRIMER TALLER DE CAPACITACION 1. NORMATIVA PRESUPUESTO PARTICIPATIVO PP 2024 ...

PRIMER TALLER DE CAPACITACION 1. NORMATIVA PRESUPUESTO PARTICIPATIVO PP 2024 ...

El proceso de cristo porrua, derecho romano II ensayo 15 cuartillas

El proceso de cristo porrua, derecho romano II ensayo 15 cuartillas

Codigo Nacional de Procedimientos CyF Modulo I.pptx

Codigo Nacional de Procedimientos CyF Modulo I.pptx

Aumento, reducción, prorrateo y exoneración de alimentos PDF gratis.pdf derec...

Aumento, reducción, prorrateo y exoneración de alimentos PDF gratis.pdf derec...

COONAPIP II FORO DE MUJERES BUGLÉ Elaborado por: Yanel Venado Jiménez/COONAPI...

COONAPIP II FORO DE MUJERES BUGLÉ Elaborado por: Yanel Venado Jiménez/COONAPI...

Resumen sobre el Código Bustamante derecho internacional privado.pptx

Resumen sobre el Código Bustamante derecho internacional privado.pptx

3.1Prevencion de Riesgos-LaboratoriosTanatopraxia.pdf

3.1Prevencion de Riesgos-LaboratoriosTanatopraxia.pdf

Derechos de las personas con discapacidad. Análisis documental..pdf

Derechos de las personas con discapacidad. Análisis documental..pdf

Reduccion de Delitos y Faltas que Afectan la Seguridad Ciudadana

Reduccion de Delitos y Faltas que Afectan la Seguridad Ciudadana

Ley de delitos informáticos Costa Rica

- 1. Ley de Delitos Informáticos (Costa Rica)

- 2. Ley de Seguridad Informática La Ley de Seguridad Informática de 1987 fue el primer intento real por el gobierno de los Estados Unidos de legislar la información en los sistemas informáticos del gobierno federal. El objetivo general era la de proteger y defender a cualquiera de la información sensible en los sistemas y garantizar la seguridad de que la información. Básicamente, lo que es privado debe permanecer privado. La Ley de Seguridad Informática de 1987 obtiene su lugar en los sistemas informáticos federales.

- 3. La Oficina Nacional de Normas, que ahora se conoce como el Instituto Nacional de Estándares y Tecnología (NIST), fue puesto en el control de la creación de una estrategia para desarrollo de ciertas normas para proteger la información. La Ley de Seguridad Informática de 1987 requirió la Oficina Nacional de Normas para crear un mínimo absoluto de las prácticas aceptables de seguridad.

- 4. Ley de Delitos Informáticos Artículo 1 Reforma de los artículos 167, 196, 196 bis, 214, 217 bis, 229 bis y 288 de la Ley N.º 4573, Código Penal, de 4 de mayo de 1970. Artículo 167.- Corrupción: pena de prisión de tres a ocho años quien mantenga o promueva la corrupción de una persona menor de edad incapaz, con fines eróticos, pornográficos u obscenos, en exhibiciones o espectáculos públicos o privados.

- 5. Artículo 196.- Violación de correspondencia o comunicaciones: daño para la intimidad o privacidad de un tercero, y sin su autorización, se apodere, accede, modifique, altere, suprima, intervenga, difunda o desvíe de su destino documentos o comunicaciones dirigidos a otra persona. Artículo 196 bis.- Violación de datos personales: quien en beneficio propio o de un tercero, con peligro o daño para la intimidad o privacidad y sin la autorización del titular de los datos. Artículo 214.- Extorsión Artículo 217 bis.- Estafa informática: a quien, en perjuicio de una persona física o jurídica, manipule el procesamiento o el resultado de los datos de un sistema automatizado de información, con la cual procure u obtenga un beneficio patrimonial o indebido .

- 6. Artículo 229 bis.- Daño informático: sin autorización del titular y en perjuicio de un tercero, modifique o destruya la información contenida en un sistema o red informática o telemática. Artículo 288.- Espionaje: al que procure u obtenga indebidamente informaciones secretas políticas o de los cuerpos de policía nacionales o de seguridad concernientes a los medios de defensa o a las relaciones exteriores de la nación.

- 7. ARTÍCULO 2. Artículo 229.- Daño agravado Artículo 229 ter.- Sabotaje informático: al que, en provecho propio o de un tercero, destruya, altere, o inutilice la información contenida en una base de datos, o bien, modifique sin autorización el funcionamiento de un sistema de tratamiento de información, sus partes o componentes.

- 8. ARTÍCULO 3.- Delitos informáticos y conexos Artículo 230.- Suplantación de identidad: quien suplante la identidad de una persona en cualquier red social, sitio de Internet, medio electrónico o tecnológico de información. Artículo 231.- Espionaje informático: al que, sin autorización del titular o responsable, valiéndose de cualquier manipulación informática o tecnológica, se apodere, transmita, copie, modifique, información de valor para el tráfico económico de la industria y el comercio. Artículo 232.- Instalación o propagación de programas informáticos maliciosos: quien sin autorización, instale programas informáticos maliciosos en un sistema o red informática o telemática.

- 9. Artículo 233.- Suplantación de páginas electrónicas: Se impondrá pena de prisión de uno a tres años a quien, en perjuicio de un tercero, suplante sitios legítimos de la red de Internet. Artículo 234.- Facilitación del delito informático: quien facilite los medios para la consecución de un delito efectuado mediante un sistema o red informática o telemática. Artículo 235.- Narcotráfico y crimen organizado: cuando cualquiera de los delitos cometidos por medio de un sistema o red informática o telemática afecte la lucha contra el narcotráfico o el crimen organizado. Artículo 236.- Difusión de información falsa: quien a través de medios electrónicos, informáticos, o mediante un sistema de telecomunicaciones, propague o difunda noticias o hechos falsos capaces de causar perjuicio a la seguridad y estabilidad del sistema financiero.

- 11. Universidad Nacional de Costa Rica Organización y entorno. Ma. Analive Castro. Mauricio González. Lian Rodriguez. Jean Carlo Saborio.