Los delitos informáticos ld

•Descargar como DOCX, PDF•

0 recomendaciones•96 vistas

Este documento define los delitos informáticos como actividades ilegales como robo, hurto, fraude o falsificación que involucren el uso de la informática. Explica que a medida que avanza la tecnología, también lo hacen las formas de cometer delitos digitales para robar información, identidades o dinero de forma imperceptible para el usuario. Finalmente, resume la Ley 1273 de 2009 de Colombia, que establece penas de prisión de hasta 120 meses y multas por delitos como la interceptación ilegal de datos, la falsificación informática y los relacionados

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Delitos informaticos

Consejos para no incurrir en estos delitos informáticos

CONSEJOS PARA NO INCURRIR EN DELITOS INFORMATICOS

IMPORTANCIA DE FORMACION AL RESPECTO la necesiadad de formacion al respecto es para poder evitar muchas cosas como el mal uso de la tecnologia

DELITOS

INFORMATICO

Relacionados con su equipo informático:

• Actualice regularmente su sistema operativo

• Instale un Firewall o Cortafuegos para restringir accesos no autorizados de Internet.

• Instale un Antivirus y actualícelo con frecuencia.

Relacionado con la navegación en internet:

• Utilice contraseñas seguras.

• Navegue por páginas web seguras y de confianza.

Para estar informados de cualquier delito existen las TIC que nos ayudan a conocer información al respecto. Que son las TIC? Son las Tecnologías de la información y de la comunicación; Es un conjunto de herramientas, soportes y canales para el tratamiento y acceso a la información. Constituyen nuevos soportes y canales para dar forma, registrar, almacenar y difundir contenidos informacionales.

LOS DELITOS INFORMATICOS

En el constante progreso de la tecnología en los últimos años, la sociedad ha incurrido en nuevas formas de delinquir, con diferentes equipos ya sean las computadoras, tabletas, celulares, etc.

Los delitos informáticos o también llamados ciberdelitos son todas aquellas acciones antijurídicas que tienen como objetivo dañar ordenadores o redes de internet

LEY QUE CASTIGA LOS DELITOS INFORMATICOS EN COLOMBIA

A partir del 5 de enero de 2009 Colombia castiga a las personas que incurran en delitos informáticos con la ley 1273 denominada ‘‘de la protección de la información de los datos, que castiga con penas de prisión de hasta 120 meses y multas de hasta1500 salarios mínimos legales mensuales vigentes.

TIPOS DE DELITOS INFORMATICOS

Sexting: es cuando una persona manda fotos poco apropiadas a través de la red.

Phishing: es uno de los métodos más utilizados por los delincuentes cibernéticos para estafar y obtener información personal de otra persona como contraseñas o información sobre tarjetas de crédito

Pedófilo: es una persona que muestra deseo sexual hacia la pornografía infantil.

Cibera coso: el cibera coso es el uso de la información electrónica y medios de comunicación tales como correo electrónico, redes sociales, etc. para acosar a una persona a través ataques personales o divulgación de información confidencial.

FOLLETO SOBRE LOS DELITOS INFORMATICOS.

Aquí esta descrito, cuales son los delitos informáticos, que son, por qué se caracterizan, consejos...etc.

Erika folleto

trabajo de tecnología en el cual se encenta información relacionada sobre los delitos informáticos y del cual se puede tener conocimiento y precaución para no incurrir en esta clase de delitos penales

Recomendados

Delitos informaticos

Consejos para no incurrir en estos delitos informáticos

CONSEJOS PARA NO INCURRIR EN DELITOS INFORMATICOS

IMPORTANCIA DE FORMACION AL RESPECTO la necesiadad de formacion al respecto es para poder evitar muchas cosas como el mal uso de la tecnologia

DELITOS

INFORMATICO

Relacionados con su equipo informático:

• Actualice regularmente su sistema operativo

• Instale un Firewall o Cortafuegos para restringir accesos no autorizados de Internet.

• Instale un Antivirus y actualícelo con frecuencia.

Relacionado con la navegación en internet:

• Utilice contraseñas seguras.

• Navegue por páginas web seguras y de confianza.

Para estar informados de cualquier delito existen las TIC que nos ayudan a conocer información al respecto. Que son las TIC? Son las Tecnologías de la información y de la comunicación; Es un conjunto de herramientas, soportes y canales para el tratamiento y acceso a la información. Constituyen nuevos soportes y canales para dar forma, registrar, almacenar y difundir contenidos informacionales.

LOS DELITOS INFORMATICOS

En el constante progreso de la tecnología en los últimos años, la sociedad ha incurrido en nuevas formas de delinquir, con diferentes equipos ya sean las computadoras, tabletas, celulares, etc.

Los delitos informáticos o también llamados ciberdelitos son todas aquellas acciones antijurídicas que tienen como objetivo dañar ordenadores o redes de internet

LEY QUE CASTIGA LOS DELITOS INFORMATICOS EN COLOMBIA

A partir del 5 de enero de 2009 Colombia castiga a las personas que incurran en delitos informáticos con la ley 1273 denominada ‘‘de la protección de la información de los datos, que castiga con penas de prisión de hasta 120 meses y multas de hasta1500 salarios mínimos legales mensuales vigentes.

TIPOS DE DELITOS INFORMATICOS

Sexting: es cuando una persona manda fotos poco apropiadas a través de la red.

Phishing: es uno de los métodos más utilizados por los delincuentes cibernéticos para estafar y obtener información personal de otra persona como contraseñas o información sobre tarjetas de crédito

Pedófilo: es una persona que muestra deseo sexual hacia la pornografía infantil.

Cibera coso: el cibera coso es el uso de la información electrónica y medios de comunicación tales como correo electrónico, redes sociales, etc. para acosar a una persona a través ataques personales o divulgación de información confidencial.

FOLLETO SOBRE LOS DELITOS INFORMATICOS.

Aquí esta descrito, cuales son los delitos informáticos, que son, por qué se caracterizan, consejos...etc.

Erika folleto

trabajo de tecnología en el cual se encenta información relacionada sobre los delitos informáticos y del cual se puede tener conocimiento y precaución para no incurrir en esta clase de delitos penales

Folleto delitos informaticos

a continuación se presenta un folleto elaborado en word que posee contenido a cerca de los delitos informáticos.

Folleto DE DELITOS INFORMÁTICOS - LO TUYO ES LA TECNOLOGIA

en este folleto te explicamos que son los delitos informáticos cuales son los delitos informáticos como se castiga al cometer delitos informáticos

Folleto delitos informaticos

A continuación se presenta un folleto que contiene información a cerca de los delitos informáticos tratando: que son, cuales son, en que consisten, consejos y recomendaciones para no ser victima de este tipo de delitos y la ley penal colombiana que actúa y se hace vigente ante la presencia de estos casos.

Delitos informaticos 1005 pdf

Analizaremos y explicaremos el concepto y penalizacion de los delitos informaticos

Delitos relacionados con infracciones de la propiedad intelectual

Delitos relacionados con infracciones de la propiedad intelectual

Delitos informáticos

Es un folleto en el que se habla un poco de delitos informáticos, sus generalidades.

Diana Galindo

las causas, consecuencias , y demás temas tratados en este folleto, sobre los delitos informáticos.

How do you maintain a comfortable recreation facility whilst minimizing energ...

Energy performance solutions with guaranteed outcomes to achieve energy efficiency goals, whilst maximising return on investment.

Más contenido relacionado

La actualidad más candente

Folleto delitos informaticos

a continuación se presenta un folleto elaborado en word que posee contenido a cerca de los delitos informáticos.

Folleto DE DELITOS INFORMÁTICOS - LO TUYO ES LA TECNOLOGIA

en este folleto te explicamos que son los delitos informáticos cuales son los delitos informáticos como se castiga al cometer delitos informáticos

Folleto delitos informaticos

A continuación se presenta un folleto que contiene información a cerca de los delitos informáticos tratando: que son, cuales son, en que consisten, consejos y recomendaciones para no ser victima de este tipo de delitos y la ley penal colombiana que actúa y se hace vigente ante la presencia de estos casos.

Delitos informaticos 1005 pdf

Analizaremos y explicaremos el concepto y penalizacion de los delitos informaticos

Delitos relacionados con infracciones de la propiedad intelectual

Delitos relacionados con infracciones de la propiedad intelectual

Delitos informáticos

Es un folleto en el que se habla un poco de delitos informáticos, sus generalidades.

Diana Galindo

las causas, consecuencias , y demás temas tratados en este folleto, sobre los delitos informáticos.

La actualidad más candente (16)

Folleto DE DELITOS INFORMÁTICOS - LO TUYO ES LA TECNOLOGIA

Folleto DE DELITOS INFORMÁTICOS - LO TUYO ES LA TECNOLOGIA

Delitos relacionados con infracciones de la propiedad intelectual

Delitos relacionados con infracciones de la propiedad intelectual

Destacado

How do you maintain a comfortable recreation facility whilst minimizing energ...

Energy performance solutions with guaranteed outcomes to achieve energy efficiency goals, whilst maximising return on investment.

How does a city create a valuable resource out of its organic domestic waste?

A new organic green waste facility using state-of-the-art Australian technology, turning thousands of tonnes of green waste into high-grade compost for agriculture.

Destacado (13)

How do you maintain a comfortable recreation facility whilst minimizing energ...

How do you maintain a comfortable recreation facility whilst minimizing energ...

How does a city create a valuable resource out of its organic domestic waste?

How does a city create a valuable resource out of its organic domestic waste?

Similar a Los delitos informáticos ld

Delitos informaticos

COMO DEBEMOS MEJORA EL USO DE LAS TECNOLOGÍAS PARA NO TENER PROBLEMAS AL HACER USO DE ELLAS

Grup BalançA.Pac4

Presentación del proyecto virtual realizado por el "GrupBalança" para la asignatura "Ús i Aplicació de les TIC"

DELITOS INFORMATICOS.

Este folleto explica en forma resumida los delitos informáticos,los riesgos y consecuencias que amenazan la integridad de las personas, así como los riesgos que corre una persona al cometer estos delitos.

LOS DELITOS INFORMÁTICOS.

Los delitos informáticos es una nueva fuente para robar información de las personas sin su consentimiento,y robar información personal jaqueando su información personales entre otros

Delitos informaticos

que son los delitos informaticos, algunos delitos informaticos y recomendaciones

Similar a Los delitos informáticos ld (20)

Ensayo sobre cibercrimen en el perú y la técnica legislativa utilizada en mat...

Ensayo sobre cibercrimen en el perú y la técnica legislativa utilizada en mat...

Último

Portafolio de servicios Centro de Educación Continua EPN

Te presentamos el portafolio de servicios del CEC-EPN.

LA PEDAGOGIA AUTOGESTONARIA EN EL PROCESO DE ENSEÑANZA APRENDIZAJE

La Pedagogía Autogestionaria es un enfoque educativo que busca transformar la educación mediante la participación directa de estudiantes, profesores y padres en la gestión de todas las esferas de la vida escolar.

Automatización de proceso de producción de la empresa Gloria SA (1).pptx

Automatización de proceso de producción de la empresa Gloria SA (1).pptx

Friedrich Nietzsche. Presentación de 2 de Bachillerato.

Presentación con todos los contenidos esenciales sobre el filósofo alemán Friedrich Nietzsche para 2 de Bachillerato.

Aprender-IA: Recursos online gratuitos para estar al tanto y familiarizarse c...

Aprender-IA: Recursos online gratuitos para estar al tanto y familiarizarse c...María Sánchez González (@cibermarikiya)

Ponencia en I SEMINARIO SOBRE LA APLICABILIDAD DE LA INTELIGENCIA ARTIFICIAL EN LA EDUCACIÓN SUPERIOR UNIVERSITARIA. 3 de junio de 2024. Facultad de Estudios Sociales y Trabajo, Universidad de Málaga.

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Varón de 30 años acude a consulta por presentar hipertensión arterial de reci...

Varón de 30 años acude a consulta por presentar hipertensión arterial de reci...HuallpaSamaniegoSeba

caso morfo 1Productos contestatos de la Séptima sesión ordinaria de CTE y TIFC para Docen...

Productos contestando

Mauricio-Presentación-Vacacional- 2024-1

Presentación de las reglas generales del curso vacacional de cálculo Integral 2024-1

Último (20)

Portafolio de servicios Centro de Educación Continua EPN

Portafolio de servicios Centro de Educación Continua EPN

LA PEDAGOGIA AUTOGESTONARIA EN EL PROCESO DE ENSEÑANZA APRENDIZAJE

LA PEDAGOGIA AUTOGESTONARIA EN EL PROCESO DE ENSEÑANZA APRENDIZAJE

Automatización de proceso de producción de la empresa Gloria SA (1).pptx

Automatización de proceso de producción de la empresa Gloria SA (1).pptx

Friedrich Nietzsche. Presentación de 2 de Bachillerato.

Friedrich Nietzsche. Presentación de 2 de Bachillerato.

Aprender-IA: Recursos online gratuitos para estar al tanto y familiarizarse c...

Aprender-IA: Recursos online gratuitos para estar al tanto y familiarizarse c...

Evaluación de Lengua Española de cuarto grado de primaria

Evaluación de Lengua Española de cuarto grado de primaria

c3.hu3.p3.p2.Superioridad e inferioridad en la sociedad.pptx

c3.hu3.p3.p2.Superioridad e inferioridad en la sociedad.pptx

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Varón de 30 años acude a consulta por presentar hipertensión arterial de reci...

Varón de 30 años acude a consulta por presentar hipertensión arterial de reci...

Productos contestatos de la Séptima sesión ordinaria de CTE y TIFC para Docen...

Productos contestatos de la Séptima sesión ordinaria de CTE y TIFC para Docen...

Los delitos informáticos ld

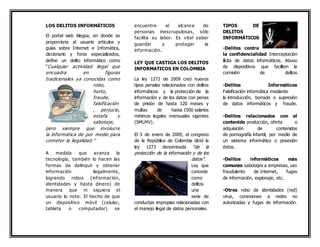

- 1. LOS DELITOS INFORMÁTICOS El portal web Alegsa, en donde se proporciona al usuario artículos y guías sobre Internet e Infomática, diccionario y foros especializados, define un delito informático como “Cualquier actividad ilegal que encuadra en figuras tradicionales ya conocidas como robo, hurto, fraude, falsificación , perjucio, estafa y sabotaje, pero siempre que involucre la informática de por medio para cometer la ilegalidad.” A medida que avanza la tecnología, también lo hacen las formas de delinquir y obtener información ilegalmente, logrando robos (información, identidades y hasta dinero) de manera que ni siquiera el usuario lo note. El hecho de que un dispositivo móvil (celular, tableta o computador) se encuentre al alcance de personas inescrupulosas, sólo facilita su labor. Es vital saber guardar y proteger la información. LEY QUE CASTIGA LOS DELITOS INFORMATICOS EN COLOMBIA La ley 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de prisión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes (SMLMV). El 5 de enero de 2009, el congreso de la República de Colombia dictó la ley 1273 denominada “de la protección de la información y de los datos”. Ley que concede como delitos una serie de conductas impropias relacionadas con el manejo ilegal de datos personales. TIPOS DE DELITOS INFORMÁTICOS -Delitos contra la confidencialidad Interceptación ilícita de datos informáticos. Abuso de dispositivos que faciliten la comisión de delitos -Delitos Informáticos Falsificación informática mediante la introducción, borrado o supresión de datos informáticos y fraude. -Delitos relacionados con el contenido producción, oferta o adquisición de contenidos de pornografía infantil, por medio de un sistema informático o posesión éstos. -Delitos informáticos más comunes sabotajes a empresas, uso fraudulento de Internet, fugas de información, espionaje, etc. -Otros robo de identidades (red) virus, conexiones a redes no autorizadas y fugas de información.

- 2. CONCEJOS PARA NO INCURRIR EN ESTOS DELITOS INFORMATICOS Relacionados con la navegación en internet y la utilización del correo electrónico: - Utilice contraseñas seguras, es decir, aquellas compuestas por ocho caracteres (combinación de letras, números y símbolos). - Navegue por páginas web seguras y de confianza. - Sea cuidadoso al utilizar programas de acceso remoto. - Ponga especial atención en el tratamiento de su correo electrónico. LAURA DANIELA AYALA GARCÍA 10-04 IMPORTANCIA DE INFORMACION AL RESPECTO Es de gran importancia para cada una de nosotras reconocer lo qué es un delito informático, las leyes que en nuestro país sancionan a fechorías como esas, los diferentes tipos de delitos, que como vemos pueden llegar a ser bastantes, algunos consejos o advertencias relacionadas con ello, así como también las formas de proteger nuestra información. Conceptos como “delito informático, hacker, fraude, falsedad y robo de identidades” se han vuelto comunes en nuestra sociedad. Conforme avanza la tecnología y la informática, tenemos que también replantear sí la seguridad de nuestros sistemas también avanzan. Por consiguiente es de vital importancia manejar la seguridad de los sistemas informáticos como algo serio y que debe utilizarse con responsabilidad.