Delitos informaticos

•Descargar como DOCX, PDF•

0 recomendaciones•85 vistas

Este documento trata sobre los delitos informáticos y la ley colombiana que los castiga. Define los delitos informáticos como actividades ilícitas que se cometen mediante el uso de computadoras u otros dispositivos de comunicación. Explica que en 2009 Colombia promulgó la Ley 1273 que creó nuevos tipos penales relacionados con delitos informáticos con penas de hasta 120 meses de prisión. Además, enumera algunos tipos comunes de delitos informáticos como el uso de troyanos, estafas en subastas en lí

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Delitos informaticos

que son los delitos informaticos, algunos delitos informaticos y recomendaciones

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

En el marco del Día de la Seguridad de la información y la Informática de la Universidad Luterana Salvadoreña se realizó la presentación de la Ley de Delitos Informáticos y Conexos.

Recomendados

Delitos informaticos

que son los delitos informaticos, algunos delitos informaticos y recomendaciones

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

En el marco del Día de la Seguridad de la información y la Informática de la Universidad Luterana Salvadoreña se realizó la presentación de la Ley de Delitos Informáticos y Conexos.

Delitos informáticos

Es necesario tener presente que por medio de la tecnología, personas indelicadas nos pueden hacer mucho daño, por lo cual en esta presentación encontraran algunas generalidades sobre el tema para tener en cuenta.

Qué son los delitos informáticos

encontraras todo lo relacionado con el tema de los delitos informaticos

Estrategias de prevención de ataques informáticos

En el marco del Día de la Seguridad Informática y la Ley de Delitos Informáticos en Universidad Luterana Salvadoreña.

leadcounsel

Jeffrey Harlan Penneys, Esq. has a twenty-year history of helping personal injury victims across Pennsylvania recovery compensation and find justice after an accident or attack caused by negligence. He believes that with the right guidance and strategy, most claims can be settled peacefully and fairly without litigation, though he has the skill and confidence to take your case to the courtroom if needed.Even if you aren’t sure if you have a claim, Mr. Penneys wants to hear your story and answer your questions. He wants you to know your legal options. He wants to help you fight for your rights if you have been wronged.

n49

At N49 we are proud of our directories where customers can read and write reviews of all of their favourite local businesses. In addition to our directories we have a great system for helping businesses acquire reviews from their customers called Review-Us. We provide a simple URL where businesses can point their customers (for example: ReviewUs.ca/badboy) where customers can choose from a list of locations for multi location businesses, or a list of possible places to write a review for single location URLs.

The Gurukul System Of Education

The Gurukul was a type of school in ancient education system. The gurukul system is an ancient learning method.

weil4feet

The physicians and staff of the Weil Foot & Ankle Institute are dedicated to using the latest research and most advanced technology to deliver great podiatric care to people throughout Illinois, Indiana and Wisconsin.

Más contenido relacionado

La actualidad más candente

Delitos informáticos

Es necesario tener presente que por medio de la tecnología, personas indelicadas nos pueden hacer mucho daño, por lo cual en esta presentación encontraran algunas generalidades sobre el tema para tener en cuenta.

Qué son los delitos informáticos

encontraras todo lo relacionado con el tema de los delitos informaticos

Estrategias de prevención de ataques informáticos

En el marco del Día de la Seguridad Informática y la Ley de Delitos Informáticos en Universidad Luterana Salvadoreña.

La actualidad más candente (12)

Destacado

leadcounsel

Jeffrey Harlan Penneys, Esq. has a twenty-year history of helping personal injury victims across Pennsylvania recovery compensation and find justice after an accident or attack caused by negligence. He believes that with the right guidance and strategy, most claims can be settled peacefully and fairly without litigation, though he has the skill and confidence to take your case to the courtroom if needed.Even if you aren’t sure if you have a claim, Mr. Penneys wants to hear your story and answer your questions. He wants you to know your legal options. He wants to help you fight for your rights if you have been wronged.

n49

At N49 we are proud of our directories where customers can read and write reviews of all of their favourite local businesses. In addition to our directories we have a great system for helping businesses acquire reviews from their customers called Review-Us. We provide a simple URL where businesses can point their customers (for example: ReviewUs.ca/badboy) where customers can choose from a list of locations for multi location businesses, or a list of possible places to write a review for single location URLs.

The Gurukul System Of Education

The Gurukul was a type of school in ancient education system. The gurukul system is an ancient learning method.

weil4feet

The physicians and staff of the Weil Foot & Ankle Institute are dedicated to using the latest research and most advanced technology to deliver great podiatric care to people throughout Illinois, Indiana and Wisconsin.

Using Change Management in Primavera Contract Management

ORACLE | WWW.P6ACADEMY.COM

Using Change Management in Primavera Contract

Management

Sunny Bains

Janette Caceres

Senior Technical Support Engineers

Change Management Process

Defining Reason Codes

Initiating Change Management from other Documents

Adding Change Documents / Proposals / Change Orders

Generating Change Documents from Change Management

Applying Markup

Collecting into Change Orders

Approving Change Orders

Costing

Entering Change Orders / Proposals without Using Change

Management

Destacado (13)

Using Change Management in Primavera Contract Management

Using Change Management in Primavera Contract Management

Similar a Delitos informaticos

Delitos informaticos

Los invito a revisar este documento para que se informen sobre los delitos informáticos.

Delitos Informaticos

Los delitos informáticos son aquellas actividades ilícitas que: (a) Se cometen mediante el uso de computadoras

Grup BalançA.Pac4

Presentación del proyecto virtual realizado por el "GrupBalança" para la asignatura "Ús i Aplicació de les TIC"

Similar a Delitos informaticos (20)

Ensayo sobre cibercrimen en el perú y la técnica legislativa utilizada en mat...

Ensayo sobre cibercrimen en el perú y la técnica legislativa utilizada en mat...

Último

Productos contestatos de la Séptima sesión ordinaria de CTE y TIFC para Docen...

Productos contestando

True Mother's Speech at THE PENTECOST SERVICE..pdf

Today is Pentecost. Who is it that is here in front of you? (Wang Omma.) Jesus Christ and the substantial Holy Spirit, the only Begotten Daughter, Wang Omma, are both here. I am here because of Jesus's hope. Having no recourse but to go to the cross, he promised to return. Christianity began with the apostles, with their resurrection through the Holy Spirit at Pentecost.

Hoy es Pentecostés. ¿Quién es el que está aquí frente a vosotros? (Wang Omma.) Jesucristo y el Espíritu Santo sustancial, la única Hija Unigénita, Wang Omma, están ambos aquí. Estoy aquí por la esperanza de Jesús. No teniendo más remedio que ir a la cruz, prometió regresar. El cristianismo comenzó con los apóstoles, con su resurrección por medio del Espíritu Santo en Pentecostés.

CLASE N.1 ANÁLISIS ADMINISTRATIVO EMPRESARIAL presentación.pptx

Mi Slideshare

Clase 1 Análisis Administrativo

Power Point

Portafolio de servicios Centro de Educación Continua EPN

Te presentamos el portafolio de servicios del CEC-EPN.

Un libro sin recetas, para la maestra y el maestro Fase 3.pdf

Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestra y el maestro Fase 3Un libro sin recetas, para la maestr

ACERTIJO DE CARRERA OLÍMPICA DE SUMA DE LABERINTOS. Por JAVIER SOLIS NOYOLA

El Mtro. JAVIER SOLIS NOYOLA, crea y desarrolla ACERTIJO: «CARRERA OLÍMPICA DE SUMA DE LABERINTOS». Esta actividad de aprendizaje lúdico que implica de cálculo aritmético y motricidad fina, promueve los pensamientos lógico y creativo; ya que contempla procesos mentales de: PERCEPCIÓN, ATENCIÓN, MEMORIA, IMAGINACIÓN, PERSPICACIA, LÓGICA LINGUISTICA, VISO-ESPACIAL, INFERENCIA, ETCÉTERA. Didácticamente, es una actividad de aprendizaje transversal que integra áreas de: Matemáticas, Neurociencias, Arte, Lenguaje y comunicación, etcétera.

T3-Instrumento de evaluacion_Planificación Analìtica_Actividad con IA.pdf

T3-Instrumento de evaluacion_Planificación Analìtica_Actividad con IA.pdf

Presentación Revistas y Periódicos Digitales

En esta presentación, se pueden diferenciar distintas revistas y periódicos digitales.

CALENDARIZACION DEL MES DE JUNIO - JULIO 24

V J E

CICLO ESCOLAR 2023-2024

CIRCULAR 00008

JUNIO - JULIO 2024

VALOR DEL MES: PERSEVERANCIA / AMOR

Horarios y fechas de la PAU 2024 en la Comunidad Valenciana.

Horarios y fechas de la PAU 2024 en la Comunidad Valenciana.

Último (20)

Productos contestatos de la Séptima sesión ordinaria de CTE y TIFC para Docen...

Productos contestatos de la Séptima sesión ordinaria de CTE y TIFC para Docen...

True Mother's Speech at THE PENTECOST SERVICE..pdf

True Mother's Speech at THE PENTECOST SERVICE..pdf

Asistencia Tecnica Cartilla Pedagogica DUA Ccesa007.pdf

Asistencia Tecnica Cartilla Pedagogica DUA Ccesa007.pdf

CLASE N.1 ANÁLISIS ADMINISTRATIVO EMPRESARIAL presentación.pptx

CLASE N.1 ANÁLISIS ADMINISTRATIVO EMPRESARIAL presentación.pptx

Portafolio de servicios Centro de Educación Continua EPN

Portafolio de servicios Centro de Educación Continua EPN

evalaución de reforzamiento de cuarto de secundaria de la competencia lee

evalaución de reforzamiento de cuarto de secundaria de la competencia lee

Un libro sin recetas, para la maestra y el maestro Fase 3.pdf

Un libro sin recetas, para la maestra y el maestro Fase 3.pdf

ACERTIJO DE CARRERA OLÍMPICA DE SUMA DE LABERINTOS. Por JAVIER SOLIS NOYOLA

ACERTIJO DE CARRERA OLÍMPICA DE SUMA DE LABERINTOS. Por JAVIER SOLIS NOYOLA

El Liberalismo económico en la sociedad y en el mundo

El Liberalismo económico en la sociedad y en el mundo

T3-Instrumento de evaluacion_Planificación Analìtica_Actividad con IA.pdf

T3-Instrumento de evaluacion_Planificación Analìtica_Actividad con IA.pdf

c3.hu3.p3.p2.Superioridad e inferioridad en la sociedad.pptx

c3.hu3.p3.p2.Superioridad e inferioridad en la sociedad.pptx

Asistencia Tecnica Cultura Escolar Inclusiva Ccesa007.pdf

Asistencia Tecnica Cultura Escolar Inclusiva Ccesa007.pdf

Horarios y fechas de la PAU 2024 en la Comunidad Valenciana.

Horarios y fechas de la PAU 2024 en la Comunidad Valenciana.

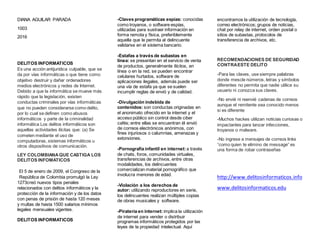

Delitos informaticos

- 1. DIANA AGUILAR PARADA 1003 2016 DELITOS INFORMATICOS Es una acción antijurídica culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores medios electrónicos y redes de Internet. Debido a que la informática se mueve más rápido que la legislación, existen conductas criminales por vías informáticas que no pueden considerarse como delito, por lo cual se definen como abusos informáticos y parte de la criminalidad informática Los delitos informáticos son aquellas actividades ilícitas que: (a) Se cometen mediante el uso de computadoras, sistemas informáticos u otros dispositivos de comunicación. LEY COLOMBIANAQUE CASTIGA LOS DELITOS INFOMATICOS El 5 de enero de 2009, el Congreso de la República de Colombia promulgó la Ley 1273creó nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de prisión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes. DELITOS INFORMATICOS -Claves programáticas espías: conocidas como troyanos, o software espías, utilizadas para sustraer información en forma remota y física, preferiblemente aquella que le permita al delincuente validarse en el sistema bancario. -Estafas a través de subastas en línea: se presentan en el servicio de venta de productos, generalmente ilícitos, en línea o en la red, se pueden encontrar celulares hurtados, software de aplicaciones ilegales, además puede ser una vía de estafa ya que se suelen incumplir reglas de envió y de calidad. -Divulgación indebida de contenidos: son conductas originadas en el anonimato ofrecido en la internet y el acceso público sin control desde ciber cafés; entre ellas se encuentran él envió de correos electrónicos anónimos, con fines injuriosos o calumnias, amenazas y extorsiones. -Pornografía infantil en internet:a través de chats, foros, comunidades virtuales, transferencias de archivos, entre otras modalidades, los delincuentes comercializan material pornográfico que involucra menores de edad. -Violación a los derechos de autor: utilizando reproductores en serie, los delincuentes realizan múltiples copias de obras musicales y software. -Piratería en internet:implica la utilización de internet para vender o distribuir programas informáticos protegidos por las leyes de la propiedad intelectual. Aquí encontramos la utilización de tecnología, correo electrónicos; grupos de noticias, chat por relay de internet, orden postal o sitios de subastas, protocolos de transferencia de archivos, etc. RECOMENDACIONES DE SEGURIDAD CONTRAESTE DELITO -Para las claves, use siempre palabras donde mescle números, letras y símbolos diferentes no permita que nadie utilice su usuario ni conozca sus claves. -No envié ni reenvié cadenas de correos aunque el remitente sea conocido menos si es diferente -Muchos hackes utilizan noticias curiosas o impactantes para lanzar infecciones, troyanos o malware. -No ingrese a mensajes de correos links “como quien te elimino de message” es una forma de robar contraseñas http://www.delitosinformaticos.info www.delitosinformaticos.edu