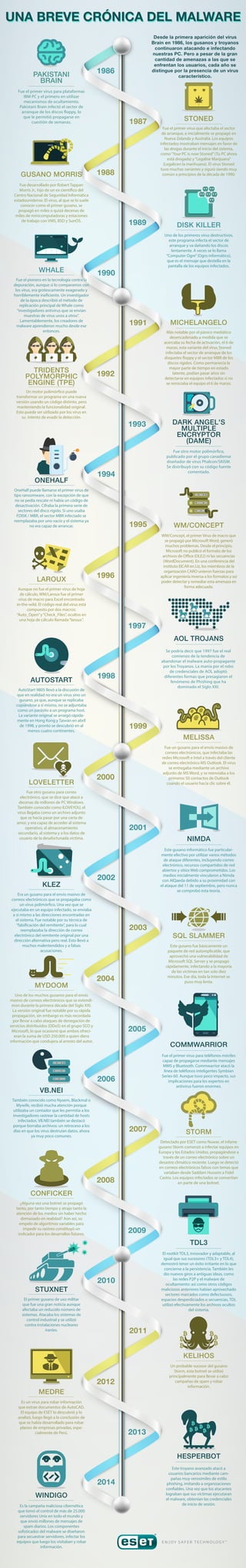

El documento proporciona una cronología y análisis de la evolución de malware desde el primer virus para plataformas IBM PC en 1986 hasta el ransomware moderno. Se mencionan varios virus, gusanos y troyanos significativos, describiendo sus métodos de propagación y efectos en los sistemas infectados. También destaca el cambio hacia técnicas de ciberseguridad más sofisticadas en respuesta a estas amenazas.