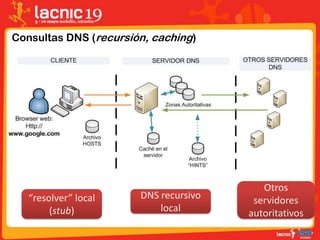

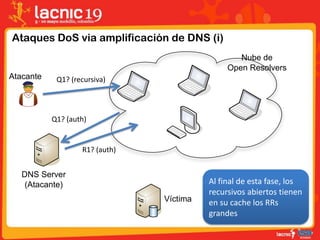

Este documento describe cómo los ataques de amplificación de DNS pueden usarse para realizar ataques DDoS y cómo la limitación de tasas (rate limiting) puede ayudar a mitigarlos. Los ataques de amplificación aprovechan los servidores DNS abiertos para enviar consultas pequeñas que generan respuestas mucho más grandes dirigidas a la víctima, amplificando enormemente el tráfico. La limitación de tasas permite restringir la cantidad de tráfico entrante por cliente DNS para prevenir este tipo de ataques.

![Ejemplos de factores de amplificación

• dig A www.google.com, F=(112/32)=3.5

• [medición usando tcpdump –i0 –s500 host <ip dns srv>]](https://image.slidesharecdn.com/dns-rrl-mitigacion-00-130809143955-phpapp02/85/Mitigacion-de-denegaciones-de-servicio-en-DNS-con-RRL-12-320.jpg)

![Ejemplos de factores de amplificación

• dig txt dnsamp.lacnic19.lacnic.net , F=(1499/44)=34.06

• [medición usando tcpdump –i0 –s1500 udp and host <ip dns

srv>]](https://image.slidesharecdn.com/dns-rrl-mitigacion-00-130809143955-phpapp02/85/Mitigacion-de-denegaciones-de-servicio-en-DNS-con-RRL-13-320.jpg)