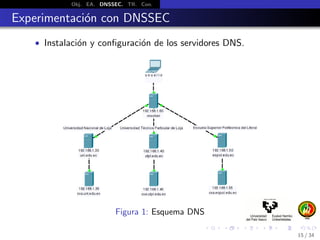

Este documento presenta la implementación de DNSSEC en comunidades virtuales de aprendizaje (CVA) para mejorar la confianza. Explica DNSSEC, su uso en universidades a nivel mundial y ecuatoriano, y realiza experimentos de implementación y validación de DNSSEC en dominios .ec y .edu.ec. Concluye que DNSSEC en CVA garantiza la procedencia de contenidos y comunicaciones confiables para el aprendizaje e investigación, y propone trabajos futuros como combinar DNSSEC con otros protocolos de seguridad.