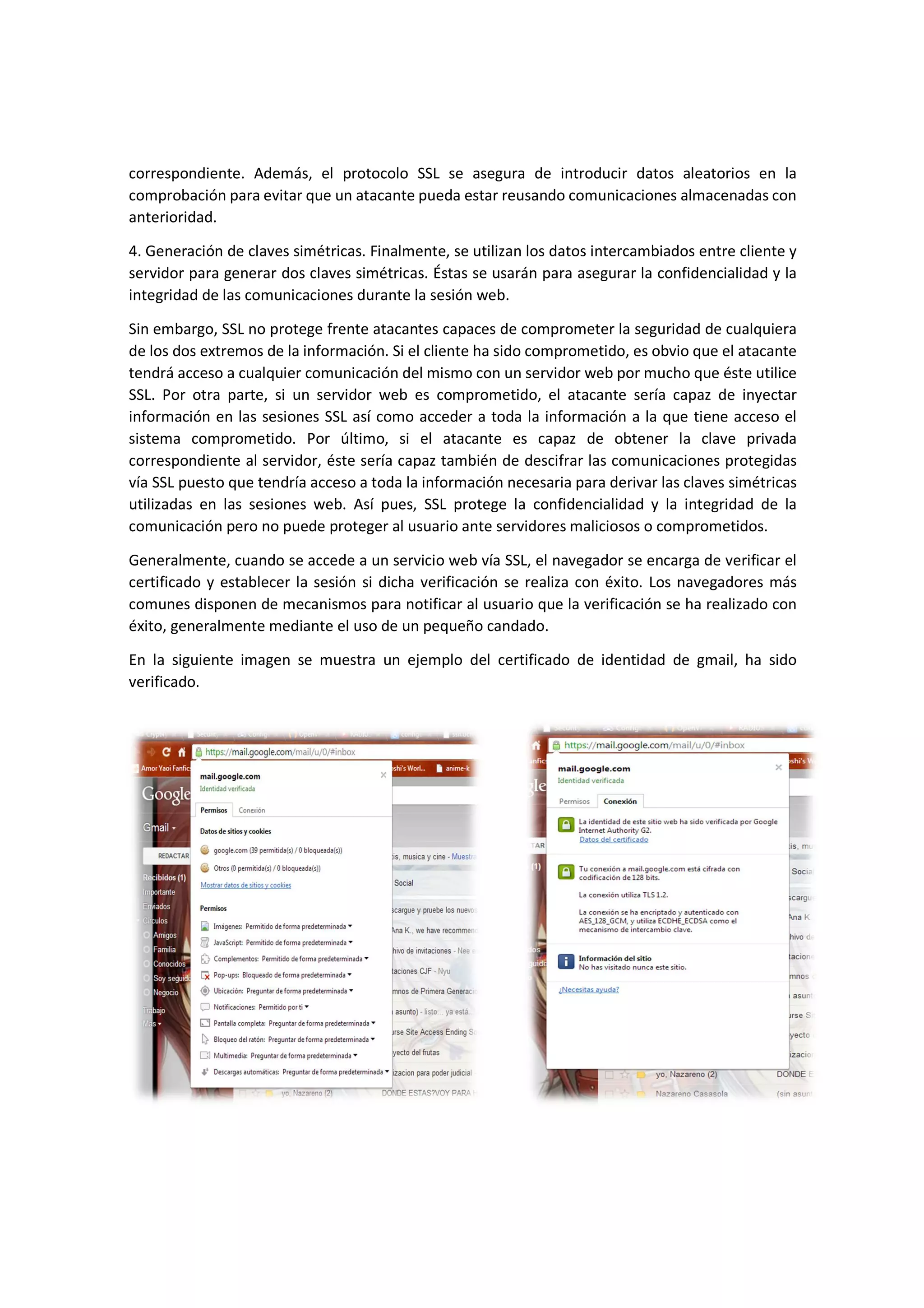

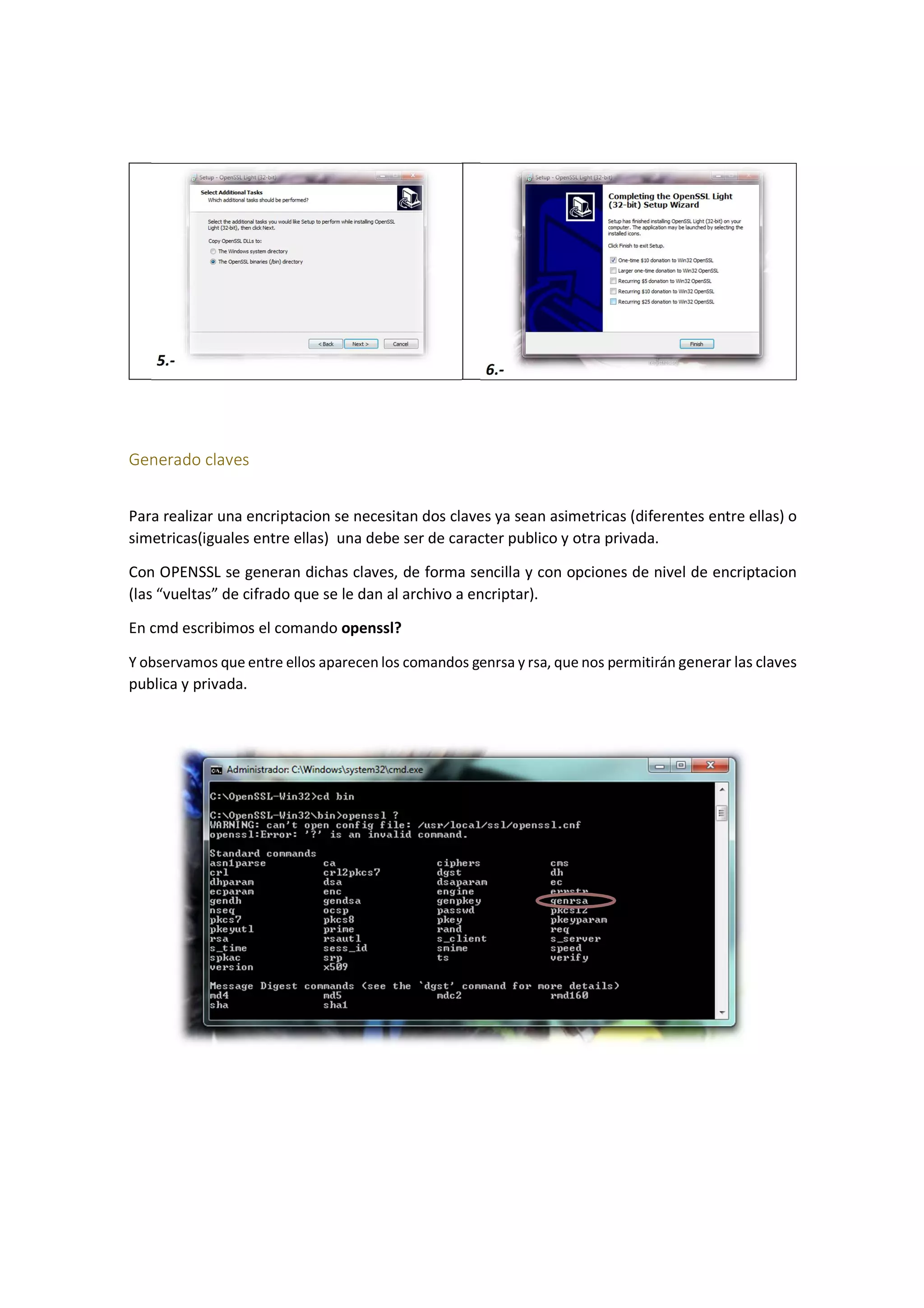

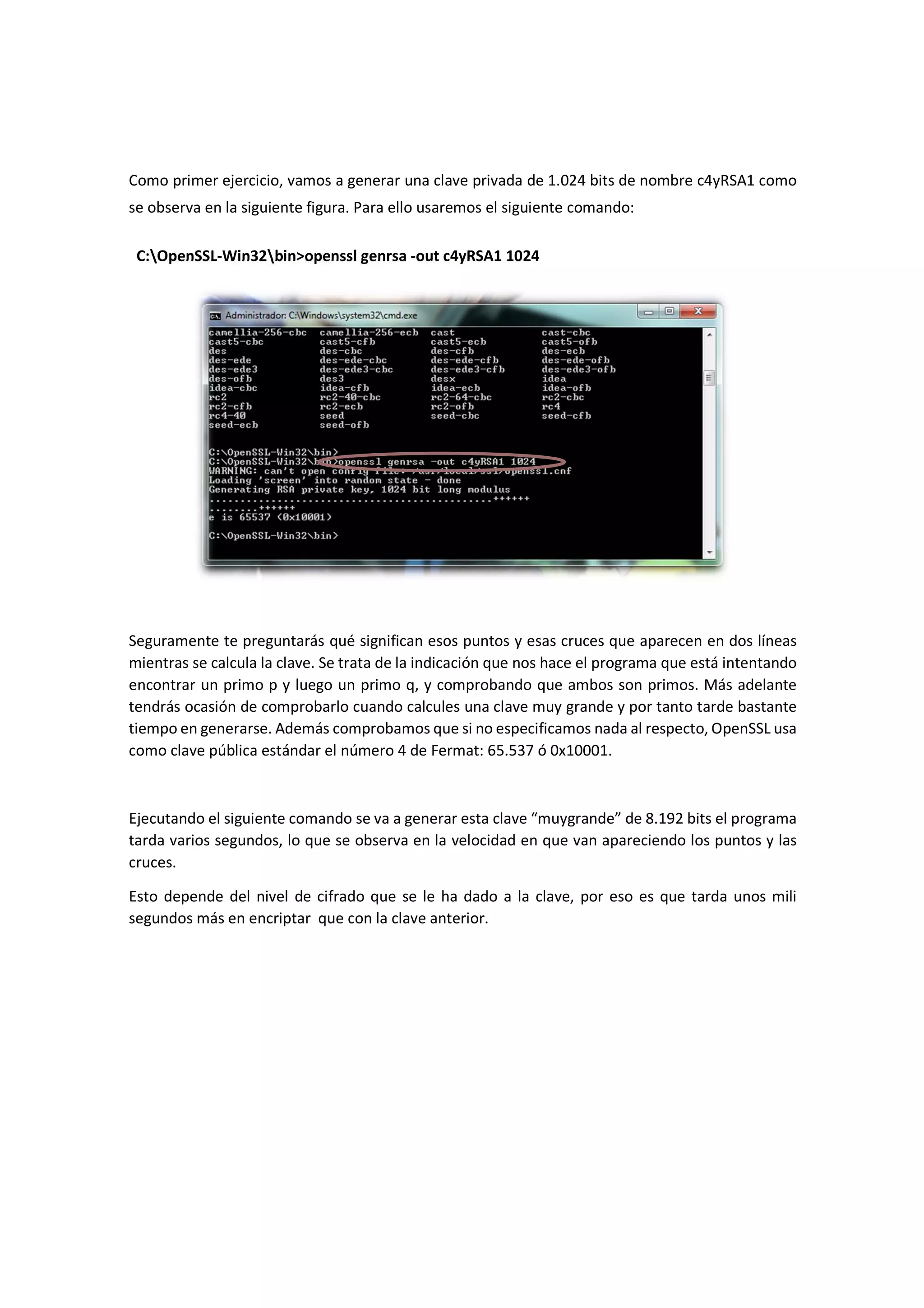

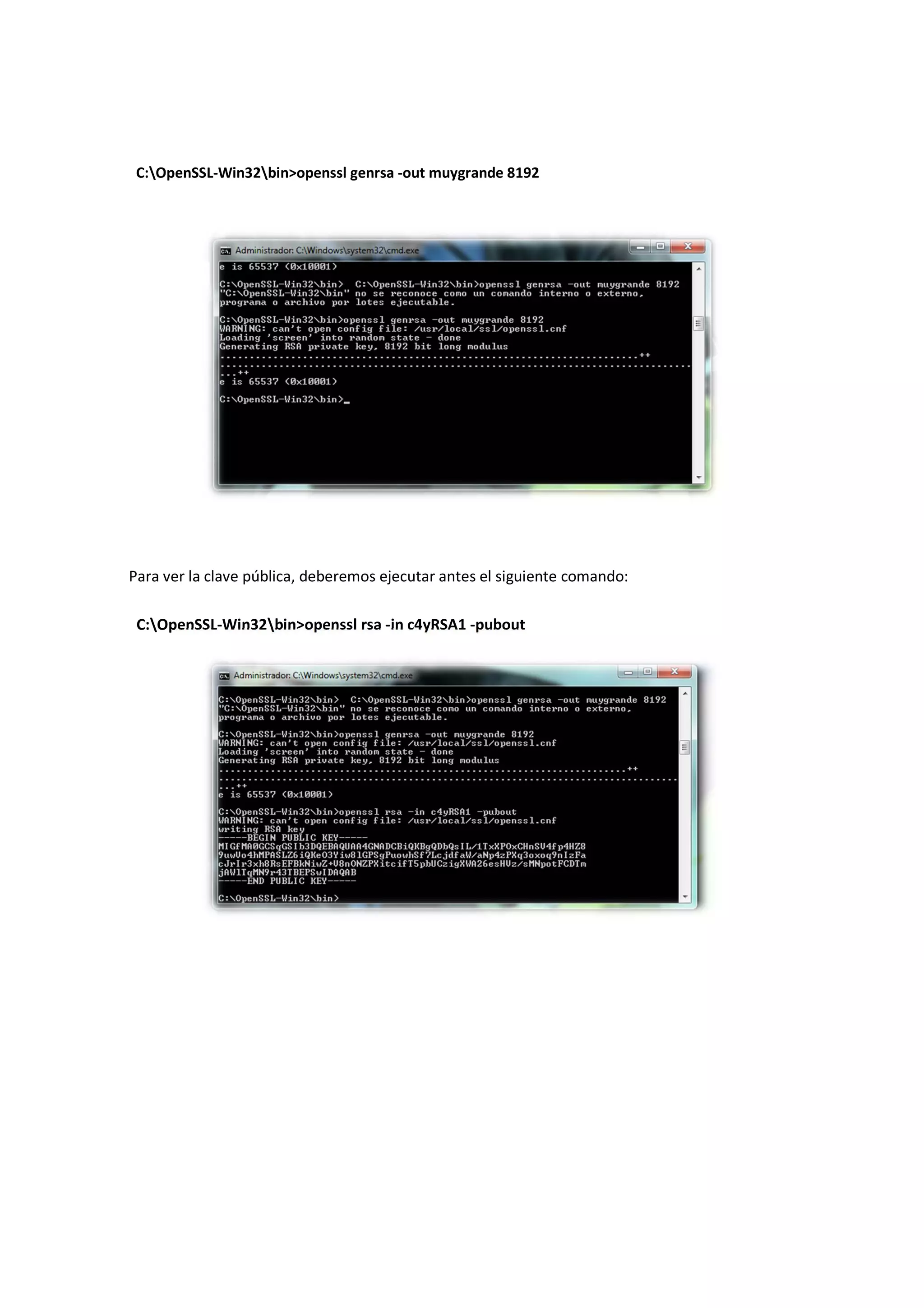

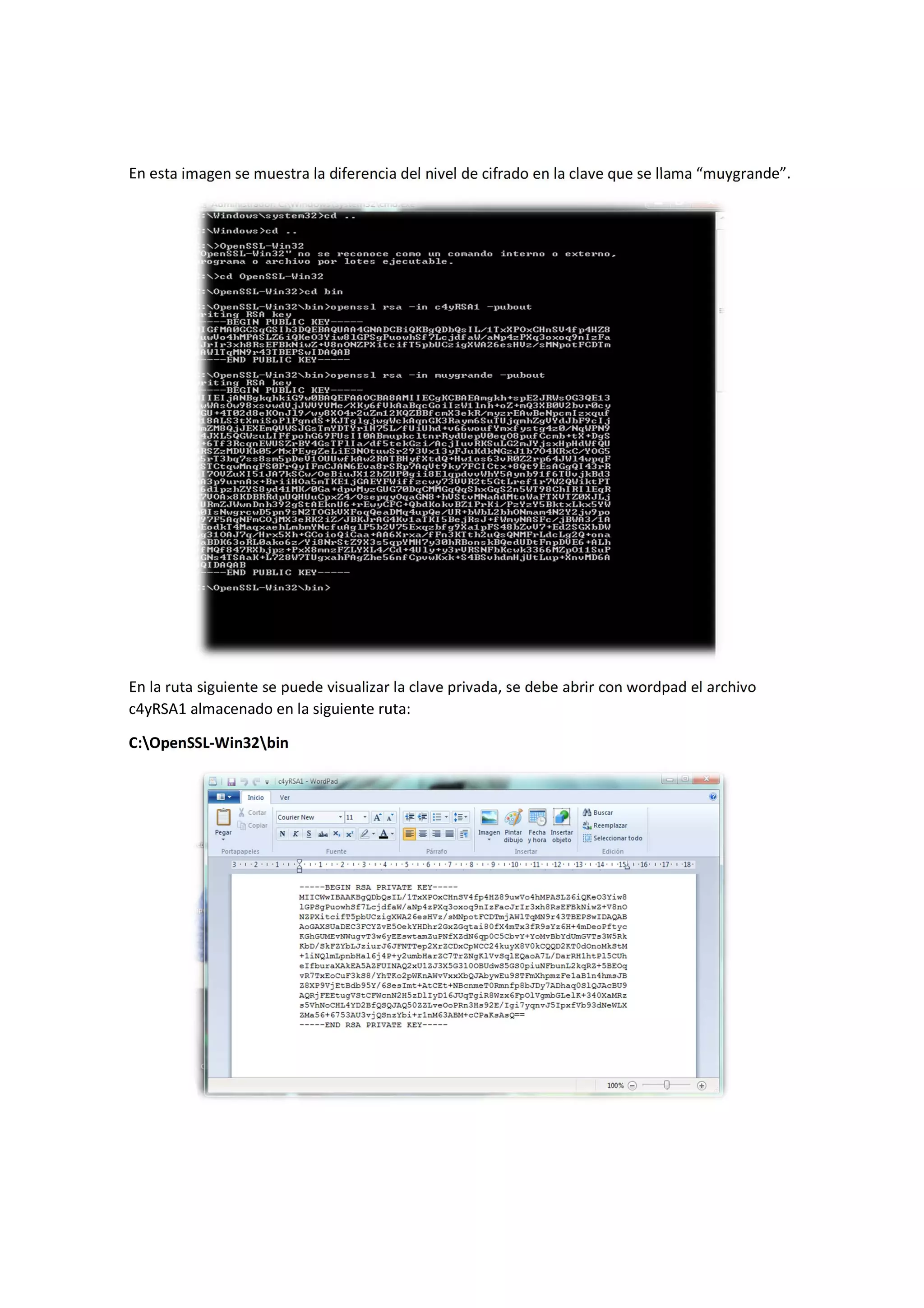

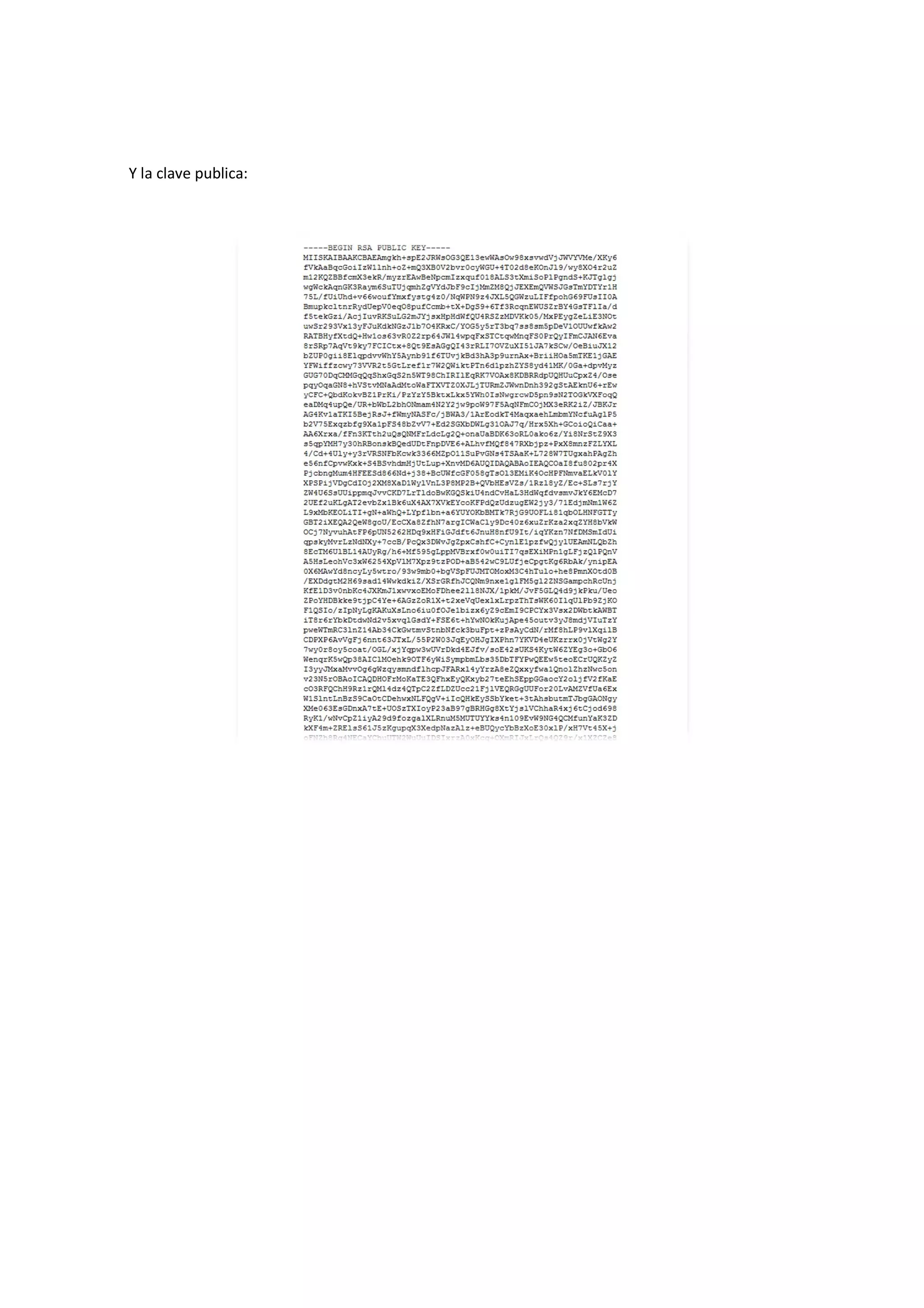

Este documento trata sobre la seguridad en comunicaciones web a través de SSL y la herramienta OpenSSL. Explica el modelo de confianza de SSL basado en certificados digitales y autoridades de certificación. También describe cómo OpenSSL genera claves públicas y privadas para cifrado, incluyendo las opciones de tamaño de clave. El documento concluye que OpenSSL es una herramienta útil para crear certificados digitales y cifrar archivos de forma sencilla.