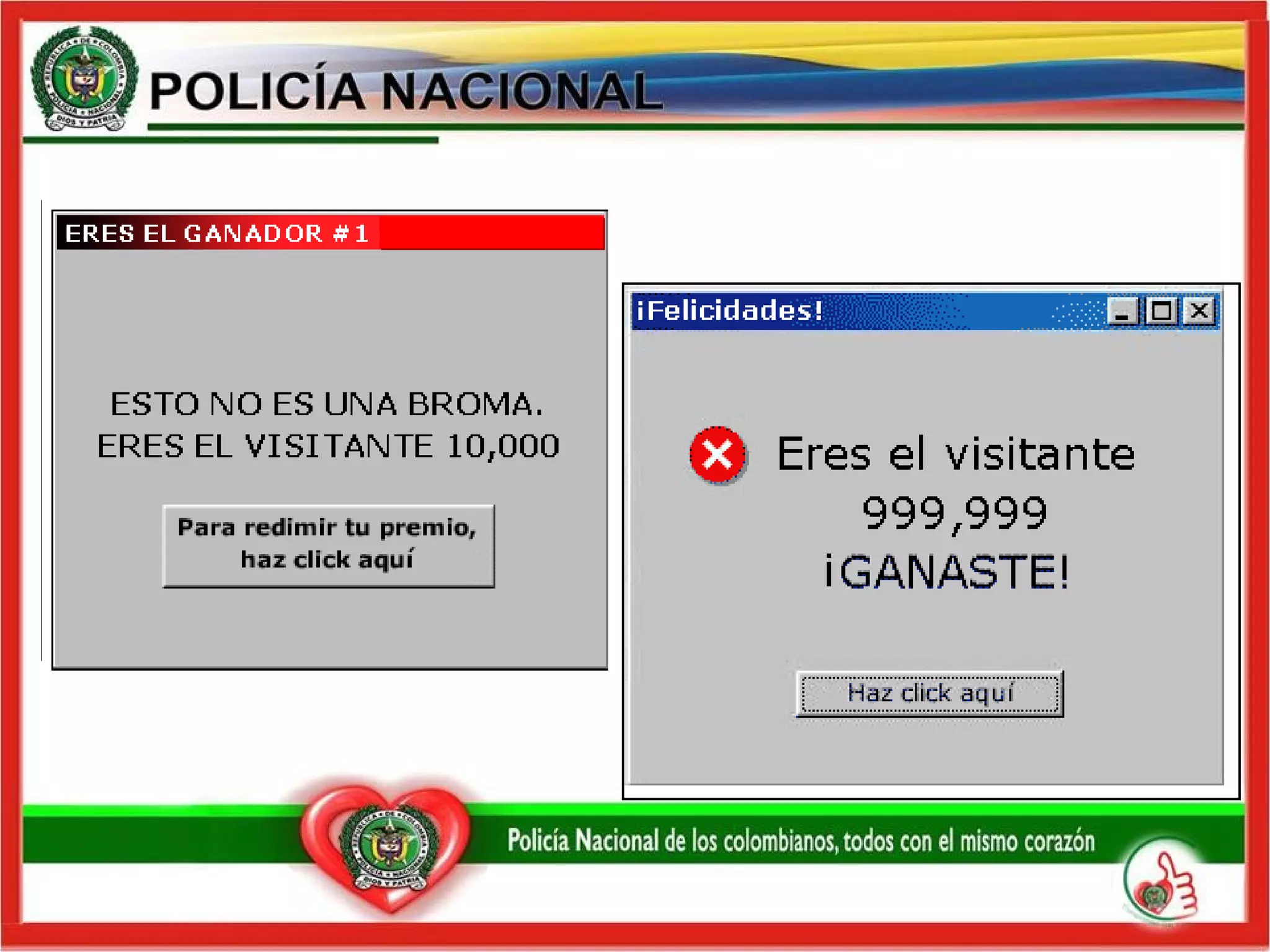

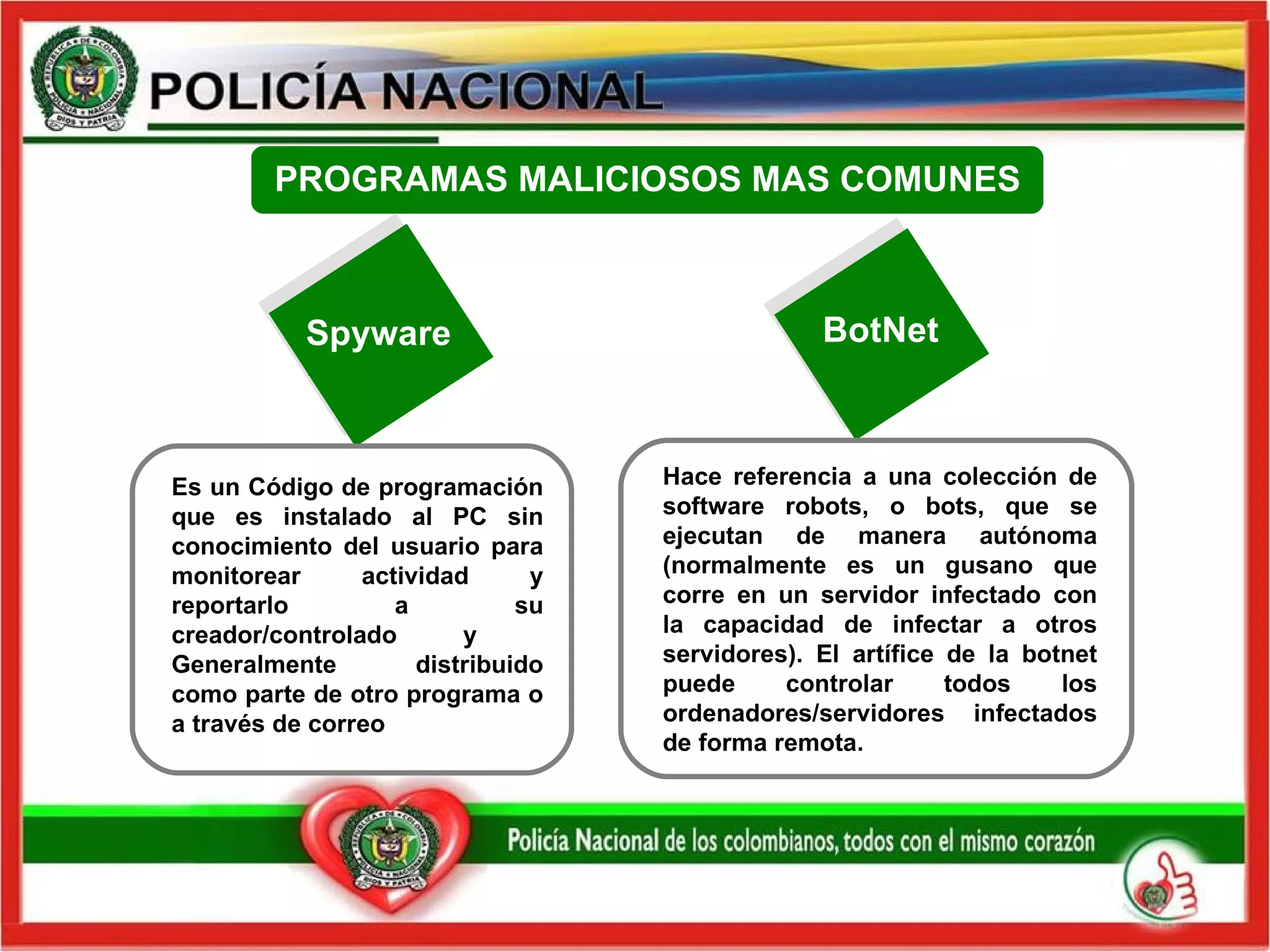

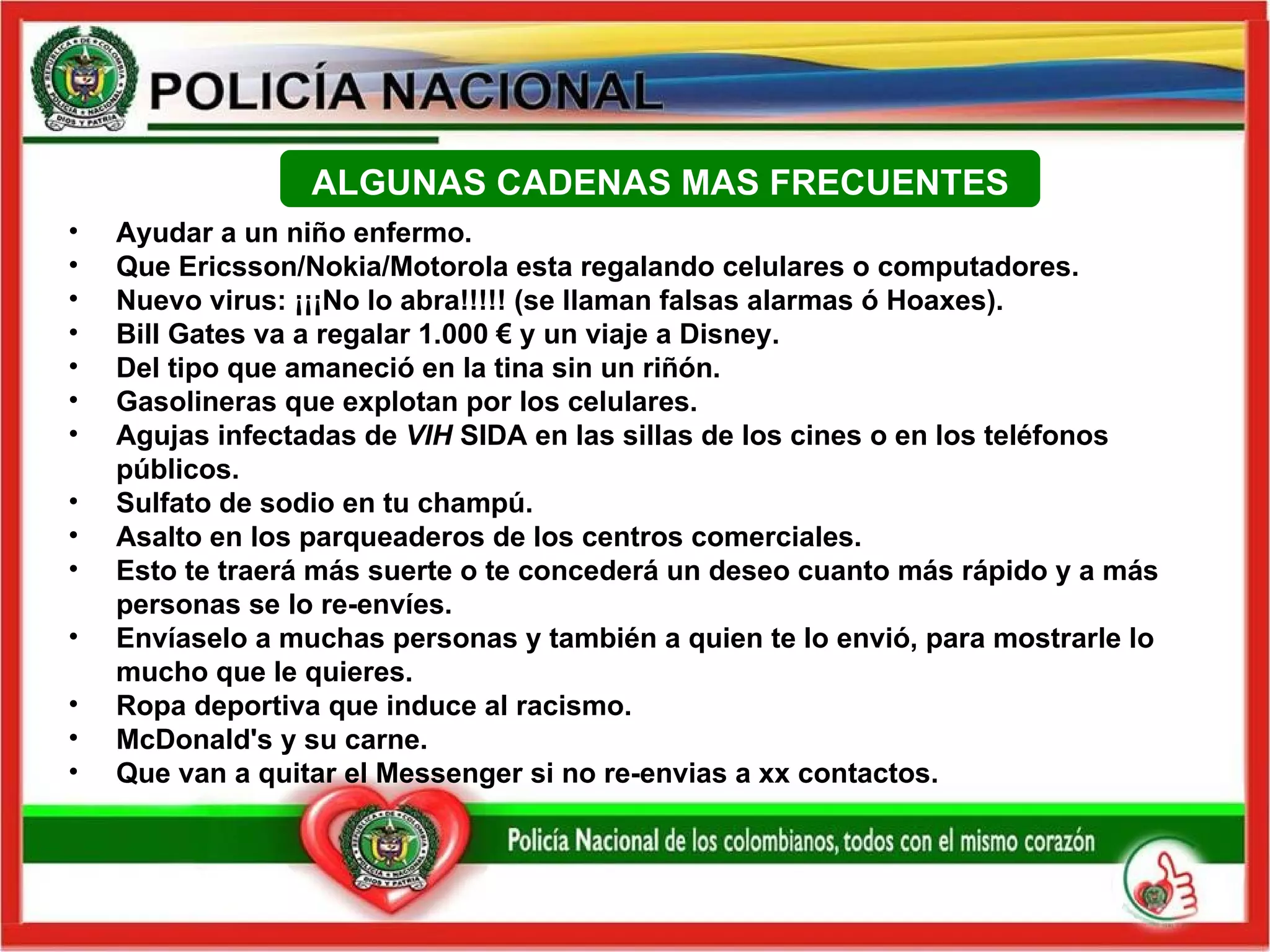

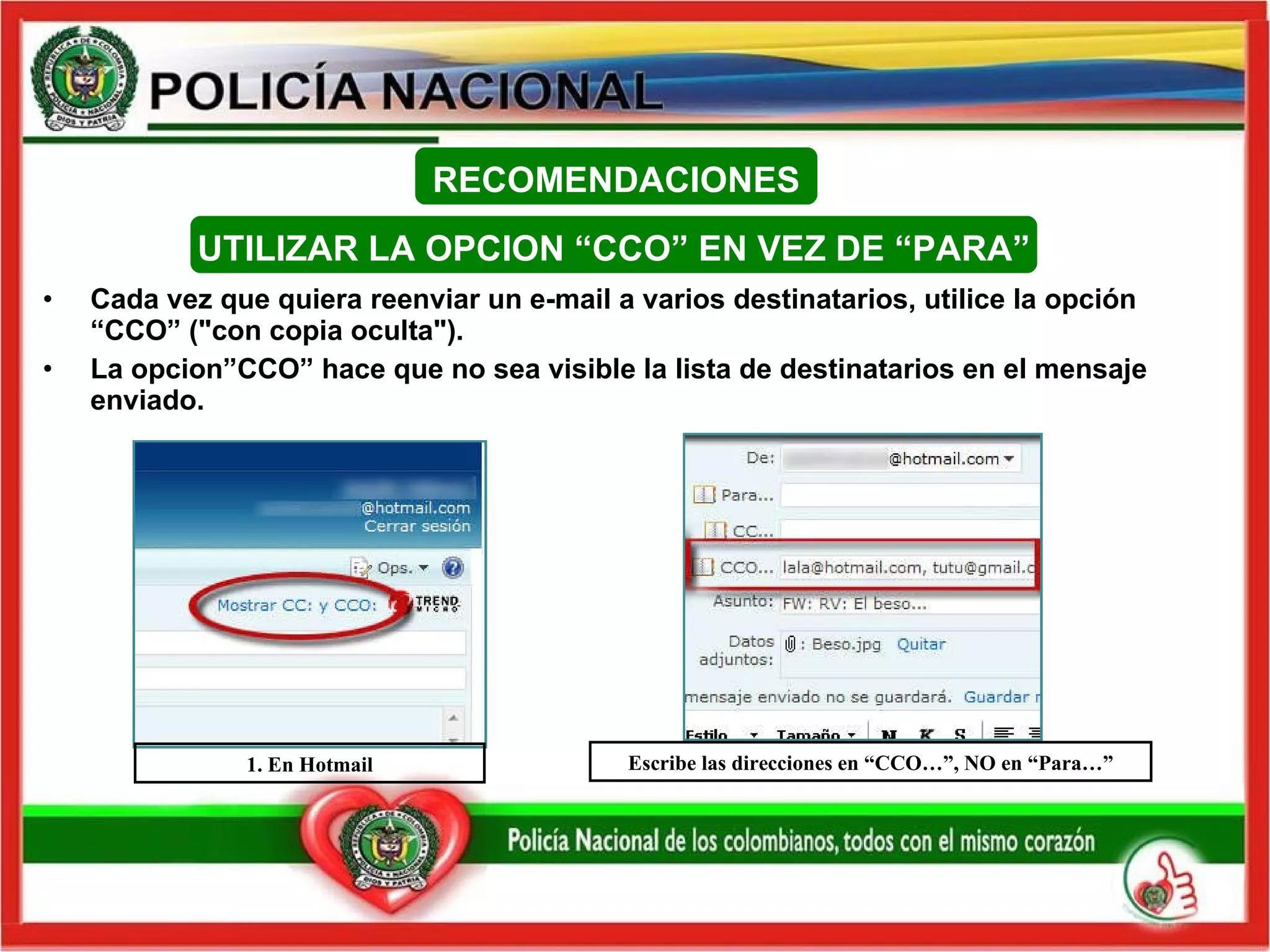

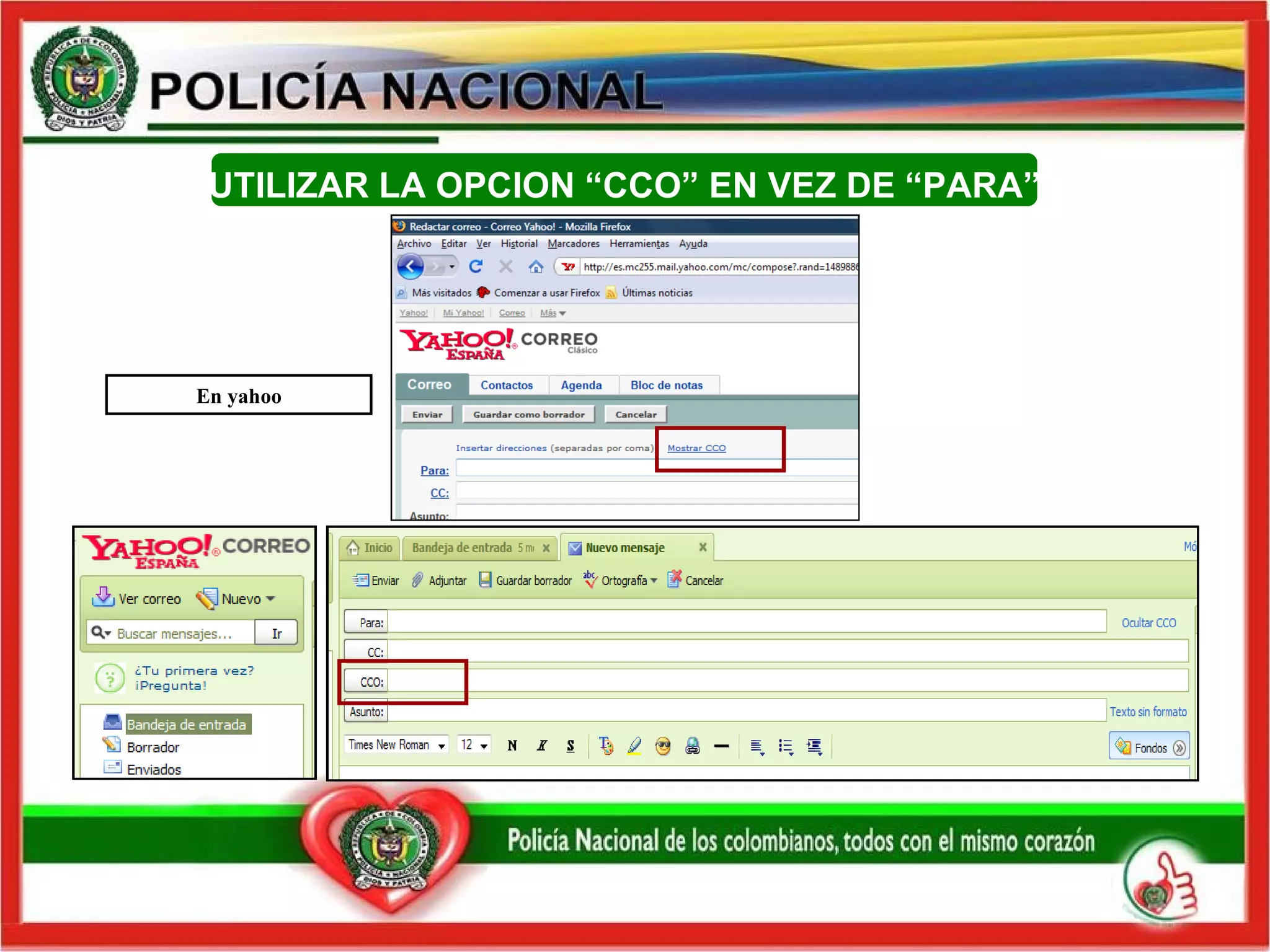

El documento resume diferentes tipos de delitos informáticos contra menores, incluyendo fraude electrónico, phishing, estafas nigerianas, pornografía infantil, ciberacoso y explotación sexual. Describe cómo los delincuentes usan técnicas de ingeniería social para robar información de usuarios y cometer estos crímenes a través de Internet.

![Seccional de investigación Criminal MEVAL Calle 72 No. 64-70 Barrio Caribe. Teléfonos: 4410641- 4414235 www.policia.gov.co www.delitosinformaticos.gov.co E-mail: meval.sijin-jefat@policia.gov.co [email_address] DONDE ENCONTRARNOS](https://image.slidesharecdn.com/ponal-une-100821184411-phpapp01/75/Ponal-UNE-45-2048.jpg)