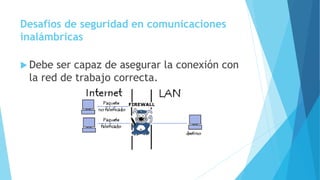

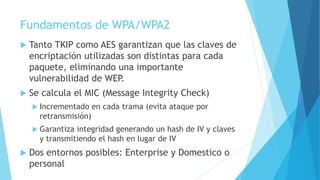

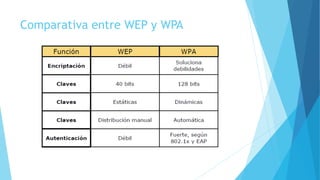

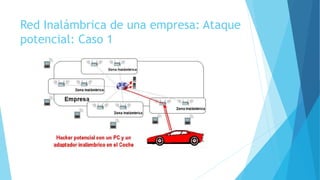

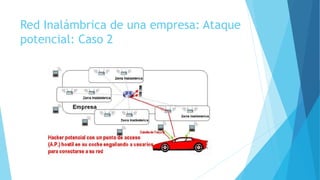

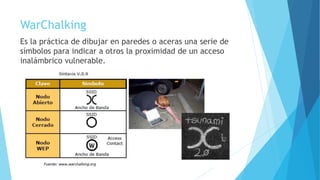

Este documento presenta un seminario sobre seguridad en redes inalámbricas. Explica conceptos básicos como SSID, WEP, WPA y WPA2. También describe vulnerabilidades comunes como la debilidad de las claves WEP de 40 bits y cómo herramientas como AirSnort pueden romperlas fácilmente. Finalmente, ofrece consejos sobre cómo mejorar la seguridad configurando WPA2, cambiando claves regularmente y limitando el alcance de las señales inalámbricas.