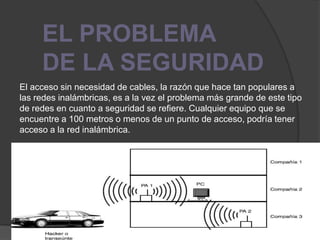

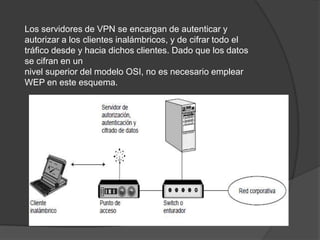

Este documento describe varios métodos para garantizar la seguridad de las redes inalámbricas, incluyendo el filtrado de direcciones MAC, WEP, VPN, 802.1x y WPA. Explica que es importante cifrar los datos transmitidos y autenticar a los usuarios para prevenir el acceso no autorizado a la red.