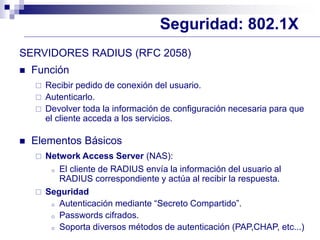

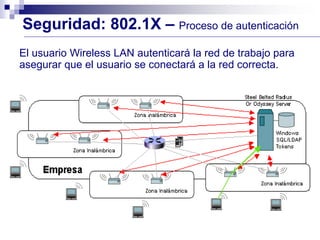

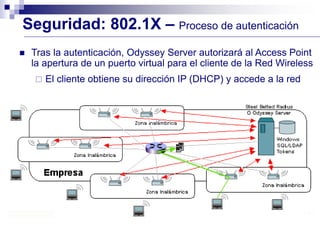

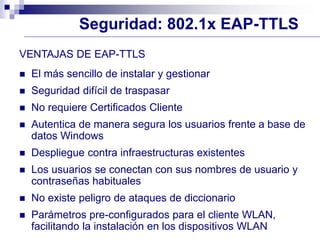

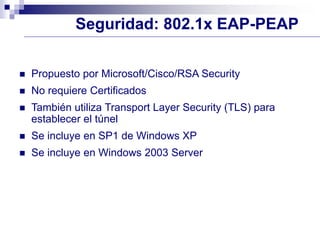

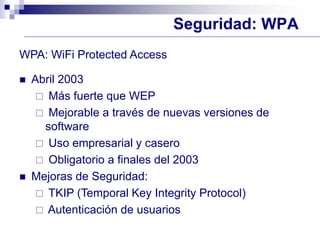

El documento describe diferentes tipos de ataques inalámbricos y medidas de seguridad para redes inalámbricas. Explica que los ataques pueden provenir de atacantes externos o internos a la red, y que la tecnología inalámbrica introduce nuevos riesgos debido a que un atacante externo puede actuar como interno. Luego, resume protocolos como WEP, 802.1X, y EAP-TLS, TTLS y PEAP, destacando sus fortalezas y debilidades para la autenticación y encriptación de