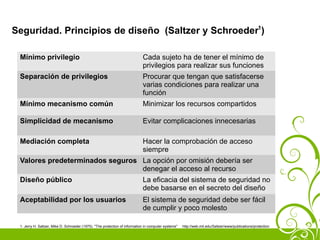

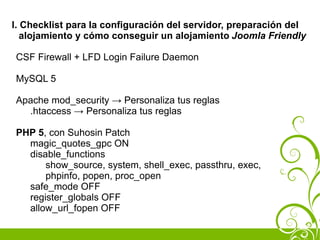

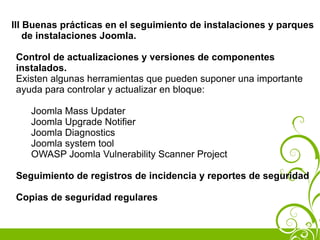

Este documento proporciona consejos sobre la gestión de seguridad de proyectos Joomla. Primero, recomienda configurar correctamente el servidor y alojamiento siguiendo una lista de comprobación de seguridad. Segundo, sugiere implementar buenas prácticas de configuración en la instalación como ajustar permisos, realizar copias de seguridad y activar .htaccess. Tercero, aconseja el seguimiento continuo de instalaciones mediante herramientas de actualización, registro de incidencias y copias de segur