Este documento trata sobre recursos de seguridad del software. En menos de 3 oraciones:

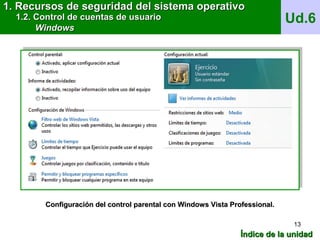

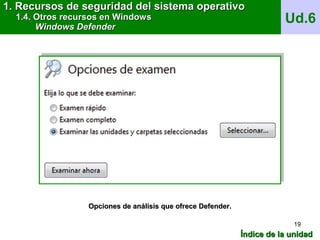

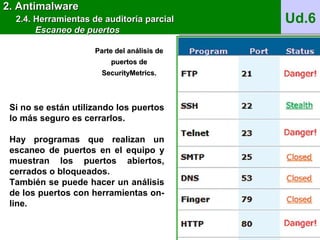

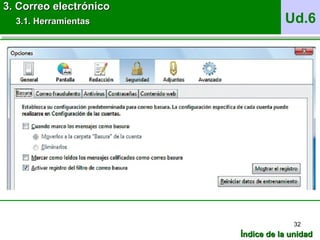

El documento describe varios recursos de seguridad del sistema operativo como parches de seguridad, control de cuentas de usuario, firewall y antivirus. También cubre temas como antimalware, correo electrónico seguro y auditoría de puertos. El objetivo es proporcionar una introducción a las herramientas y mejores prácticas para mejorar la seguridad del software.