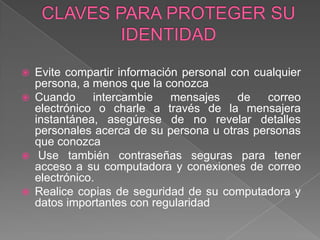

Para proteger la privacidad en línea, se recomienda evitar compartir información personal, usar contraseñas seguras, realizar copias de seguridad regularmente y ejecutar detecciones de virus diarias. También se aconseja revisar la seguridad del sistema operativo periódicamente usando herramientas integradas y notificar al proveedor de servicios de Internet sobre cualquier actividad ilegal o abusiva.