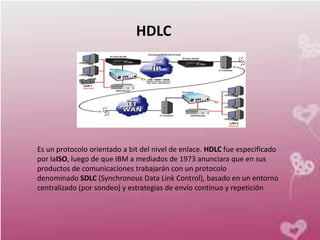

Este documento discute varios protocolos de comunicación como HDLC, TCP/IP y topologías de red. Explica que HDLC es un protocolo orientado a bits del nivel de enlace que proporciona detección y corrección de errores. También describe que TCP/IP permite la comunicación independiente del hardware y que cada paquete puede tomar rutas diferentes. Por último, define la topología de red como la forma física de conexión de una red y sus objetivos principales.