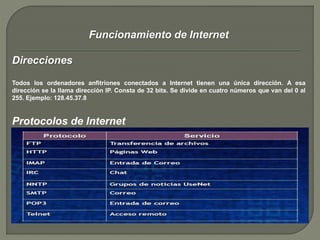

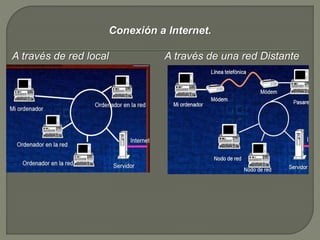

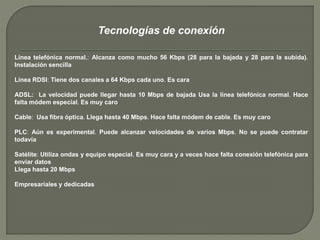

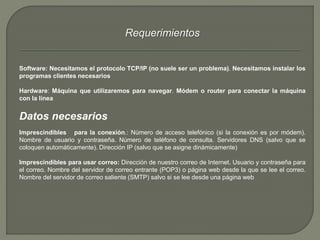

Este documento trata sobre la historia y fundamentos de las redes de computadoras. Brevemente describe la evolución de las telecomunicaciones desde los primeros sistemas hasta el desarrollo de las redes locales, Internet y la telefonía móvil. También resume los principales protocolos y conceptos involucrados como las capas OSI, topologías de red, cableado estructurado, control de acceso al medio y los protocolos TCP/IP.