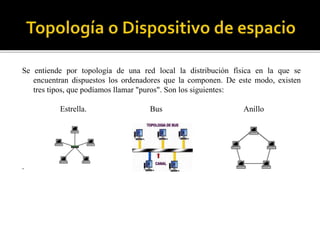

Una red de computadoras es un conjunto de equipos conectados para compartir información y recursos, clasificándose principalmente en redes de área local (LAN), metropolitanas (MAN) y de área amplia (WAN). Las LAN permiten la interconexión de computadoras en un área reducida y se caracterizan por su baja latencia y alta velocidad de transmisión, operando con distintas topologías como estrella, bus y anillo. El documento también describe el modelo OSI y la arquitectura TCP/IP, así como los equipos de red fundamentales como repetidores, routers y gateways.