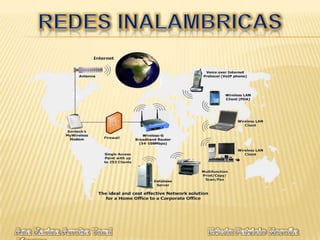

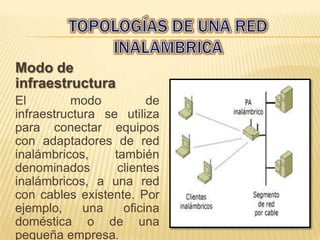

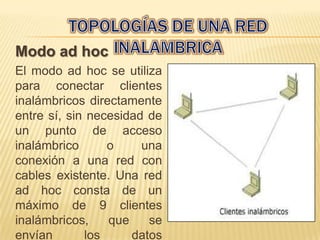

Las redes inalámbricas permiten la conexión entre dispositivos sin cables mediante ondas electromagnéticas. Existen diferentes tipos de redes inalámbricas según su alcance como WLAN, WPAN y WWAN. El estándar IEEE 802.11 define las especificaciones técnicas para WLAN y los métodos de cifrado incluyen WEP, WPA y WPA2.