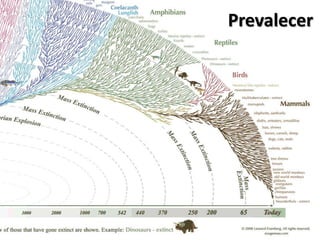

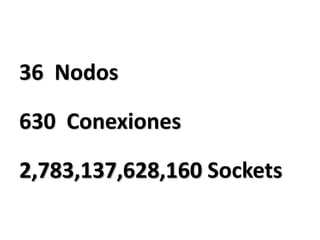

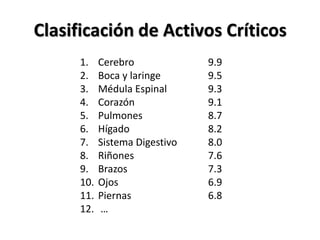

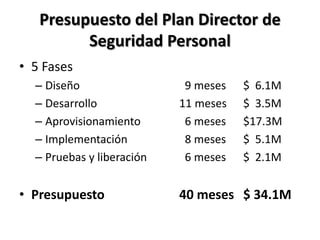

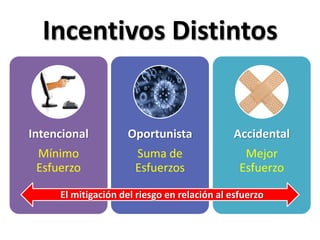

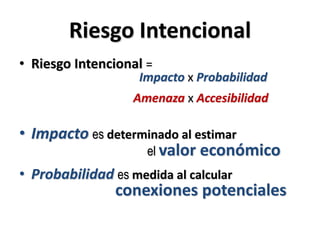

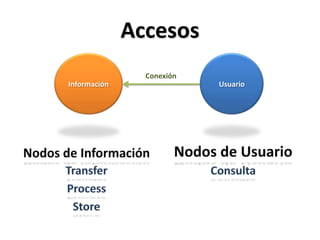

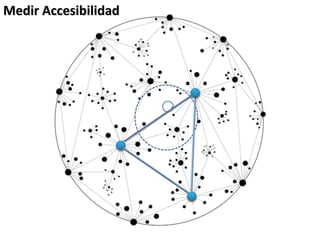

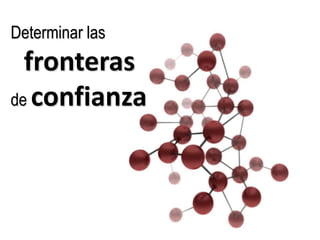

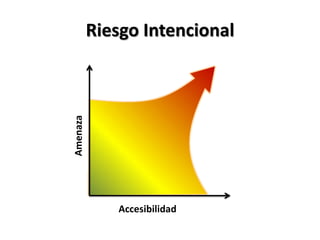

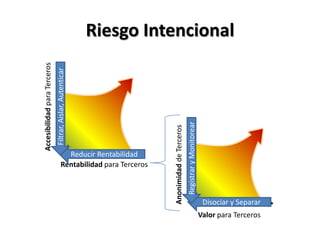

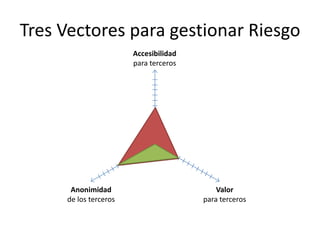

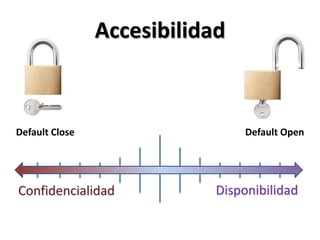

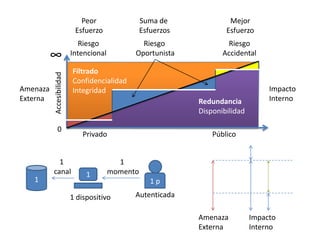

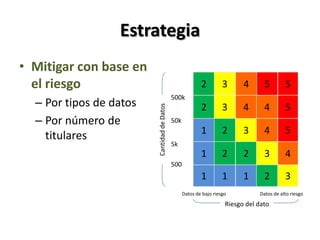

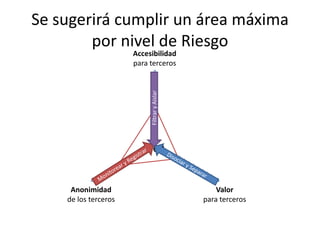

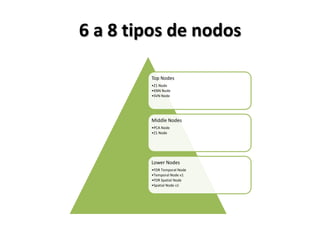

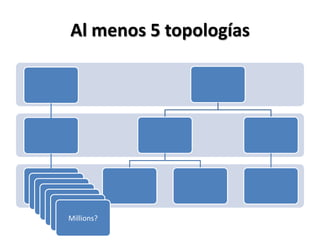

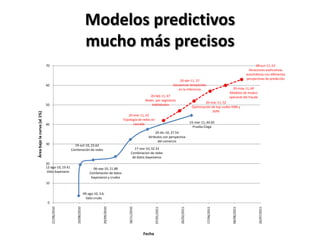

El documento analiza la gestión del riesgo digital y su complejidad en un mundo donde las amenazas y la accesibilidad han aumentado exponencialmente. Destaca la importancia de adaptar estrategias de educación, experiencia y experimentación para mitigar estos riesgos, al tiempo que se evalúa el impacto y la probabilidad de las amenazas. También se proponen control de vulnerabilidades y estrategias para manejar riesgos intencionales, accidentales y oportunistas en un entorno digital cada vez más indeterminado.