Incrustar presentación

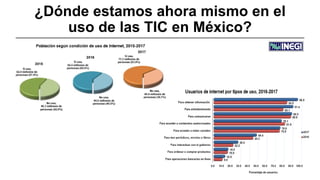

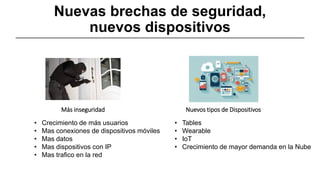

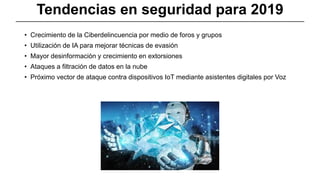

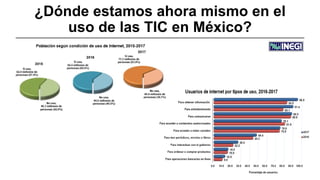

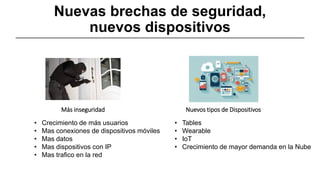

El documento aborda el creciente desafío de la seguridad en el Internet de las Cosas (IoT) en México, destacando un aumento en la ciberdelincuencia y la inseguridad debido a la proliferación de dispositivos conectados. Se menciona la necesidad de una estrategia gubernamental para reducir la incertidumbre en la adopción de tecnologías IoT, dado que tanto el gobierno como las empresas dubitan por la falta de regulación adecuada. El autor concluye citando la importancia de balancear el uso de la tecnología con los riesgos asociados.