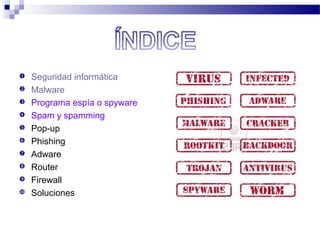

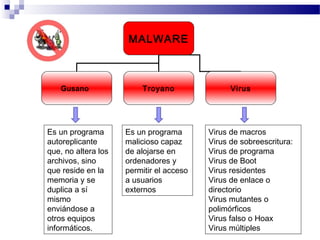

Este documento describe varias amenazas a la seguridad informática como malware, spyware, spam, pop-ups y phishing. También explica algunas soluciones como antispyware, anti pop-ups, antispam, antivirus, firewalls y routers que ayudan a proteger los sistemas y la información de estas amenazas.