Alejandro jimenez viedma

•

0 recomendaciones•20 vistas

Este documento describe varias amenazas informáticas como virus, gusanos, spyware y keyloggers, que pueden dañar computadoras o recopilar información de usuarios sin su permiso. También explica software de seguridad como antivirus, cortafuegos, proxies, contraseñas y criptografía, que pueden proteger las computadoras de dichas amenazas.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Trabajo word

Este documento describe las principales amenazas informáticas como virus, keyloggers, gusanos y spyware, así como software malicioso como troyanos, hijackers y adware. También explica las herramientas de seguridad comunes como antivirus, cortafuegos, proxies, contraseñas y criptografía que ayudan a proteger los sistemas de estas amenazas.

Seguridad informática terminado

La seguridad informática protege la privacidad e integridad de la información de personas y sistemas. El malware incluye virus, gusanos y troyanos que dañan o acceden sistemas sin consentimiento. La mayor red zombie descubierta controlaba 13 millones de equipos para robar datos e infectar empresas a través de vulnerabilidades, ingeniería social o archivos maliciosos.

Juanse word pdf

Este documento describe varias amenazas a la seguridad informática como virus, keyloggers, gusanos y spyware, que pueden alterar el funcionamiento de un dispositivo o robar información. También explica software para proteger dispositivos como antivirus, cortafuegos, proxies, contraseñas y criptografía, que ayudan a detectar malware, bloquear accesos no autorizados y encriptar información de forma segura.

Expo

Este documento resume los diferentes tipos de malware, incluyendo virus, gusanos, troyanos, spyware y ransomware. Explica cómo funcionan y se propagan estos programas maliciosos, así como los métodos que usan para infiltrarse en sistemas y robar información personal o tomar control de computadoras. También describe las vulnerabilidades que explotan y las medidas de protección recomendadas como antivirus, firewalls y contraseñas seguras.

Glosario

El documento define varios tipos de virus, fraudes y amenazas informáticas como virus, troyanos, spyware, ransomware, phishing y más. Explica brevemente lo que son y cómo funcionan amenazas como keyloggers, botnets, cryptolockers, spoofing y vulnerabilidades. Además, define programas y actualizaciones de seguridad como antivirus, firewalls, actualizaciones de equipo y seguridad que ayudan a protegerse de dichas amenazas.

Glosario de virus y fraudes

El documento proporciona definiciones de varios tipos de virus, fraudes y amenazas de seguridad informática como actualizaciones de antivirus, adware, antivirus, antimalware, bombas lógicas, botnets, ciberdelincuentes, cortafuegos, crackers, cryptolocker, hackers, hoaxes, keyloggers, falsos antivirus, freeware, gusanos, phishing, piratería, programas maliciosos, ransomware, spyware, spoofing, suplantación de identidad, troyanos, virus informáticos, virus de la policía,

Sin título 1

Este documento proporciona definiciones de varios tipos de virus, malware y fraudes comunes, incluyendo adware, antivirus legítimo, botnet, ciberdelincuente, cryptolockers, firewall, fraude online, gusano informático, malware, phishing, ransomware, spyware, troyano y virus informático. El objetivo es educar a los usuarios sobre estas amenazas cibernéticas.

Seguridad informatica pdf

Este documento describe diferentes tipos de amenazas a la seguridad informática como virus, keyloggers, gusanos, spyware y troyanos, que tienen como objetivo alterar el funcionamiento de los ordenadores sin el conocimiento de los usuarios, así como software de protección como antivirus, cortafuegos, proxies y contraseñas criptográficas.

Recomendados

Trabajo word

Este documento describe las principales amenazas informáticas como virus, keyloggers, gusanos y spyware, así como software malicioso como troyanos, hijackers y adware. También explica las herramientas de seguridad comunes como antivirus, cortafuegos, proxies, contraseñas y criptografía que ayudan a proteger los sistemas de estas amenazas.

Seguridad informática terminado

La seguridad informática protege la privacidad e integridad de la información de personas y sistemas. El malware incluye virus, gusanos y troyanos que dañan o acceden sistemas sin consentimiento. La mayor red zombie descubierta controlaba 13 millones de equipos para robar datos e infectar empresas a través de vulnerabilidades, ingeniería social o archivos maliciosos.

Juanse word pdf

Este documento describe varias amenazas a la seguridad informática como virus, keyloggers, gusanos y spyware, que pueden alterar el funcionamiento de un dispositivo o robar información. También explica software para proteger dispositivos como antivirus, cortafuegos, proxies, contraseñas y criptografía, que ayudan a detectar malware, bloquear accesos no autorizados y encriptar información de forma segura.

Expo

Este documento resume los diferentes tipos de malware, incluyendo virus, gusanos, troyanos, spyware y ransomware. Explica cómo funcionan y se propagan estos programas maliciosos, así como los métodos que usan para infiltrarse en sistemas y robar información personal o tomar control de computadoras. También describe las vulnerabilidades que explotan y las medidas de protección recomendadas como antivirus, firewalls y contraseñas seguras.

Glosario

El documento define varios tipos de virus, fraudes y amenazas informáticas como virus, troyanos, spyware, ransomware, phishing y más. Explica brevemente lo que son y cómo funcionan amenazas como keyloggers, botnets, cryptolockers, spoofing y vulnerabilidades. Además, define programas y actualizaciones de seguridad como antivirus, firewalls, actualizaciones de equipo y seguridad que ayudan a protegerse de dichas amenazas.

Glosario de virus y fraudes

El documento proporciona definiciones de varios tipos de virus, fraudes y amenazas de seguridad informática como actualizaciones de antivirus, adware, antivirus, antimalware, bombas lógicas, botnets, ciberdelincuentes, cortafuegos, crackers, cryptolocker, hackers, hoaxes, keyloggers, falsos antivirus, freeware, gusanos, phishing, piratería, programas maliciosos, ransomware, spyware, spoofing, suplantación de identidad, troyanos, virus informáticos, virus de la policía,

Sin título 1

Este documento proporciona definiciones de varios tipos de virus, malware y fraudes comunes, incluyendo adware, antivirus legítimo, botnet, ciberdelincuente, cryptolockers, firewall, fraude online, gusano informático, malware, phishing, ransomware, spyware, troyano y virus informático. El objetivo es educar a los usuarios sobre estas amenazas cibernéticas.

Seguridad informatica pdf

Este documento describe diferentes tipos de amenazas a la seguridad informática como virus, keyloggers, gusanos, spyware y troyanos, que tienen como objetivo alterar el funcionamiento de los ordenadores sin el conocimiento de los usuarios, así como software de protección como antivirus, cortafuegos, proxies y contraseñas criptográficas.

Virus informaticos

Este documento define y describe varios tipos de malware y software preventivo. Define malware como software malicioso que tiene como objetivo infiltrarse o dañar una computadora sin consentimiento. Describe virus, phishing, spyware, adware y spam como ejemplos de malware. También describe antivirus, firewalls y antispyware como programas preventivos diseñados para detectar y eliminar malware.

CONSULTA

El documento proporciona información sobre diferentes tipos de malware, incluyendo virus, gusanos, troyanos y spyware. Explica que el malware es software malicioso que puede dañar o infiltrarse en un sistema sin el consentimiento del propietario, y que existen varios métodos por los cuales puede infectar un sistema, como correos electrónicos o descargas. También define y describe los efectos de virus, gusanos, troyanos y spyware, así como formas de protegerse contra spyware.

Seguridad informatica

La seguridad informática protege la privacidad e integridad de la información almacenada. El malware incluye programas maliciosos como virus, gusanos, troyanos y spyware que pueden dañar sistemas o robar datos. Un caso famoso involucró una red zombi controlada desde Murcia que infectaba computadoras a través de archivos en redes P2P y propagaba automáticamente en USBs para robar datos e ingresos publicitarios.

Malware

consulta de malware, gusanos, spyware y troyanos

El malware o software malicioso es un tipo de software que tiene como objetivo infiltrarse o dañar un sistema de información sin el consentimiento de su propietario.

El término se utiliza para hablar de todo tipo de amenazas informáticas o software hostil, y existen distintos tipos de malware en función de su origen y consecuencias. Entre ellos nos encontramos con los virus, gusanos, troyanos, keyloggers, botnets, spyware, adware, ransomware y sacareware.

Tarea 3 informatica2

Este documento describe diferentes tipos de software malicioso como virus, keyloggers, troyanos, espías, dialers, spam, pharming, gusanos, rogue software y phishing. También discute cómo los dispositivos electrónicos como tabletas y teléfonos inteligentes ahora también están en riesgo de infección por malware.

Seguridad informatica

El documento habla sobre seguridad informática y malware. Explica que la seguridad informática protege la integridad y privacidad de la información almacenada, y que malware se refiere a programas maliciosos que pueden infectar un ordenador. Luego describe varios tipos comunes de malware como virus, troyanos, gusanos y su funcionamiento.

Seguridad informática celia copia

El documento habla sobre la seguridad informática, definiendo conceptos como malware, seguridad activa y pasiva, tipos de malware como virus, gusanos y troyanos, y software de seguridad como antivirus, cortafuegos, antispam y antiespía. También menciona métodos de seguridad como contraseñas y encriptación, y amenazas como phishing y pharming.

Integrantes

Este documento define y describe varios tipos de malware y estafas cibernéticas, incluyendo virus, spyware, phishing, adware y spam. Explica que un virus es un software malicioso que daña o infecta computadoras, mientras que el spyware, phishing y adware buscan recopilar información o mostrar publicidad sin el consentimiento del usuario. Finalmente, define el spam como mensajes no deseados y no solicitados, generalmente con fines publicitarios.

Cristian y Antonio

El documento describe las principales amenazas a personas y máquinas en internet, como virus, malware, hackers, phishing, entre otros. También explica brevemente qué son un virus, malware y hacker. Finalmente, resume los tipos de software de seguridad para proteger las máquinas, como antivirus, cortafuegos y contraseñas, y para proteger a las personas, como controles parentales.

Virus malicioso

Este documento resume diferentes tipos de virus y amenazas informáticas como virus informáticos, keyloggers, troyanos, spyware, dialers, SPAM, pharming, gusanos informáticos, rogue software y phishing. Explica brevemente qué son cada uno de estos y cómo funcionan o afectan a los sistemas y usuarios.

Seguridad informatica

Este documento describe varias amenazas a la seguridad informática como malware, spyware, spam, pop-ups y phishing. También explica algunas soluciones como antispyware, anti pop-ups, antispam, antivirus, firewalls y routers que ayudan a proteger los sistemas y la información de estas amenazas.

Riesgos de la información electrónica

El documento describe los riesgos de la información electrónica y los tipos de virus, ataques informáticos y vacunas que existen. Explica que la información electrónica se almacena y accede de forma digital, y que existen virus como adware, spyware, malware, gusanos y troyanos. También describe ataques como cross site scripting, fuerza bruta, inyección de código, denegación de servicio y fuga de información. Finalmente, menciona tipos de vacunas como detección, detección y desinfección,

tp2

Este documento define varios términos relacionados con la seguridad informática como virus, gusano, troyano, spyware, crackers, hacker y phishing. También explica brevemente el funcionamiento de antivirus y copias de seguridad, que ayudan a proteger los dispositivos y la información de amenazas. En conclusión, la seguridad informática se ocupa de proteger tanto la infraestructura computacional como los datos almacenados.

Seguridad Informática

El documento habla sobre el malware y sus tipos más comunes como virus, troyanos, spyware, adware, ransomware, botnets y phishing. Explica que el malware son programas maliciosos que dañan sistemas o roban información. Describe medidas para combatir el malware como actualizar software, instalar actualizaciones de seguridad, evitar enlaces sospechosos y usar herramientas antivirus.

Presentación virus

Este documento resume 11 tipos diferentes de malware y amenazas cibernéticas, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, rogue software y nuevos virus para dispositivos electrónicos. Explica brevemente las características y funcionalidades de cada uno con el objetivo de informar a los lectores sobre estas amenazas cibernéticas.

Seguridad informatica

Este documento define varios tipos de malware como virus, troyanos, gusanos, keyloggers, botnets, ransomwares, spyware y phishing. Explica que un virus es un programa que se replica a sí mismo de forma transparente al usuario para dañar el equipo, mientras que un troyano permite el control remoto del sistema. Los gusanos se replican rápidamente consumiendo recursos, y un keylogger registra pulsaciones del teclado para robar contraseñas. Un botnet es una red de equipos infectados que se controlan de forma remota para enviar spam o real

Problemas y soluciones de software

El documento describe diferentes tipos de software malicioso como virus, keyloggers, gusanos y spyware que pueden alterar el funcionamiento de un dispositivo o robar información, y también explica programas de seguridad como antivirus, cortafuegos, proxies, contraseñas y criptografía que pueden proteger los dispositivos.

TP 4 Seguridad informática

Este documento trata sobre la seguridad informática y define conceptos como seguridad de software, seguridad de hardware, seguridad de redes, hackers, crackers, virus, spyware, antivirus, firewalls y contraseñas seguras. Explica que la seguridad informática implica prevenir el uso no autorizado de sistemas y proteger los recursos informáticos contra intrusos maliciosos.

La seguridad informatica

Este documento describe varios tipos de malware y software de seguridad. Explica que el malware tiene como objetivo dañar o infiltrar una computadora sin consentimiento, como los virus que alteran el funcionamiento de la computadora. También describe otras amenazas como el phishing, spyware, adware y spam, así como software de seguridad como antivirus, firewalls y antispyware que ayudan a proteger las computadoras.

Cómo funcionan los virus informáticos

Este documento describe diferentes tipos de virus informáticos y malware, incluyendo bombas lógicas, gusanos, troyanos, malware en general, keyloggers y phishing. Una bomba lógica es código oculto que se ejecuta cuando se cumplen ciertas condiciones para realizar acciones maliciosas. Los gusanos se propagan automáticamente de computadora en computadora, a diferencia de los virus que requieren interacción humana. Los troyanos se hacen pasar por programas legítimos pero dan acceso remoto a

Tp3

Este documento define varios tipos de malware y amenazas a la seguridad informática como virus, troyanos, gusanos, hackers, crackers, phishing, ransomware y spyware. También explica brevemente que la seguridad informática se refiere al proceso de prevenir y detectar el uso no autorizado de sistemas. El trabajo concluye que aprendió nuevos términos y profundizó su conocimiento sobre algunos conceptos relacionados a la seguridad cibernética.

Tp 3

Este documento resume diferentes tipos de amenazas a la seguridad informática como malware, virus, troyanos, gusanos, hackers, crackers, phishing, ransomware y spyware. También define la seguridad informática como el proceso de prevenir y detectar el uso no autorizado de un sistema. El documento concluye que este trabajo ayudó al autor a aprender nuevos términos relacionados a la seguridad informática.

Más contenido relacionado

La actualidad más candente

Virus informaticos

Este documento define y describe varios tipos de malware y software preventivo. Define malware como software malicioso que tiene como objetivo infiltrarse o dañar una computadora sin consentimiento. Describe virus, phishing, spyware, adware y spam como ejemplos de malware. También describe antivirus, firewalls y antispyware como programas preventivos diseñados para detectar y eliminar malware.

CONSULTA

El documento proporciona información sobre diferentes tipos de malware, incluyendo virus, gusanos, troyanos y spyware. Explica que el malware es software malicioso que puede dañar o infiltrarse en un sistema sin el consentimiento del propietario, y que existen varios métodos por los cuales puede infectar un sistema, como correos electrónicos o descargas. También define y describe los efectos de virus, gusanos, troyanos y spyware, así como formas de protegerse contra spyware.

Seguridad informatica

La seguridad informática protege la privacidad e integridad de la información almacenada. El malware incluye programas maliciosos como virus, gusanos, troyanos y spyware que pueden dañar sistemas o robar datos. Un caso famoso involucró una red zombi controlada desde Murcia que infectaba computadoras a través de archivos en redes P2P y propagaba automáticamente en USBs para robar datos e ingresos publicitarios.

Malware

consulta de malware, gusanos, spyware y troyanos

El malware o software malicioso es un tipo de software que tiene como objetivo infiltrarse o dañar un sistema de información sin el consentimiento de su propietario.

El término se utiliza para hablar de todo tipo de amenazas informáticas o software hostil, y existen distintos tipos de malware en función de su origen y consecuencias. Entre ellos nos encontramos con los virus, gusanos, troyanos, keyloggers, botnets, spyware, adware, ransomware y sacareware.

Tarea 3 informatica2

Este documento describe diferentes tipos de software malicioso como virus, keyloggers, troyanos, espías, dialers, spam, pharming, gusanos, rogue software y phishing. También discute cómo los dispositivos electrónicos como tabletas y teléfonos inteligentes ahora también están en riesgo de infección por malware.

Seguridad informatica

El documento habla sobre seguridad informática y malware. Explica que la seguridad informática protege la integridad y privacidad de la información almacenada, y que malware se refiere a programas maliciosos que pueden infectar un ordenador. Luego describe varios tipos comunes de malware como virus, troyanos, gusanos y su funcionamiento.

Seguridad informática celia copia

El documento habla sobre la seguridad informática, definiendo conceptos como malware, seguridad activa y pasiva, tipos de malware como virus, gusanos y troyanos, y software de seguridad como antivirus, cortafuegos, antispam y antiespía. También menciona métodos de seguridad como contraseñas y encriptación, y amenazas como phishing y pharming.

Integrantes

Este documento define y describe varios tipos de malware y estafas cibernéticas, incluyendo virus, spyware, phishing, adware y spam. Explica que un virus es un software malicioso que daña o infecta computadoras, mientras que el spyware, phishing y adware buscan recopilar información o mostrar publicidad sin el consentimiento del usuario. Finalmente, define el spam como mensajes no deseados y no solicitados, generalmente con fines publicitarios.

Cristian y Antonio

El documento describe las principales amenazas a personas y máquinas en internet, como virus, malware, hackers, phishing, entre otros. También explica brevemente qué son un virus, malware y hacker. Finalmente, resume los tipos de software de seguridad para proteger las máquinas, como antivirus, cortafuegos y contraseñas, y para proteger a las personas, como controles parentales.

Virus malicioso

Este documento resume diferentes tipos de virus y amenazas informáticas como virus informáticos, keyloggers, troyanos, spyware, dialers, SPAM, pharming, gusanos informáticos, rogue software y phishing. Explica brevemente qué son cada uno de estos y cómo funcionan o afectan a los sistemas y usuarios.

Seguridad informatica

Este documento describe varias amenazas a la seguridad informática como malware, spyware, spam, pop-ups y phishing. También explica algunas soluciones como antispyware, anti pop-ups, antispam, antivirus, firewalls y routers que ayudan a proteger los sistemas y la información de estas amenazas.

Riesgos de la información electrónica

El documento describe los riesgos de la información electrónica y los tipos de virus, ataques informáticos y vacunas que existen. Explica que la información electrónica se almacena y accede de forma digital, y que existen virus como adware, spyware, malware, gusanos y troyanos. También describe ataques como cross site scripting, fuerza bruta, inyección de código, denegación de servicio y fuga de información. Finalmente, menciona tipos de vacunas como detección, detección y desinfección,

tp2

Este documento define varios términos relacionados con la seguridad informática como virus, gusano, troyano, spyware, crackers, hacker y phishing. También explica brevemente el funcionamiento de antivirus y copias de seguridad, que ayudan a proteger los dispositivos y la información de amenazas. En conclusión, la seguridad informática se ocupa de proteger tanto la infraestructura computacional como los datos almacenados.

Seguridad Informática

El documento habla sobre el malware y sus tipos más comunes como virus, troyanos, spyware, adware, ransomware, botnets y phishing. Explica que el malware son programas maliciosos que dañan sistemas o roban información. Describe medidas para combatir el malware como actualizar software, instalar actualizaciones de seguridad, evitar enlaces sospechosos y usar herramientas antivirus.

Presentación virus

Este documento resume 11 tipos diferentes de malware y amenazas cibernéticas, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, rogue software y nuevos virus para dispositivos electrónicos. Explica brevemente las características y funcionalidades de cada uno con el objetivo de informar a los lectores sobre estas amenazas cibernéticas.

Seguridad informatica

Este documento define varios tipos de malware como virus, troyanos, gusanos, keyloggers, botnets, ransomwares, spyware y phishing. Explica que un virus es un programa que se replica a sí mismo de forma transparente al usuario para dañar el equipo, mientras que un troyano permite el control remoto del sistema. Los gusanos se replican rápidamente consumiendo recursos, y un keylogger registra pulsaciones del teclado para robar contraseñas. Un botnet es una red de equipos infectados que se controlan de forma remota para enviar spam o real

Problemas y soluciones de software

El documento describe diferentes tipos de software malicioso como virus, keyloggers, gusanos y spyware que pueden alterar el funcionamiento de un dispositivo o robar información, y también explica programas de seguridad como antivirus, cortafuegos, proxies, contraseñas y criptografía que pueden proteger los dispositivos.

TP 4 Seguridad informática

Este documento trata sobre la seguridad informática y define conceptos como seguridad de software, seguridad de hardware, seguridad de redes, hackers, crackers, virus, spyware, antivirus, firewalls y contraseñas seguras. Explica que la seguridad informática implica prevenir el uso no autorizado de sistemas y proteger los recursos informáticos contra intrusos maliciosos.

La seguridad informatica

Este documento describe varios tipos de malware y software de seguridad. Explica que el malware tiene como objetivo dañar o infiltrar una computadora sin consentimiento, como los virus que alteran el funcionamiento de la computadora. También describe otras amenazas como el phishing, spyware, adware y spam, así como software de seguridad como antivirus, firewalls y antispyware que ayudan a proteger las computadoras.

Cómo funcionan los virus informáticos

Este documento describe diferentes tipos de virus informáticos y malware, incluyendo bombas lógicas, gusanos, troyanos, malware en general, keyloggers y phishing. Una bomba lógica es código oculto que se ejecuta cuando se cumplen ciertas condiciones para realizar acciones maliciosas. Los gusanos se propagan automáticamente de computadora en computadora, a diferencia de los virus que requieren interacción humana. Los troyanos se hacen pasar por programas legítimos pero dan acceso remoto a

La actualidad más candente (20)

Similar a Alejandro jimenez viedma

Tp3

Este documento define varios tipos de malware y amenazas a la seguridad informática como virus, troyanos, gusanos, hackers, crackers, phishing, ransomware y spyware. También explica brevemente que la seguridad informática se refiere al proceso de prevenir y detectar el uso no autorizado de sistemas. El trabajo concluye que aprendió nuevos términos y profundizó su conocimiento sobre algunos conceptos relacionados a la seguridad cibernética.

Tp 3

Este documento resume diferentes tipos de amenazas a la seguridad informática como malware, virus, troyanos, gusanos, hackers, crackers, phishing, ransomware y spyware. También define la seguridad informática como el proceso de prevenir y detectar el uso no autorizado de un sistema. El documento concluye que este trabajo ayudó al autor a aprender nuevos términos relacionados a la seguridad informática.

Trabajo de seguridad informatica hammad

Este documento define la seguridad informática y describe varios tipos de malware, incluyendo virus, gusanos, troyanos, spyware, phishing y más. Explica cómo funciona el malware y cómo ingresa a los sistemas, generalmente explotando vulnerabilidades, ingeniería social o archivos maliciosos. También resume el caso de la red zombi "Mariposa", controlada por tres españoles y compuesta de 13 millones de equipos infectados a nivel mundial.

Trabajo de seguridad informatica hammad

Este documento define la seguridad informática y describe varios tipos de malware, incluyendo virus, gusanos, troyanos, spyware, phishing y más. Explica cómo funciona el malware y cómo ingresa a los sistemas, generalmente explotando vulnerabilidades, ingeniería social o archivos maliciosos. También resume el caso de la red zombi "Mariposa", controlada por españoles y compuesta de 13 millones de equipos infectados a nivel mundial.

Virus y fraudes. Glosario.

Este documento proporciona definiciones de varios tipos de virus informáticos, fraudes y amenazas cibernéticas como antivirus, bombas lógicas, robo de datos, phishing, ransomware y troyanos. Explica brevemente lo que son, cómo funcionan y cómo infectan o afectan a los ordenadores y usuarios.

Amenazas y riesgos

El documento describe varias amenazas y riesgos relacionados con la información como SPAM, hoaxes, malware (virus, gusanos, troyanos, rootkits, spyware, keyloggers, stealers, adware y crimeware), pharming, ataques informáticos (trashing, monitorización, ataques de autenticación, denegación de servicio, modificación, ataque de fuerza bruta), y tipos de vacunas informáticas (detección, detección y desinfección, detección y aborto de acción, comparación por firmas

Malware

Este documento describe diferentes tipos de malware como virus, troyanos, gusanos, spyware, keyloggers, sniffers y ataques de secuestro. Define cada uno y explica brevemente sus características, como que un virus altera el funcionamiento de la computadora, un troyano se presenta como un programa legítimo pero causa daños, y un gusano se duplica a sí mismo en la memoria.

Seguridad informática

El documento describe varias amenazas a la seguridad informática como virus, keyloggers, gusanos, spyware, troyanos y adware. También describe software para proteger sistemas como antivirus, cortafuegos, proxies y contraseñas. Finalmente, explica la criptografía como la técnica de cifrar mensajes para hacerlos ininteligibles a receptores no autorizados.

Seguridad informática

El documento trata sobre seguridad informática, ciberespionaje y malware. Explica que la seguridad informática se enfoca en proteger la infraestructura computacional y la información, y que el ciberespionaje implica obtener secretos de otros sin permiso a través de programas. Luego describe varios programas de espionaje empleados por gobiernos como EEUU, Rusia e Irán, así como diferentes tipos de malware como virus, gusanos y troyanos.

Virus informaticos y fraudes.

Este documento define y explica varios tipos de virus informáticos y fraudes, incluyendo malware, spyware, phishing, adware, gusanos, y más. Describe cada tipo de amenaza informática, así como los métodos utilizados para combatirlas, como antivirus, cortafuegos y análisis heurístico. El documento provee información fundamental sobre las principales categorías de amenazas a la seguridad cibernética.

Kelly cogollo

Malware se refiere a software malicioso que puede dañar o infiltrarse en una computadora sin el consentimiento del usuario. Incluye virus, phishing, spyware, adware, spam, y otros que pueden recopilar información del usuario o interrumpir el funcionamiento normal de la computadora. Los antivirus, firewalls y antiSpyware son herramientas de seguridad que ayudan a detectar y eliminar estas amenazas.

Los virus informáticos

Un virus informático es un programa malicioso diseñado para dañar sistemas informáticos sin el permiso del usuario. Los principales tipos de virus son los que infectan archivos y sectores de arranque. Los virus intentan replicarse, ejecutar acciones dañinas como borrar archivos, y autoprotegerse. Se propagan a través de redes o cuando los usuarios ejecutan programas infectados. Los antivirus intentan detectar y eliminar los virus para proteger los sistemas.

Virus informaticos y fraudes.

El documento define varios tipos de virus informáticos y fraudes, incluyendo malware, spyware, phishing, adware, gusanos, y backdoors. También explica conceptos como antivirus, cortafuegos, crackers, y denegación de servicio. Finalmente, proporciona definiciones breves de términos técnicos comunes relacionados con la seguridad informática.

Glosario de virus y fraudes

Este documento define y explica brevemente varios tipos de amenazas de seguridad informática como virus, troyanos, spyware, ransomware y phishing. También describe técnicas de protección como actualizaciones de seguridad, antivirus, cortafuegos y copias de seguridad. Finalmente, define términos clave relacionados con la ciberseguridad como hacker, vulnerabilidad y robo de datos.

Glosario virus informático PDF

Este documento proporciona definiciones de varios tipos de virus informáticos, malware y otras amenazas cibernéticas. Explica términos como actualizaciones de seguridad, antivirus, troyanos, gusanos, phishing, ransomware, spyware y más. El objetivo es educar a los usuarios sobre estas amenazas y cómo protegerse contra ellas.

Malware y antimalware Echeverria

El documento resume los conceptos de malware, virus, troyanos, gusanos y espías. Luego explica brevemente qué es un antimalware y la diferencia entre un antimalware y un antivirus. Finalmente, describe los métodos de detección de un antimalware y si es gratuito o no.

Glosario virus

Este documento define y explica brevemente varios tipos de virus, fraudes y amenazas de seguridad cibernética. Incluye términos como virus, troyanos, gusanos, ransomware, phishing y spyware, así como programas de seguridad como antivirus y cortafuegos. El objetivo es educar a los usuarios sobre las principales amenazas a las que se enfrentan en línea y cómo protegerse contra ellas.

fredy

Este documento describe varios tipos de malware comunes como virus, phishing, spyware, adware y spam. Explica que un virus intenta alterar el funcionamiento de una computadora sin el permiso del usuario, mientras que el phishing se usa para robar información confidencial de forma fraudulenta. También define un antivirus como un programa diseñado para detectar y eliminar virus, y un firewall como un sistema diseñado para bloquear el acceso no autorizado entre redes. Finalmente, describe el spyware como un software que recopila información de una computadora sin el conocimiento del usuario y

Seguridad informatica

La seguridad informática protege la privacidad de datos almacenados. El malware incluye virus, gusanos, troyanos y spyware que pueden infiltrarse en computadoras sin consentimiento e incluso afectar información. La red zombi "Mariposa" controlada por españoles infectó 13 millones de equipos para robar datos personales y bancarios, siendo descubierta por colaboración entre agencias policiales internacionales.

Glosario virus informático EPUB

Este documento proporciona definiciones de varios tipos de virus informáticos, malware y otras amenazas cibernéticas. Explica términos como virus, troyanos, spyware, ransomware, phishing, keyloggers y más. Además, define conceptos como actualizaciones de seguridad, antivirus legítimos y falsos, firewalls, y vulnerabilidades de sistemas operativos. El objetivo es educar a los usuarios sobre las principales amenazas a la seguridad cibernética y software malicioso.

Similar a Alejandro jimenez viedma (20)

Último

Enfermedad de wilson - trabajo de informática 2024-I

La enfermedad de Wilson es un trastorno genético autosómico recesivo que impide la eliminación adecuada del cobre del cuerpo, causando su acumulación en órganos como el hígado y el cerebro. Esto provoca síntomas hepáticos (hepatitis, cirrosis), neurológicos (temblores, rigidez muscular) y psiquiátricos (depresión, cambios de comportamiento). Se diagnostica mediante análisis de sangre, orina, biopsia hepática y pruebas genéticas, y se trata con medicamentos quelantes de cobre, zinc, una dieta baja en cobre y, en casos graves, trasplante de hígado.

TdR Gestor Cartagena COL-H-ENTerritorio 28.05.2024.pdf

APOYAR A ENTERRITORIO EN LA GESTIÓN TERRITORIAL DEL PROYECTO “AMPLIACIÓN DE LA RESPUESTA NACIONAL AL VIH CON ENFOQUE DE VULNERABILIDAD", EN LA CIUDAD DE CARTAGENA Y SU ÁREA CONURBADA, PARA EL LOGRO DE LOS OBJETIVOS DEL ACUERDO DE SUBVENCIÓN NO. COL-H-ENTERRITORIO 3042 SUSCRITO CON EL FONDO MUNDIAL.

INFECCIONES RESPIRATORIAS AGUDAS EN NIÑOS DEL PERU.pdf

Aqui vemos conceptos relacionados a las infecciones respiratorias.

(2024-06-05). Diagnostico precoz de una infección grave: Gangrena de Founier ...

(2024-06-05). Diagnostico precoz de una infección grave: Gangrena de Founier ...UDMAFyC SECTOR ZARAGOZA II

.Procedimientos Básicos en Medicina - HEMORRAGIAS

En el presente Power Point se explica el tema de hemorragias en el curso de Procedimiento Básicos en Medicina. Se verán las causas, las cuales son por traumatismos, trastornos plaquetarios, de vasos sanguíneos y de coagulación. Asimismo, su clasificación, esta se divide por su naturaleza (externa o interna), por su procedencia (capilar, venosa o arterial) y según su gravedad. Además, se explica el manejo. Este puede ser por presión directa, elevación del miembro, presión de la arteria o torniquete. Finalmente, los tipos de hemorragias externas y en que partes del cuerpo se dan.

Hazte socio de la Sociedad Española de Cardiología

La Sociedad Española de Cardiología (SEC) es una organización científica sin ánimo de lucro con la misión de reducir el impacto adverso de las enfermedades cardiovasculares y promover una mejor salud cardiovascular en la ciudadanía.

ASFIXIA Y HEIMLICH.pptx- Dr. Guillermo Contreras Nogales.

Como hacer un correcta maniobra de Heimlich en caso de asfixia.

ATENCIÓN DE PRIMEROS AUXILIOS EN INTOXICACIONES Y ENVENENAMIENTO.pptx

ATENCIÓN DE PRIMEROS AUXILIOS EN INTOXICACIONES Y ENVENENAMIENTO.pptx

FARMACOLOGIA CLASIFICACION DE QUINOLONAS Y FLUOROQUINOLONAS

CLASIFICACION DE QUINOLONAS Y FLUOROQUINOLONAS, TIPOS MEDICAMENTOS, Y GENERACIONES POR MEDICAMENTOS

Último (20)

Enfermedad de wilson - trabajo de informática 2024-I

Enfermedad de wilson - trabajo de informática 2024-I

¿Qué entendemos por salud mental? ¿Cómo se construye?

¿Qué entendemos por salud mental? ¿Cómo se construye?

TdR Gestor Cartagena COL-H-ENTerritorio 28.05.2024.pdf

TdR Gestor Cartagena COL-H-ENTerritorio 28.05.2024.pdf

Lineamientos-primera-escucha-en-salud-mental-de-adolescentes-1.pdf

Lineamientos-primera-escucha-en-salud-mental-de-adolescentes-1.pdf

INFECCIONES RESPIRATORIAS AGUDAS EN NIÑOS DEL PERU.pdf

INFECCIONES RESPIRATORIAS AGUDAS EN NIÑOS DEL PERU.pdf

(2024-06-05). Diagnostico precoz de una infección grave: Gangrena de Founier ...

(2024-06-05). Diagnostico precoz de una infección grave: Gangrena de Founier ...

Hazte socio de la Sociedad Española de Cardiología

Hazte socio de la Sociedad Española de Cardiología

ASFIXIA Y HEIMLICH.pptx- Dr. Guillermo Contreras Nogales.

ASFIXIA Y HEIMLICH.pptx- Dr. Guillermo Contreras Nogales.

CUIDADOS BÁSICOS EN CIRUGÍA DE PACIENTES INMUNOLÓGICOS.pptx

CUIDADOS BÁSICOS EN CIRUGÍA DE PACIENTES INMUNOLÓGICOS.pptx

ATENCIÓN DE PRIMEROS AUXILIOS EN INTOXICACIONES Y ENVENENAMIENTO.pptx

ATENCIÓN DE PRIMEROS AUXILIOS EN INTOXICACIONES Y ENVENENAMIENTO.pptx

FARMACOLOGIA CLASIFICACION DE QUINOLONAS Y FLUOROQUINOLONAS

FARMACOLOGIA CLASIFICACION DE QUINOLONAS Y FLUOROQUINOLONAS

Alejandro jimenez viedma

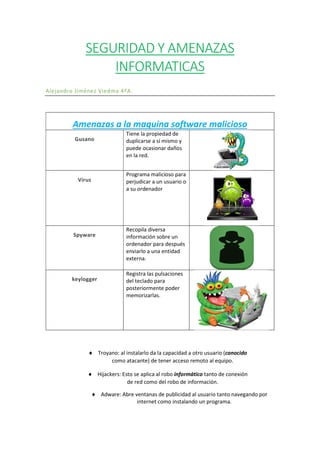

- 1. SEGURIDAD Y AMENAZAS INFORMATICAS Alejandro Jiménez Viedma 4ºA. Amenazas a la maquina software malicioso Gusano Tiene la propiedad de duplicarse a sí mismo y puede ocasionar daños en la red. Virus Programa malicioso para perjudicar a un usuario o a su ordenador Spyware Recopila diversa información sobre un ordenador para después enviarlo a una entidad externa. keylogger Registra las pulsaciones del teclado para posteriormente poder memorizarlas. Troyano: al instalarlo da la capacidad a otro usuario (conocido como atacante) de tener acceso remoto al equipo. Hijackers: Esto se aplica al robo informático tanto de conexión de red como del robo de información. Adware: Abre ventanas de publicidad al usuario tanto navegando por internet como instalando un programa.

- 2. Software para proteger la máquina Antivirus son programas que su objetivo es detectar o eliminar los virus instalados en su equipo. Cortafuegos Parte del sistema de red que bloquea los accesos que no son autorizados. Proxy Es un agente o sustituto autorizado creado para actuar en nombre de otra persona. Contraseñas serie de dígitos que se utiliza para ocultar información y solo los que tengan esos dígitos pueden autentificar para extraer la información. Criptografía Es un método también conocido como encriptar para ocultar cualquier mensaje.