Seguridad informática

•Descargar como PPT, PDF•

0 recomendaciones•137 vistas

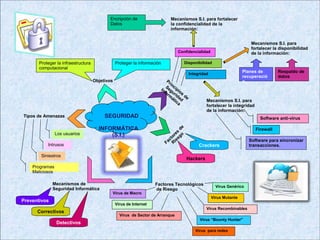

En la diapositiva se trata de explicar a través de un mapa mental la seguridad informática, que es una disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Evaluación 1

La seguridad de la información trata de proteger la confidencialidad, integridad y disponibilidad de la información. Involucra implementar estrategias que cubran los procesos donde la información es el activo principal, estableciendo políticas, controles de seguridad, tecnologías y procedimientos para detectar amenazas. Los planes de seguridad deben reflejar las contribuciones de los gestores responsables y el personal debe entender el sistema de seguridad en el proceso de planificación. Los principales delitos informáticos son fraudes, falsificación

Seguridad organizacional 2.0

El documento resume investigaciones sobre el concepto de clima de seguridad en el lugar de trabajo desde 1980. Estos estudios se han centrado en analizar las dimensiones subyacentes al clima de seguridad y sus relaciones con variables individuales, grupales y organizacionales para clarificar este concepto multidimensional.

Trabajo Practico 4º A

El documento habla sobre la seguridad informática. Explica que consiste en asegurar que los recursos de sistemas de información de una organización solo sean utilizados por personas autorizadas. Los objetivos de la seguridad informática son proteger la información, equipos y usuarios. También describe algunas estrategias clave como tener una política de seguridad, crear conciencia entre los empleados, analizar riesgos y activos, y evaluar herramientas tecnológicas.

PresentacióN1

La falta de sistemas de control y seguridad, así como la facilidad de vulnerar los sistemas y la falta de conocimientos de las personas sobre enlaces de procedencia dudosa, causan que los hackers obtengan información personal y la utilicen para fines económicos. Las empresas de software deben crear mejores sistemas de seguridad y las personas deben informarse más sobre cómo actúan los delincuentes cibernéticos para prevenir estos efectos.

SEGURIDAD DE LOS SISTEMAS DE INFORMACIÓN.

LA SEGURIDAD SE REFIERE A LAS POLÍTICAS, PROCEDIMIENTOS Y MEDIDAS Y MEDIDAS TÉCNICAS QUE SE UTILIZAN PARA EVITAR EL ACCESO SIN AUTORIZACIÓN, LA ALTERACIÓN, O EL ROBO O DAÑO FÍSICO A LOS SISTEMAS DE INFORMACIÓN.

SISTEMAS DE SEGURIDAD DE LA INFORMACIÓN

La seguridad se refiere a las políticas,procedimientos y medidas técnicas que se utilizan para evitar el acceso sin autorización, la alteración el robo o daño físico a los sistemas de información...

Seguridad de los sistemas de información

seguridad en los sistemas de información,el asegurar los recursos del sistema de información en cuestión de una organización, el cual incluye programas

Mapa mental (seguridad informatica)

La seguridad informática tiene como objetivo fortalecer principios como la confidencialidad, integridad y disponibilidad mediante mecanismos detectivos, preventivos y correctivos. Estos incluyen enmascarar datos, usar claves especiales, software antivirus, firewalls y seguridad física. Existen hackers que prueban fallas en sistemas por curiosidad y crackers que destruyen sistemas para su beneficio. Virus informáticos pueden pasar desapercibidos hasta causar problemas al usuario. Los factores de riesgo se dividen en impredecibles

Recomendados

Evaluación 1

La seguridad de la información trata de proteger la confidencialidad, integridad y disponibilidad de la información. Involucra implementar estrategias que cubran los procesos donde la información es el activo principal, estableciendo políticas, controles de seguridad, tecnologías y procedimientos para detectar amenazas. Los planes de seguridad deben reflejar las contribuciones de los gestores responsables y el personal debe entender el sistema de seguridad en el proceso de planificación. Los principales delitos informáticos son fraudes, falsificación

Seguridad organizacional 2.0

El documento resume investigaciones sobre el concepto de clima de seguridad en el lugar de trabajo desde 1980. Estos estudios se han centrado en analizar las dimensiones subyacentes al clima de seguridad y sus relaciones con variables individuales, grupales y organizacionales para clarificar este concepto multidimensional.

Trabajo Practico 4º A

El documento habla sobre la seguridad informática. Explica que consiste en asegurar que los recursos de sistemas de información de una organización solo sean utilizados por personas autorizadas. Los objetivos de la seguridad informática son proteger la información, equipos y usuarios. También describe algunas estrategias clave como tener una política de seguridad, crear conciencia entre los empleados, analizar riesgos y activos, y evaluar herramientas tecnológicas.

PresentacióN1

La falta de sistemas de control y seguridad, así como la facilidad de vulnerar los sistemas y la falta de conocimientos de las personas sobre enlaces de procedencia dudosa, causan que los hackers obtengan información personal y la utilicen para fines económicos. Las empresas de software deben crear mejores sistemas de seguridad y las personas deben informarse más sobre cómo actúan los delincuentes cibernéticos para prevenir estos efectos.

SEGURIDAD DE LOS SISTEMAS DE INFORMACIÓN.

LA SEGURIDAD SE REFIERE A LAS POLÍTICAS, PROCEDIMIENTOS Y MEDIDAS Y MEDIDAS TÉCNICAS QUE SE UTILIZAN PARA EVITAR EL ACCESO SIN AUTORIZACIÓN, LA ALTERACIÓN, O EL ROBO O DAÑO FÍSICO A LOS SISTEMAS DE INFORMACIÓN.

SISTEMAS DE SEGURIDAD DE LA INFORMACIÓN

La seguridad se refiere a las políticas,procedimientos y medidas técnicas que se utilizan para evitar el acceso sin autorización, la alteración el robo o daño físico a los sistemas de información...

Seguridad de los sistemas de información

seguridad en los sistemas de información,el asegurar los recursos del sistema de información en cuestión de una organización, el cual incluye programas

Mapa mental (seguridad informatica)

La seguridad informática tiene como objetivo fortalecer principios como la confidencialidad, integridad y disponibilidad mediante mecanismos detectivos, preventivos y correctivos. Estos incluyen enmascarar datos, usar claves especiales, software antivirus, firewalls y seguridad física. Existen hackers que prueban fallas en sistemas por curiosidad y crackers que destruyen sistemas para su beneficio. Virus informáticos pueden pasar desapercibidos hasta causar problemas al usuario. Los factores de riesgo se dividen en impredecibles

Informatica

Este documento define la ciberseguridad como el conjunto de herramientas y medidas para proteger los activos digitales de una organización y sus usuarios en el ciberespacio. La ciberseguridad busca garantizar la disponibilidad, integridad y confidencialidad de la información almacenada y transmitida a través de sistemas interconectados. Los activos de una organización incluyen dispositivos, usuarios, servicios, sistemas de comunicación y toda la información digital.

Evaluacion 1

Este documento trata sobre la seguridad de la información en una universidad. Define la seguridad de la información como el conjunto de medidas para proteger la confidencialidad, disponibilidad e integridad de la información. Explica que la seguridad de la información se basa en la tecnología y que la información puede ser valiosa, crítica o sensible. También describe los protocolos de seguridad como criptografía, lógica e identificación, así como sus ventajas y desventajas.

Unidad 4: Gestión de la seguridad.

En esta unidad veremos cómo funciona un sistemas de gestión de seguridad de la información y su integración con el esquema gubernamental de seguridad de la información.

Mapa conceptual seguridad informatica

El documento presenta un mapa conceptual sobre seguridad informática. Explica que la integridad, privacidad y disponibilidad son principios clave, y que el objetivo principal es proporcionar condiciones seguras para evitar usos no éticos de la información. Identifica factores de riesgo ambientales, humanos y tecnológicos, y provee detalles sobre su relación con la seguridad informática.

Seguridad informatica

Es el área relacionada con la informática y la telemática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras.

SEGURIDAD, PRIVACIDAD Y MEDIDAS DE PREVENCIÓN

La seguridad de la información se refiere al conjunto de medidas para proteger la confidencialidad, disponibilidad e integridad de la información a través de la prevención y respuesta a amenazas. Incluye pero no se limita a la seguridad informática, ya que la información puede encontrarse en diferentes formatos. La privacidad de la información se refiere al control sobre quién puede acceder a la información de un usuario y su derecho a proteger su vida privada.

Presentación1

La seguridad informática se ocupa de proteger la infraestructura y la información de una organización mediante el uso de estándares, protocolos, métodos, herramientas y leyes. Existen amenazas tanto internas como externas, y es importante asignar recursos de seguridad de manera estratégica en función del impacto potencial para el negocio. Algunas técnicas clave incluyen la codificación de información, vigilancia de redes, uso de cortafuegos y actualizaciones de software.

Seguridad de la informacion

Este documento trata sobre la seguridad de la información y la seguridad informática. Explica que la seguridad de la información se refiere a las medidas para proteger la confidencialidad, disponibilidad e integridad de la información, mientras que la seguridad informática se enfoca en proteger la infraestructura tecnológica. Luego describe algunas amenazas comunes como virus, troyanos y ataques de denegación de servicio, y mitos erróneos sobre la seguridad. Finalmente, recomienda medidas como usar contrase

Presentación2

La seguridad informática consiste en asegurar que los recursos y la información de una organización sólo sean accesibles por personas autorizadas. Para que un sistema sea seguro debe cumplir con los principios de integridad, confidencialidad, disponibilidad e irrefutabilidad. Existen amenazas como virus, suplantación de identidad, engaños y cadenas de correo no deseado. Las medidas de seguridad pueden ser activas, para reducir riesgos, o pasivas, para estar preparados ante un incidente. Técnicas comunes de fraude incl

Seguridad de la información

Seguridad de la Información:

La seguridad de la información es el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas tecnológicos que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de datos y de la misma. El concepto de seguridad de la información no debe ser confundido con el de seguridad informática, ya que este último sólo se encarga de la seguridad en el medio informático.

Seguridad de la informacion

Este documento presenta la política de seguridad de la información de una institución. Establece que la seguridad de la información implica preservar la confidencialidad, integridad y disponibilidad de los datos. Sus objetivos son controlar riesgos de seguridad, establecer políticas y procedimientos para proteger activos de información, y difundir capacitación sobre seguridad. También cubre temas como accesos a internet y correo electrónico, copias de respaldo, y uso de controles criptográficos.

Seguridad de la informacion

Este documento trata sobre la seguridad de la información. Explica que la información puede ser confidencial, valiosa y crítica para las empresas, y que existen riesgos como su divulgación, robo o pérdida que pueden afectar su disponibilidad. También señala que la seguridad de la información busca proteger la información y sistemas de acceso, uso o destrucción no autorizados a través de medidas como la identificación de riesgos y la recuperación ante ellos.

Los riesgos y amenazas de la información

Este documento describe las amenazas y riesgos de la información. Define una amenaza como cualquier elemento o acción que pueda dañar la seguridad de la información, y clasifica las amenazas en intencionales y no intencionales. Explica que una vulnerabilidad es una característica que representa un riesgo para la seguridad de la información. Finalmente, discute algunas herramientas para defendernos de las amenazas informáticas, como el uso de antivirus, control parental y educación sobre el uso responsable de la información.

Seguridad de sistemas de inf

Este documento trata sobre la seguridad de los sistemas de información. Define conceptos clave como confidencialidad, integridad y disponibilidad de la información. Explica los principios de seguridad incluyendo la confidencialidad, integridad y disponibilidad. También describe medidas de seguridad como el uso de firewalls, sistemas de detección de intrusos y herramientas como contraseñas y cifrado. Finalmente, discute vulnerabilidades comunes y abusos de sistemas de información.

Resumen Seguridad Informática

Este documento describe la seguridad informática y cómo puede ayudar. Explica que la seguridad informática implica proteger los recursos informáticos contra intrusos mediante medidas como antivirus, firewalls y cuidado en el uso de la computadora. También cubre la seguridad de la información, que se enfoca en controlar y asegurar los datos dentro de una institución. Los aspectos principales de la seguridad informática son la confidencialidad, disponibilidad, autenticidad e integridad. Su importancia radica en garantizar la privacidad de la inform

Ciberseguridad

El documento habla sobre la ciberseguridad y sus diversos tipos y amenazas. Define la ciberseguridad como una capa de protección para archivos de información que trabaja para evitar amenazas que ponen en riesgo la información procesada, transportada y almacenada. Explica que existen diferentes tipos de ciberseguridad como el hackeo ético y no ético, así como también amenazas como el ransomware y DDoS. Finalmente, recomienda herramientas para aumentar la seguridad como antivirus y protección contra fraude.

Seguridad de Información -ArCert

Este documento presenta los fundamentos de la seguridad de la información. Explica conceptos clave como amenazas, vulnerabilidades, confidencialidad, integridad y disponibilidad. También describe políticas de seguridad de la información, incidentes de seguridad y normas legales vigentes relacionadas con la protección de datos personales, propiedad intelectual y firma digital.

Gestiòn,,,,,,,,,,,,,,,,,,,,,,,,,,

El documento trata sobre la gestión de rendimiento, la gestión de la seguridad de la información, los principios de la buena gestión de información que son la confidencialidad, integridad y disponibilidad, los objetivos de la gestión de seguridad como diseñar políticas de seguridad y asegurar el cumplimiento de estándares, y los beneficios y dificultades de implementar una correcta gestión de seguridad.

Seguridad y Control de Acceso de las Bases de Datos

Este documento trata sobre la seguridad y el control de acceso en las bases de datos. Explica los aspectos principales de la seguridad como la confidencialidad, integridad y disponibilidad. También describe los diferentes tipos de mecanismos de seguridad como los discrecionales, obligatorios y lógicos. El administrador de la base de datos es responsable de la seguridad global del sistema mediante la creación de cuentas, concesión de privilegios y asignación de niveles de seguridad. La auditoría de bases de datos implica la re

Ciberseguridad y seguridad informatica.pptx

Datos importantes a tomar en cuenta sobre ciberseguridad y seguridad informática, con información entendible para lograr una mejor comprensión y aplicación de esta en la vida.

Administración de la seguridad de la tecnología y comunicación

El documento trata sobre la administración de la seguridad de la tecnología de la información y la comunicación. Explica que esta administración busca proteger la información, mantener la integridad y confiabilidad de los datos, y minimizar la vulnerabilidad a delitos informáticos. También define conceptos clave como redes de comunicación e Internet, y describe amenazas comunes como piratería informática, robo cibernético y virus.

Seguridad informática

Este documento trata sobre seguridad informática. Explica que la información es un activo estratégico y define la seguridad informática. Describe los principios de confidencialidad, integridad y disponibilidad que fundamentan la seguridad informática. También cubre conceptos como amenazas, riesgos, virus informáticos y tipos de amenazas.

Más contenido relacionado

La actualidad más candente

Informatica

Este documento define la ciberseguridad como el conjunto de herramientas y medidas para proteger los activos digitales de una organización y sus usuarios en el ciberespacio. La ciberseguridad busca garantizar la disponibilidad, integridad y confidencialidad de la información almacenada y transmitida a través de sistemas interconectados. Los activos de una organización incluyen dispositivos, usuarios, servicios, sistemas de comunicación y toda la información digital.

Evaluacion 1

Este documento trata sobre la seguridad de la información en una universidad. Define la seguridad de la información como el conjunto de medidas para proteger la confidencialidad, disponibilidad e integridad de la información. Explica que la seguridad de la información se basa en la tecnología y que la información puede ser valiosa, crítica o sensible. También describe los protocolos de seguridad como criptografía, lógica e identificación, así como sus ventajas y desventajas.

Unidad 4: Gestión de la seguridad.

En esta unidad veremos cómo funciona un sistemas de gestión de seguridad de la información y su integración con el esquema gubernamental de seguridad de la información.

Mapa conceptual seguridad informatica

El documento presenta un mapa conceptual sobre seguridad informática. Explica que la integridad, privacidad y disponibilidad son principios clave, y que el objetivo principal es proporcionar condiciones seguras para evitar usos no éticos de la información. Identifica factores de riesgo ambientales, humanos y tecnológicos, y provee detalles sobre su relación con la seguridad informática.

Seguridad informatica

Es el área relacionada con la informática y la telemática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras.

SEGURIDAD, PRIVACIDAD Y MEDIDAS DE PREVENCIÓN

La seguridad de la información se refiere al conjunto de medidas para proteger la confidencialidad, disponibilidad e integridad de la información a través de la prevención y respuesta a amenazas. Incluye pero no se limita a la seguridad informática, ya que la información puede encontrarse en diferentes formatos. La privacidad de la información se refiere al control sobre quién puede acceder a la información de un usuario y su derecho a proteger su vida privada.

Presentación1

La seguridad informática se ocupa de proteger la infraestructura y la información de una organización mediante el uso de estándares, protocolos, métodos, herramientas y leyes. Existen amenazas tanto internas como externas, y es importante asignar recursos de seguridad de manera estratégica en función del impacto potencial para el negocio. Algunas técnicas clave incluyen la codificación de información, vigilancia de redes, uso de cortafuegos y actualizaciones de software.

Seguridad de la informacion

Este documento trata sobre la seguridad de la información y la seguridad informática. Explica que la seguridad de la información se refiere a las medidas para proteger la confidencialidad, disponibilidad e integridad de la información, mientras que la seguridad informática se enfoca en proteger la infraestructura tecnológica. Luego describe algunas amenazas comunes como virus, troyanos y ataques de denegación de servicio, y mitos erróneos sobre la seguridad. Finalmente, recomienda medidas como usar contrase

Presentación2

La seguridad informática consiste en asegurar que los recursos y la información de una organización sólo sean accesibles por personas autorizadas. Para que un sistema sea seguro debe cumplir con los principios de integridad, confidencialidad, disponibilidad e irrefutabilidad. Existen amenazas como virus, suplantación de identidad, engaños y cadenas de correo no deseado. Las medidas de seguridad pueden ser activas, para reducir riesgos, o pasivas, para estar preparados ante un incidente. Técnicas comunes de fraude incl

Seguridad de la información

Seguridad de la Información:

La seguridad de la información es el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas tecnológicos que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de datos y de la misma. El concepto de seguridad de la información no debe ser confundido con el de seguridad informática, ya que este último sólo se encarga de la seguridad en el medio informático.

Seguridad de la informacion

Este documento presenta la política de seguridad de la información de una institución. Establece que la seguridad de la información implica preservar la confidencialidad, integridad y disponibilidad de los datos. Sus objetivos son controlar riesgos de seguridad, establecer políticas y procedimientos para proteger activos de información, y difundir capacitación sobre seguridad. También cubre temas como accesos a internet y correo electrónico, copias de respaldo, y uso de controles criptográficos.

Seguridad de la informacion

Este documento trata sobre la seguridad de la información. Explica que la información puede ser confidencial, valiosa y crítica para las empresas, y que existen riesgos como su divulgación, robo o pérdida que pueden afectar su disponibilidad. También señala que la seguridad de la información busca proteger la información y sistemas de acceso, uso o destrucción no autorizados a través de medidas como la identificación de riesgos y la recuperación ante ellos.

Los riesgos y amenazas de la información

Este documento describe las amenazas y riesgos de la información. Define una amenaza como cualquier elemento o acción que pueda dañar la seguridad de la información, y clasifica las amenazas en intencionales y no intencionales. Explica que una vulnerabilidad es una característica que representa un riesgo para la seguridad de la información. Finalmente, discute algunas herramientas para defendernos de las amenazas informáticas, como el uso de antivirus, control parental y educación sobre el uso responsable de la información.

Seguridad de sistemas de inf

Este documento trata sobre la seguridad de los sistemas de información. Define conceptos clave como confidencialidad, integridad y disponibilidad de la información. Explica los principios de seguridad incluyendo la confidencialidad, integridad y disponibilidad. También describe medidas de seguridad como el uso de firewalls, sistemas de detección de intrusos y herramientas como contraseñas y cifrado. Finalmente, discute vulnerabilidades comunes y abusos de sistemas de información.

Resumen Seguridad Informática

Este documento describe la seguridad informática y cómo puede ayudar. Explica que la seguridad informática implica proteger los recursos informáticos contra intrusos mediante medidas como antivirus, firewalls y cuidado en el uso de la computadora. También cubre la seguridad de la información, que se enfoca en controlar y asegurar los datos dentro de una institución. Los aspectos principales de la seguridad informática son la confidencialidad, disponibilidad, autenticidad e integridad. Su importancia radica en garantizar la privacidad de la inform

Ciberseguridad

El documento habla sobre la ciberseguridad y sus diversos tipos y amenazas. Define la ciberseguridad como una capa de protección para archivos de información que trabaja para evitar amenazas que ponen en riesgo la información procesada, transportada y almacenada. Explica que existen diferentes tipos de ciberseguridad como el hackeo ético y no ético, así como también amenazas como el ransomware y DDoS. Finalmente, recomienda herramientas para aumentar la seguridad como antivirus y protección contra fraude.

Seguridad de Información -ArCert

Este documento presenta los fundamentos de la seguridad de la información. Explica conceptos clave como amenazas, vulnerabilidades, confidencialidad, integridad y disponibilidad. También describe políticas de seguridad de la información, incidentes de seguridad y normas legales vigentes relacionadas con la protección de datos personales, propiedad intelectual y firma digital.

Gestiòn,,,,,,,,,,,,,,,,,,,,,,,,,,

El documento trata sobre la gestión de rendimiento, la gestión de la seguridad de la información, los principios de la buena gestión de información que son la confidencialidad, integridad y disponibilidad, los objetivos de la gestión de seguridad como diseñar políticas de seguridad y asegurar el cumplimiento de estándares, y los beneficios y dificultades de implementar una correcta gestión de seguridad.

Seguridad y Control de Acceso de las Bases de Datos

Este documento trata sobre la seguridad y el control de acceso en las bases de datos. Explica los aspectos principales de la seguridad como la confidencialidad, integridad y disponibilidad. También describe los diferentes tipos de mecanismos de seguridad como los discrecionales, obligatorios y lógicos. El administrador de la base de datos es responsable de la seguridad global del sistema mediante la creación de cuentas, concesión de privilegios y asignación de niveles de seguridad. La auditoría de bases de datos implica la re

La actualidad más candente (19)

Seguridad y Control de Acceso de las Bases de Datos

Seguridad y Control de Acceso de las Bases de Datos

Similar a Seguridad informática

Ciberseguridad y seguridad informatica.pptx

Datos importantes a tomar en cuenta sobre ciberseguridad y seguridad informática, con información entendible para lograr una mejor comprensión y aplicación de esta en la vida.

Administración de la seguridad de la tecnología y comunicación

El documento trata sobre la administración de la seguridad de la tecnología de la información y la comunicación. Explica que esta administración busca proteger la información, mantener la integridad y confiabilidad de los datos, y minimizar la vulnerabilidad a delitos informáticos. También define conceptos clave como redes de comunicación e Internet, y describe amenazas comunes como piratería informática, robo cibernético y virus.

Seguridad informática

Este documento trata sobre seguridad informática. Explica que la información es un activo estratégico y define la seguridad informática. Describe los principios de confidencialidad, integridad y disponibilidad que fundamentan la seguridad informática. También cubre conceptos como amenazas, riesgos, virus informáticos y tipos de amenazas.

Seguridad informática

El documento presenta un equipo de 6 personas que trabajan en seguridad informática. Explica que la información es un activo estratégico importante y define la seguridad informática. Describe los principios de confidencialidad, integridad y disponibilidad que son fundamentales para la seguridad informática. Finalmente, discute conceptos como amenazas, riesgos y tipos de ataques a sistemas de información.

Seguridad servicios comunicaciones

Este documento trata sobre la seguridad informática en redes de ordenadores. Introduce los conceptos básicos de seguridad como confidencialidad, integridad y disponibilidad. Explica los tipos de amenazas a los sistemas como virus, gusanos o caballos de Troya. Finalmente, ofrece estadísticas sobre incidentes de seguridad detectados como virus, uso abusivo de la red o ataques de denegación de servicio.

Seguridad informatica

La seguridad informática se enfoca en proteger la infraestructura computacional y la información contenida de amenazas como piratas informáticos mediante el uso de estándares, protocolos, métodos, herramientas y leyes. Incluye proteger software, bases de datos, archivos y cualquier activo valioso de una organización que podría representar un riesgo si cae en manos no autorizadas. La seguridad informática es importante debido a la existencia de hackers que buscan acceder a redes para modificar, robar o borrar datos aprovechando esquemas

seguridad informatica

El documento presenta una introducción a la seguridad de la información, destacando la necesidad de proteger la confidencialidad, integridad y disponibilidad de la información. Explica que las amenazas a la seguridad están aumentando debido al crecimiento de las redes y la dependencia en la tecnología. También resalta que el problema no son las tecnologías disponibles sino la gestión de la seguridad y propone seguir estándares como ISO/IRAM 17799 para establecer políticas y controles de seguridad.

Sensibilizacion

El documento presenta una introducción a la seguridad de la información, describiendo los conceptos clave de confidencialidad, integridad y disponibilidad que deben protegerse. También discute las amenazas a la seguridad de la información como virus, errores e incidentes intencionales, y la importancia de gestionar adecuadamente la seguridad a través de políticas, planes de contingencia y el uso de estándares como ISO/IRAM 17799.

Acceso No Autorizado A Servicios InformáTicos

Este documento presenta información sobre acceso no autorizado a servicios informáticos. Define los servicios informáticos y clasifica diferentes tipos de delitos relacionados con la informática. También describe la normatividad legal aplicable y las características de delitos como el hurto informático. Explica métodos de ataque como fuerza bruta, diccionario y malware. Finalmente, recomienda medidas de defensa como firewalls, antivirus y otras herramientas para eliminar accesos no autorizados y proteger sistemas.

politica de seguridad

El documento habla sobre la política de seguridad informática. Explica que la seguridad informática ha cobrado importancia debido a las nuevas tecnologías y la interconexión. Los objetivos de la seguridad informática son establecer esquemas de seguridad claros y comprometer al personal de la empresa. El documento también describe las amenazas internas y externas a la seguridad como usuarios, programas maliciosos y cómo implementar políticas de seguridad.

Seguridad

La seguridad informática se enfoca en proteger la infraestructura y la información computacional mediante estándares, protocolos, métodos, reglas, herramientas y leyes. Incluye la protección de software, hardware, datos y cualquier activo valioso de una organización. Las amenazas a la seguridad informática pueden provenir de usuarios, programas maliciosos, errores, intrusos, desastres o ingeniería social. Las legislaciones obligan a las empresas a implementar políticas de seguridad para proteger los datos personales y cumplir con los requis

Resumen nelson manaure

El documento presenta un resumen de la Unidad I de la asignatura Seguridad Informática. Define la seguridad informática como la disciplina que se ocupa de diseñar normas y técnicas para conseguir un sistema de información seguro y confiable. La seguridad de la información tiene como objetivo proteger la información y sistemas de acceso, uso o destrucción no autorizados. Finalmente, explica los diferentes tipos de virus informáticos y amenazas a la seguridad como vulnerabilidades.

Seguridad informática

Este documento resume los conceptos clave de la seguridad informática, incluyendo las características de un sistema seguro como la integridad, confidencialidad y disponibilidad. También discute las causas de la inseguridad, los objetivos de la seguridad informática y los riesgos actuales como los virus y troyanos. Finalmente, recomienda métodos de protección como el uso de cortafuegos y detectores de intrusiones para monitorear intentos no autorizados de acceso a sistemas.

Manual de seguridad informática

Este documento presenta un índice de temas relacionados con la seguridad informática como firewalls, virus informáticos, máquinas virtuales y servidores. Explica conceptos clave como amenazas, análisis de riesgos y elementos de un análisis de riesgo. Además, describe objetivos de la seguridad informática como proteger la infraestructura, usuarios e información de posibles amenazas internas y externas.

DELITO Y FRAUDE INFORMÁTICO

Presentación elaborada por los alumnos de la Universidad Continental de Ciencias e Ingeniería del 9º semestre de la EAP de Ingeniería Informática de la asignatura de Legislación Aplicada a la Informática.

Seg Inf Sem01

Este documento trata sobre seguridad informática y sus conceptos fundamentales. Explica que la seguridad informática busca preservar la confidencialidad, integridad y disponibilidad de la información a través de la protección de activos como hardware, software y datos. También define conceptos clave como amenazas, vulnerabilidades, riesgos y contramedidas para gestionar la seguridad de sistemas informáticos.

Curso taller: Sistemas de Gestión de Seguridad de la Información

Este documento presenta información sobre sistemas de gestión de seguridad de la información. Explica conceptos clave como estado del arte, introducción a la seguridad en TI, definiciones básicas, planes de seguridad e internet. También incluye consideraciones sobre tipos de seguridad, planes de contingencia y metodologías para la elaboración de planes de seguridad y contingencia.

CIBERSEGURIDAD.pptx

La ciberseguridad se refiere a la práctica de proteger computadoras, servidores, dispositivos móviles, sistemas electrónicos, redes y datos de ataques maliciosos mediante la garantía de la confidencialidad, integridad y disponibilidad de la información. Existen diferentes tipos de seguridad como la seguridad de redes, aplicaciones, información y operaciones, y amenazas comunes como el delito cibernético, ciberataques y ciberterrorismo que buscan dañar sistemas o robar información

Seguridad informatica charlie

La seguridad informática se enfoca en proteger la infraestructura y la información de sistemas computacionales de amenazas internas y externas mediante estándares, protocolos, herramientas y leyes. Algunas amenazas incluyen usuarios con permisos excesivos, programas maliciosos, errores de programación, intrusos, desastres naturales y siniestros. Es importante utilizar técnicas como contraseñas seguras, vigilancia de red, copias de seguridad y restringir el acceso para asegurar los sistemas.

Seguridad informatica

Este documento define la seguridad informática y describe sus objetivos, amenazas, tipos de amenazas, ingeniería social, análisis de riesgos, análisis de impacto al negocio, técnicas para asegurar sistemas e información, y la importancia de los respaldos de información. La seguridad informática busca proteger la infraestructura, usuarios e información de una organización de amenazas internas y externas a través de métodos técnicos y de gestión de riesgos.

Similar a Seguridad informática (20)

Administración de la seguridad de la tecnología y comunicación

Administración de la seguridad de la tecnología y comunicación

Curso taller: Sistemas de Gestión de Seguridad de la Información

Curso taller: Sistemas de Gestión de Seguridad de la Información

Último

Lecciones 11 Esc. Sabática. El conflicto inminente docx

El conflicto en el fin del tiempo será sobre la adoración.

MATERIAL ESCOLAR 2024-2025. 4 AÑOS CEIP SAN CRISTOBAL

MATERIAL ESCOLAR 2024-2025. 4 AÑOS CEIP SAN CRISTOBAL

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

La necesidad de bienestar y el uso de la naturaleza.pdf

La necesidad de bienestar y el uso de la naturaleza

CINE COMO RECURSO DIDÁCTICO para utilizar en TUTORÍA

Dos cortos y ocho películas para tratar en el aula.

Mi Comunidad En El Sector Monterrey-Poste Blanco

Está Diapositiva, Está Hecha Para Las Personas Que Quieran Conocer Un Poco De Mi Espacio Personal

Escuela Sabática. El conflicto inminente.pdf

El poder político se puede usar para crear una norma, e imponer la ley.

Presentación simple corporativa degradado en violeta blanco.pdf

Presentación proyecto solución aforo carnaval

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Criterios de corrección y soluciones al examen de Geografía de Selectividad (EvAU) Junio de 2024 en Castilla La Mancha.

Soluciones al examen.

Convocatoria Ordinaria.

Examen resuelto de Geografía

conocer el examen de geografía de julio 2024 en:

https://blogdegeografiadejuan.blogspot.com/2024/06/soluciones-examen-de-selectividad.html

http://blogdegeografiadejuan.blogspot.com/

FEEDBACK DE LA ESTRUCTURA CURRICULAR- 2024.pdf

José Luis Jiménez Rodríguez

Junio 2024.

“La pedagogía es la metodología de la educación. Constituye una problemática de medios y fines, y en esa problemática estudia las situaciones educativas, las selecciona y luego organiza y asegura su explotación situacional”. Louis Not. 1993.

Último (20)

Lecciones 11 Esc. Sabática. El conflicto inminente docx

Lecciones 11 Esc. Sabática. El conflicto inminente docx

MATERIAL ESCOLAR 2024-2025. 4 AÑOS CEIP SAN CRISTOBAL

MATERIAL ESCOLAR 2024-2025. 4 AÑOS CEIP SAN CRISTOBAL

Evaluacion-Formativa-Nueva Escuela Mexicana NEM-ok.pdf

Evaluacion-Formativa-Nueva Escuela Mexicana NEM-ok.pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

La necesidad de bienestar y el uso de la naturaleza.pdf

La necesidad de bienestar y el uso de la naturaleza.pdf

CINE COMO RECURSO DIDÁCTICO para utilizar en TUTORÍA

CINE COMO RECURSO DIDÁCTICO para utilizar en TUTORÍA

Presentación simple corporativa degradado en violeta blanco.pdf

Presentación simple corporativa degradado en violeta blanco.pdf

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Seguridad informática

- 1. Virus para redes Mecanismos S.I. para fortalecer la disponibilidad de la información: SEGURIDAD INFORMÁTICA (S.I.) Principios de Seguridad Inform ática Confidencialidad Disponibilidad Integridad Factores de R iesgo Crackers Hackers Factores Tecnológicos de Riesgo Virus Genérico Virus Mutante Virus Recombinables Virus “Bounty Hunter” Virus de Macro Virus de Internet Virus de Sector de Arranque Mecanismos de Seguridad Informática Preventivos Correctivos Detectivos Tipos de Amenazas Los usuarios Intrusos Siniestros Programas Maliciosos Objetivos Proteger la infraestructura computacional Proteger la información Mecanismos S.I. para fortalecer la integridad de la información: Software anti-virus Firewall Software para sincronizar transacciones. Planes de recuperació n Respaldo de datos Mecanismos S.I. para fortalecer la confidencialidad de la información: Encripción de Datos