1) La seguridad informática se refiere al control del acceso a la información de un usuario en Internet y a proteger la privacidad de las actividades online, aunque en realidad no existe privacidad absoluta en Internet.

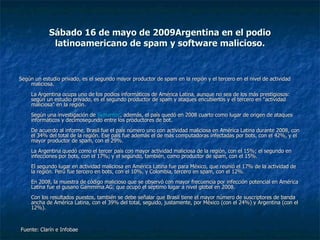

2) Un estudio encontró que Argentina es el segundo mayor productor de spam y el tercero en actividad maliciosa en América Latina, mientras que Brasil es el primero en estas categorías.

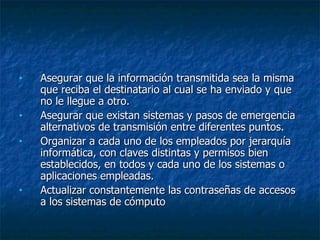

3) Los principales riesgos a la seguridad informática incluyen usuarios, programas maliciosos, intrusos, desastres y