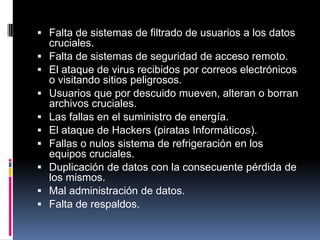

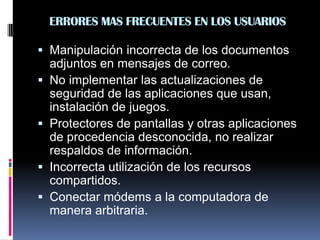

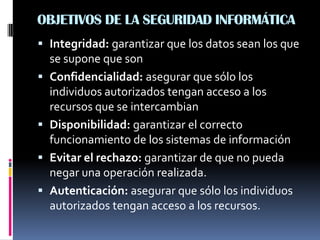

Este documento discute varios problemas y soluciones de seguridad informática. Identifica errores comunes en usuarios, técnicos y directivos que comprometen la seguridad. También explica conceptos clave como firewalls, listas de control de acceso, wrappers y criptografía que son medidas para proteger sistemas de información. La seguridad informática es fundamental para proteger los recursos y datos de una compañía.