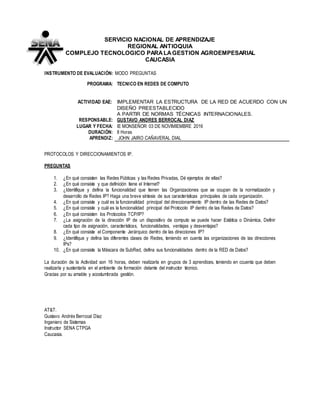

El documento proporciona información sobre una evaluación realizada por el Servicio Nacional de Aprendizaje de

Antioquia en Colombia. La evaluación cubrió protocolos y direccionamiento IP e incluyó 10 preguntas sobre estos

temas. Se realizó en grupo con 3 aprendices y duró 16 horas con el objetivo de que los aprendices implementaran

una estructura de red de acuerdo con un diseño preestablecido siguiendo normas técnicas internacionales.