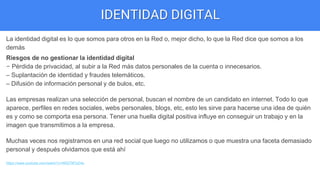

Este documento resume varios temas relacionados con el uso seguro y responsable de la tecnología. Explica conceptos como el sexting, grooming, suplantación de identidad, ciberacoso, adicción a la tecnología, netiqueta, contenido inapropiado e identidad digital, y ofrece consejos para prevenir riesgos asociados a cada uno.