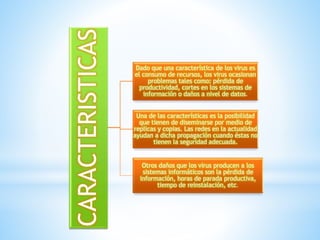

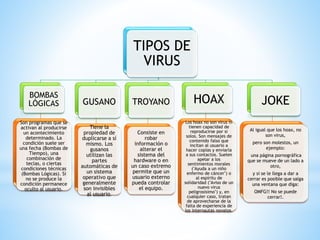

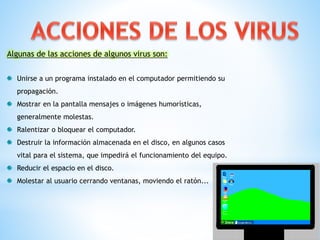

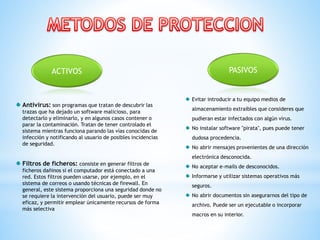

Este documento describe los virus informáticos, incluyendo su naturaleza, características, tipos y formas de propagación. Los virus son programas maliciosos que alteran el funcionamiento de las computadoras sin el permiso del usuario y se propagan al reemplazar archivos ejecutables. Pueden destruir datos e interrumpir sistemas. Existen métodos para prevenir y detectar virus, como el uso de antivirus y filtros de archivos.