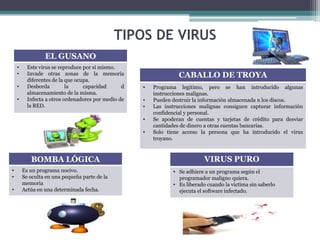

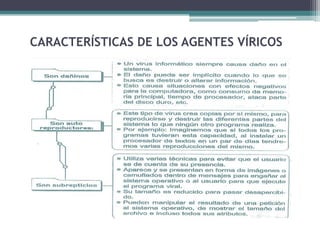

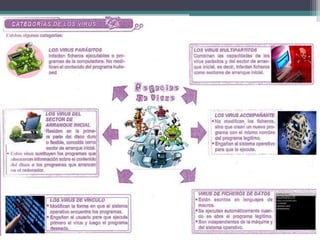

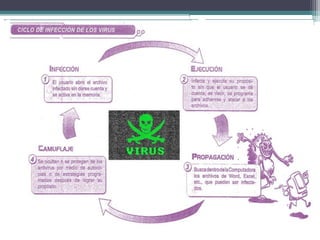

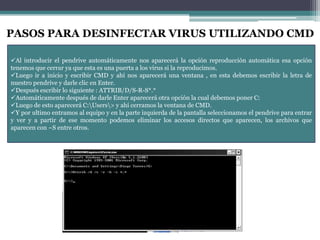

Este documento trata sobre los virus informáticos. Explica que los virus son pequeños programas creados para alterar el funcionamiento de una computadora sin el permiso del usuario. Describe tres tipos de virus: el gusano, que se reproduce a sí mismo e infecta otras computadoras a través de una red; el caballo de Troya, que es un programa legítimo con instrucciones malignas para robar información; y la bomba lógica, que esconde un programa dañino programado para activarse en una fecha específica. Además, ofrece pasos para