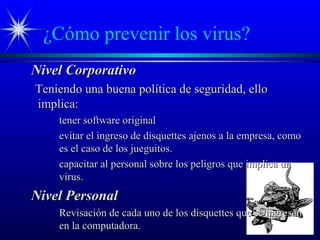

Un virus informático es un programa dañino que se reproduce a sí mismo y se oculta. Tiene tres características clave: es dañino, se autorreplica y trabaja de forma subrepticia. Los virus pueden causar daños en los archivos o borrar el contenido de los discos. Para prevenirlos, se deben usar programas antivirus y evitar la entrada de disquetes ajenos a la red. Los antivirus son la mejor forma de eliminar un virus una vez que se ha introducido en el sistema.