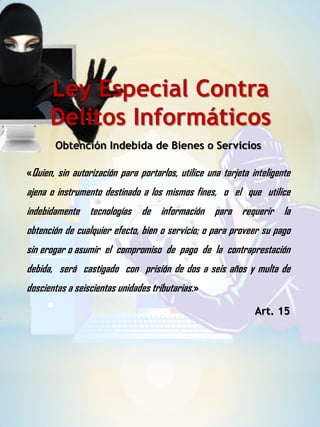

El documento resume la regulación de los delitos informáticos en Venezuela según la Ley Especial Contra Delitos Informáticos de 2001. Define los delitos informáticos y explica que aunque la ley no incluye secciones específicas para el sector público, describe delitos como acceso indebido, espionaje informático, falsificación de documentos y obtención indebida de bienes o servicios que se aplican a este sector. Concluye resumiendo las definiciones clave de la ley.