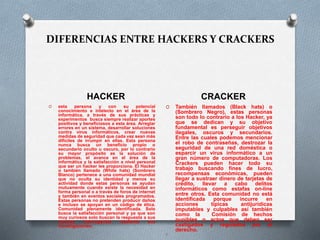

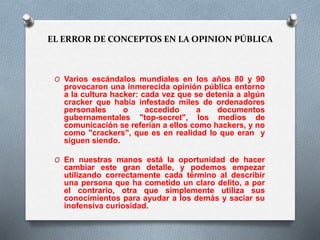

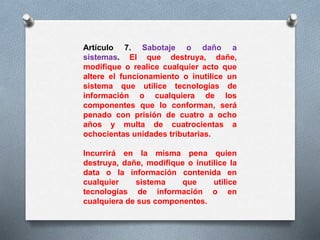

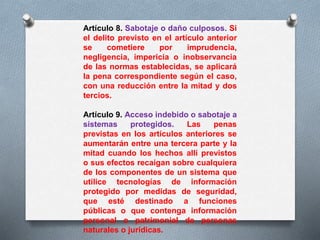

Este documento define y explica los delitos informáticos y la diferencia entre hackers y crackers. Define hackers como personas apasionadas por la tecnología que buscan mejorar la seguridad informática, mientras que crackers ingresan sistemas para causar daños. Luego describe varios delitos informáticos como acceso indebido, sabotaje, hurto y fraude de datos, y establece las penas por cada uno.