¿Qué es una botnet?

•

1 recomendación•2,805 vistas

ESET Smart Security 8 ofrece una protección completa para Internet, incluyendo la protección contra botnets. Más información en: www.eset-la.com

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Cyber Threat Intelligence: Building and maturing an intelligence program that...

Cyber Threat Intelligence: Building and maturing an intelligence program that...

Similar a ¿Qué es una botnet?

Similar a ¿Qué es una botnet? (20)

X implementecion de botnet mauricio y osnaider (seg. y redes)

X implementecion de botnet mauricio y osnaider (seg. y redes)

Técnicas activas de Caza Detectando y destruyendo a los Botnet

Técnicas activas de Caza Detectando y destruyendo a los Botnet

problemas comunes de seguridad física e informática

problemas comunes de seguridad física e informática

Más de ESET Latinoamérica

Más de ESET Latinoamérica (20)

Último

Último (10)

Guia Basica para bachillerato de Circuitos Basicos

Guia Basica para bachillerato de Circuitos Basicos

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

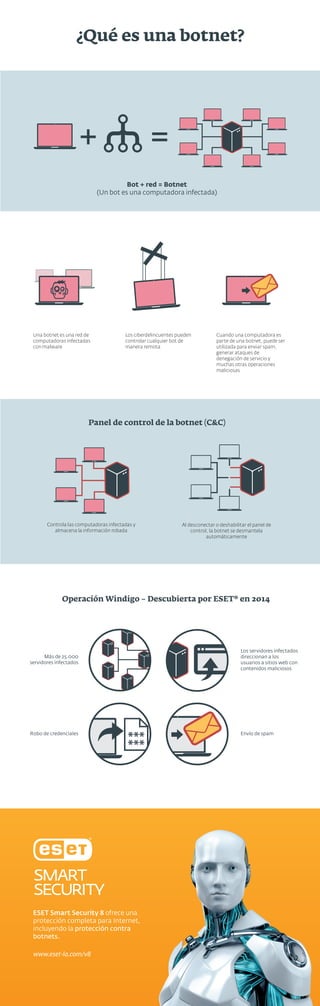

¿Qué es una botnet?

- 1. ¿Qué es una botnet? Bot + red = Botnet (Un bot es una computadora infectada) Cuando una computadora es parte de una botnet, puede ser utilizada para enviar spam, generar ataques de denegación de servicio y muchas otras operaciones maliciosas Una botnet es una red de computadoras infectadas con malware Los ciberdelincuentes pueden controlar cualquier bot de manera remota Panel de control de la botnet (C&C) Controla las computadoras infectadas y almacena la información robada Al desconectar o deshabilitar el panel de control, la botnet se desmantela automáticamente Operación Windigo – Descubierta por ESET® en 2014 Los servidores infectados direccionan a los usuarios a sitios web con contenidos maliciosos Más de 25.000 servidores infectados Robo de credenciales Envío de spam ESET Smart Security 8 ofrece una protección completa para Internet, incluyendo la protección contra botnets. www.eset-la.com/v8