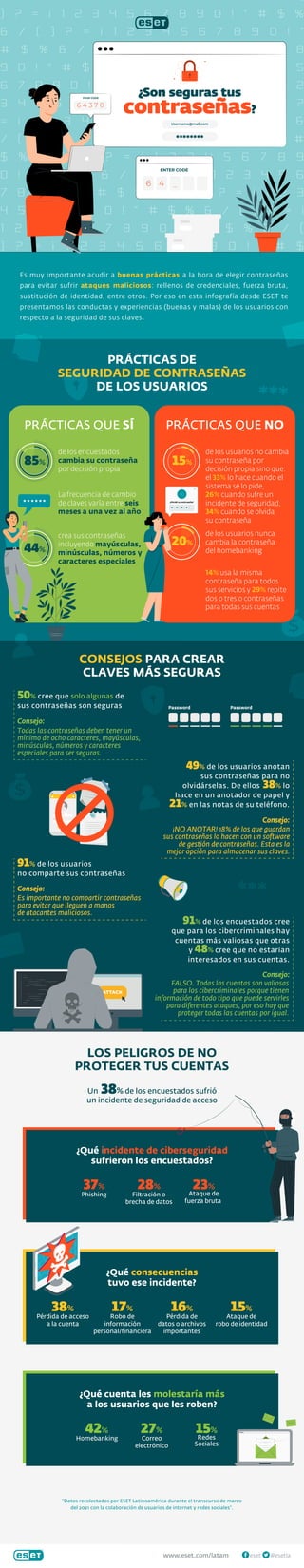

Eset infografia passwords

- 2. PRÁCTICAS DE SEGURIDAD DE CONTRASEÑAS DE LOS USUARIOS CONSEJOS PARA CREAR CLAVES MÁS SEGURAS LOS PELIGROS DE NO PROTEGER TUS CUENTAS 50% cree que solo algunas de sus contraseñas son seguras “Datos recolectados por ESET Latinoamérica durante el transcurso de marzo del 2021 con la colaboración de usuarios de internet y redes sociales. de los encuestados cambia su contraseña por decisión propia PRÁCTICAS QUE SÍ PRÁCTICAS QUE NO ¿Son seguras tus contraseñas? Es muy importante acudir a buenas prácticas a la hora de elegir contraseñas para evitar sufrir ataques maliciosos: rellenos de credenciales, fuerza bruta, sustitución de identidad, entre otros. Por eso en esta infografía desde ESET te presentamos las conductas y experiencias (buenas y malas) de los usuarios con respecto a la seguridad de sus claves. 85% La frecuencia de cambio de claves varía entre seis meses a una vez al año crea sus contraseñas incluyendo mayúsculas, minúsculas, números y caracteres especiales 44% de los usuarios no cambia su contraseña por decisión propia sino que: el 33% lo hace cuando el sistema se lo pide, 26% cuando sufre un incidente de seguridad, 34% cuando se olvida su contraseña 14% usa la misma contraseña para todos sus servicios y 29% repite dos o tres o contraseñas para todas sus cuentas de los usuarios nunca cambia la contraseña del homebanking 15% 20% ¿Olvidó su contraseña? Password Password Todas las contraseñas deben tener un mínimo de ocho caracteres, mayúsculas, minúsculas, números y caracteres especiales para ser seguras. 91% de los encuestados cree que para los cibercriminales hay cuentas más valiosas que otras y 48% cree que no estarían interesados en sus cuentas. FALSO. Todas las cuentas son valiosas para los cibercriminales porque tienen información de todo tipo que puede servirles para diferentes ataques, por eso hay que proteger todas las cuentas por igual. Consejo: Consejo: 91% de los usuarios no comparte sus contraseñas Es importante no compartir contraseñas para evitar que lleguen a manos de atacantes maliciosos. Consejo: 49% de los usuarios anotan sus contraseñas para no olvidárselas. De ellos 38% lo hace en un anotador de papel y 21% en las notas de su teléfono. ¡NO ANOTAR! 18% de los que guardan sus contraseñas lo hacen con un software de gestión de contraseñas. Esta es la mejor opción para almacenar sus claves. Consejo: Un 38% de los encuestados sufrió un incidente de seguridad de acceso Sign in 37% Phishing 28% Filtración o brecha de datos 23% Ataque de fuerza bruta ¿Qué consecuencias tuvo ese incidente? 38% Pérdida de acceso a la cuenta 17% Robo de información personal/financiera 16% Pérdida de datos o archivos importantes 15% Ataque de robo de identidad ¿Qué cuenta les molestaría más a los usuarios que les roben? 42% Homebanking 27% Correo electrónico 15% Redes Sociales ¿Qué incidente de ciberseguridad sufrieron los encuestados?