Ejercicios vlsm

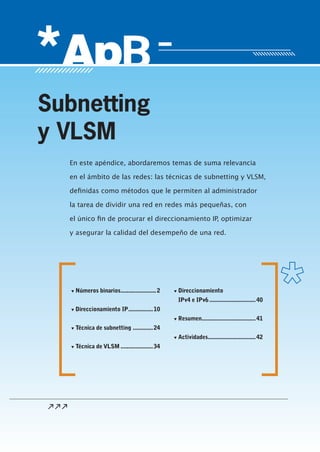

- 1. Servicio de atención al lector: usershop@redusers.com Subnetting y VLSM ▼ ▼ Números binarios........................2 ▼ ▼ Direccionamiento IP.................10 ▼ ▼ Técnica de subnetting ..............24 ▼ ▼ Técnica de VLSM......................34 ▼ ▼ Direccionamiento IPv4 e IPv6...............................40 ▼ ▼ Resumen....................................41 ▼ ▼ Actividades................................42 En este apéndice, abordaremos temas de suma relevancia en el ámbito de las redes: las técnicas de subnetting y VLSM, definidas como métodos que le permiten al administrador la tarea de dividir una red en redes más pequeñas, con el único fin de procurar el direccionamiento IP, optimizar y asegurar la calidad del desempeño de una red.

- 2. APÉNDICE B. SUBNETTING Y VLSM 2 www.redusers.com Números binarios Por lo general, las computadoras manipulan y almacenan la información mediante el uso de interruptores electrónicos que pueden ejecutar dos posibles estados: activado (encendido) o desactivado (apagado). Por tanto, las PC solo pueden entender y usar datos que están en el formato 0 y 1. Los unos y los ceros se usan para representar los dos estados posibles de un componente electrónico. Es por ello que son definidos como dígitos binarios o simplemente bits. Los unos representan el estado encendido, y los ceros representan el estado apagado. El Código Americano Normalizado para el Intercambio de Información (ASCII - American Standard Code Information Interchange) consiste en un código generalmente usado para representar los datos alfanuméricos de una PC. Cada uno de estos caracteres posee un patrón exclusivo de ocho dígitos binarios asignados para representar al carácter (byte). Tabla 1. Representación binaria del código ASCII. TABLA 1: FRAGMENTO DE EJEMPLO DEL CÓDIGO ASCII ▼ ▼ CARÁCTER /TECLADO ▼ ▼ REPRESENTACIÓN BINARIA A 01000001 B 01000010 C 01000011 D 01000100 E 01000101 F 01000110 G 01000111 H 01001000 Para los que nos estemos preguntando ¿qué importancia tienen los números binarios en las redes? y ¿de qué modo se aplican?, desarrollaremos más adelante en este Apéndice un conjunto de ejercicios con conversiones que nos serán de utilidad para comprender el tema de direccionamiento IP.

- 3. ROUTERS Y SWITCHES CISCO 3 www.redusers.com 10101100.0010000.00000011.00000111 172.16.3.7 LAN 10101100.0010000.00000010.00000011 172.16.2.3 LAN WAN Figura 1. Los sistemas de comunicación hacen uso extensivo de las expresiones binarias.

- 4. APÉNDICE B. SUBNETTING Y VLSM 4 www.redusers.com Mientras tanto, podemos decir que durante el proceso de envío y recepción de datos de una PC a otra PC conectadas a una red, se emite un intercambio de ondas eléctricas, de luz, o de radio para representar los unos y los ceros. Debemos saber que básicamente todos los sistemas de comunicación están prácticamente diseñados para funcionar con los estados antes mencionados; de tal suerte que si deseamos ubicar un equipo en una red, por ejemplo, necesitaremos de una dirección generalmente expresada en números binarios. Para que este conjunto de bits sea más entendible para el ser humano, conviene que se efectúe una traducción al modo decimal. Los bits y los bytes Debemos saber que un bit es también definido como unidad de medida de transferencia de datos; en cambio, el byte es una unidad de medida de almacenamiento de datos. Por lo general, las computadoras son sistemas que están diseñados para usar agrupaciones de ocho bits. Esta agrupación de ocho bits, como hemos mencionado, se llama byte, aunque a menudo es referido como octeto en el ámbito de las redes. En una PC, un byte representa una sola ubicación de almacenamiento direccionable. Estas ubicaciones de almacenamiento, a su vez, representan un valor o un solo carácter de datos como, por ejemplo, un código ASCII. La cantidad total de combinaciones de los ocho bits que se activan o desactivan es de 256. El intervalo de valores de un byte es de 0 a 255. De modo que un byte es un concepto importante que debemos entender si nos dedicamos al inmenso rubro de las computadoras y las redes. Tabla 2. Representación de la regla de potencias de base 2. TABLA 2: REGLA DE POTENCIAS DE BASE 2 ▼ ▼ ORDEN DÍGITO ▼ ▼ 8 ▼ ▼ 7 ▼ ▼ 6 ▼ ▼ 5 ▼ ▼ 4 ▼ ▼ 3 ▼ ▼ 2 ▼ ▼ 1 Potencia 2 2¨7 2¨6 2¨5 2¨4 2¨3 2¨2 2¨1 2¨0 H 128 64 32 16 8 4 2 1

- 5. ROUTERS Y SWITCHES CISCO 5 www.redusers.com Las computadoras poseen la capacidad de reconocer y procesar datos utilizando el sistema numérico binario, conocido como sistema numérico de base 2. Consideremos que el sistema numérico binario usa solo dos símbolos, 0 y 1, en lugar de los diez símbolos que se utilizan en el sistema numérico decimal. Conversiones binarias y decimales Existen varios métodos para convertir números decimales en números binarios, aunque regularmente podemos recurrir al uso de la regla de potencias de base 2, la cual consiste en ir sustituyendo los unos en la posición correspondiente para finalmente sumar los números decimales posicionados en cada bit encendido. Ante estos casos, es recomendable seleccionar un método y practicarlo hasta obtener frecuentemente la respuesta correcta. Un número binario 0 puede estar representado por 0 volts de electricidad (0=0 volts). Un número binario 1 puede estar representado por +5 volts de electricidad (1=+5 volts). 1 x 25 + 1 x 24 + 0 x 23 + 1 x 22 + 0 x 21 + 1 x 20 32 + 16 + 0 + 4 + 0 + 1 = 53 1001012 = 5310 1 1 0 1 0 1 2 Figura 2. Una manera sencilla de convertir números binarios a decimales es mediante el uso de la regla de potencias de base 2. Actualmente podemos tener acceso a una gran variedad de recursos sobre el tema de networking en internet, como son las calculadoras que convierten números binarios a decimales y viceversa. Una página que puede ser de gran utilidad es: www.ific.uv.es/jgarcian/probe/ conversor.html. También la calculadora de Windows puede ser una buena opción para efectuar estos cálculos.

- 6. APÉNDICE B. SUBNETTING Y VLSM 6 www.redusers.com Figura 3. Desde internet podemos tener acceso a diversos recursos como conversores de números binarios a decimales. La lógica booleana en las redes La lógica booleana establece que ante la emisión de datos de un origen a un destino (por ejemplo, en las redes de computadoras), existe una diferencia de voltaje que se asocia con dos niveles de tensión: high (nivel de tensión alto) y low (nivel de tensión bajo). Estos dos estados, a su vez, se asocian como un 1 y 0, respectivamente, que son los dos dígitos del sistema numérico binario descrito con anterioridad. La lógica booleana es una lógica binaria que permite que se realice una comparación entre dos números y que se genere una elección en base a esos dos valores. Estas elecciones son denominadas En la actualidad muchos desconocemos de dónde provienen los términos bit y byte, los cuales consisten en un par de palabras compuestas. Bit significa binary digit (o dígito binario), mientras que byte se define como binary multe o múltiplo binario. El bit representa la unidad mínima de un dato y el byte es el conjunto de 8 bits (que a menudo hace referencia a un carácter). ORIGEN DE LOS TÉRMINOS BIT Y BYTE

- 7. ROUTERS Y SWITCHES CISCO 7 www.redusers.com operaciones lógicas. Las principales son: AND, OR y NOT. Por lo general, estas operaciones son capaces de aceptar los dos posibles niveles de tensión y generan un resultado basado en la regla de lógica. • Operación AND: habitualmente toma dos valores de entrada. Si ambos valores son 1, la compuerta lógica genera un resultado de 1. De lo contrario, genera un 0 como resultado. Hay cuatro combinaciones de valores de entrada. Tres de estas combinaciones generan un 0, y solo una combinación genera un 1. La compuerta AND se encuentra asociada a una operación de producto binario. • Operación OR: toma dos valores de entrada. Si por lo menos uno de los valores de entrada es 1, el valor del resultado es 1. Nuevamente, hay cuatro combinaciones de valores de entrada. Esta vez tres combinaciones generan un resultado de 1 y la cuarta se encarga de generar un resultado de 0. La compuerta OR se encuentra asociada a una operación de suma binaria. • Operación NOT: la regla de lógica que sigue la operación de inversión es que cualquiera sea la entrada, el resultado será lo opuesto. La operación AND suele ser muy empleada en este ámbito, sobre todo a la hora de trabajar con subredes. Más adelante, en este Apéndice, vamos a describir el proceso de obtención de una dirección de red principal mediante el uso de la operación AND. Factor 1 (Fila1) Factor 2 (Fila2) Producto & 0 0 0 * 0 1 0 * 1 0 0 * 1 1 1 * Figura 4. La compuerta AND se encuentra asociada a la operación de producto binario, dada una tabla de verdad.

- 8. APÉNDICE B. SUBNETTING Y VLSM 8 www.redusers.com Actualmente, existen dos operaciones de networking que hacen uso de lógica booleana, las cuales se describen a continuación: • Operación por máscara de subred: las operaciones de máscara brindan una manera de filtrar direcciones IP. Actualmente una máscara de red, aunque se encuentra definida por default para cada clase comercial de IP, puede llegar a cambiar al momento de dividir una red en porciones más pequeñas o subredes. • Operación por máscara de wilcard: la máscara de wildcard es un registro de 32 bits de longitud que, aplicado a una dirección IPv4, permite definir qué bits son relevantes para la ejecución de una determinada acción y cuáles no deben ser considerados o tomados en cuenta. Consiste en la operación inversa de una máscara de red. Para su cálculo debemos utilizar la máscara de red como base, de allí debemos partir para restar a esta el valor máximo de direccionamiento IPv4 para cada octeto: 255.255.255.255. En una máscara de wildcard, los bits significativos se señalan con 0; en cambio, los bits no significativos se marcan con 1. Valor máximo por octeto 255.255.255.255 Máscara de red 255.255.255.252 0.0.0.3 Reste la máscara de subred Máscara wilcard ____________________ _ Figura 5. Para la obtención de una wilcard podemos utilizar una resta aritmética. Las NIC o tarjetas de interfaz de red son dispositivos de hardware que cuentan con una base de datos de todas las direcciones IP que pueden asignarse a un equipo. Cuando se determina un modo de asignación dinámica, las NIC comienzan a buscar una dirección disponible para el equipo en cuestión. Actualmente se desarrollan NIC para prácticamente cualquier dispositivo. NETWORK INTERFACE CARD

- 9. ROUTERS Y SWITCHES CISCO 9 www.redusers.com En la siguiente tabla se muestra un ejemplo de los valores obtenidos para el campo wilcard, proporcionado por una máscara de red. Tabla 3. Operaciones para obtener una wilcard. TABLA 3: CÁLCULO DE UNA WILCARD ▼ ▼ DIRECCIÓN IP ▼ ▼ 192 ▼ ▼ 168 ▼ ▼ 2 ▼ ▼ 0 En binarios 11000000 10101000 00000010 00000000 Máscara red 11111111 11111111 11111111 00000000 Wilcard 00000000 00000000 00000000 11111111 Resultado 8 bits 8 bits 8 bits 0 bits Tabla 4. Cálculo de wilcard en función de la máscara de red. TABLA 4: OBTENCIÓN DE UNA WILCARD DADA LA MÁSCARA DE RED ▼ ▼ MÁSCARA DE RED O SUBRED ▼ ▼ WILCARD 255.255.255.252 0.0.0.3 255.255.255.248 0.0.0.7 255.255.255.240 0.0.0.15 255.255.255.224 0.0.0.31 255.255.255.192 0.0.0.63 255.255.255.128 0.0.0.127 255.255.255.0 0.0.0.255 255.255.254.0 0.0.1.255 255.255.252.0 0.0.3.255 255.255.248.0 0.0.7.255 255.255.240.0 0.0.15.255 255.255.224.0 0.0.31.255

- 10. APÉNDICE B. SUBNETTING Y VLSM 10 www.redusers.com Direccionamiento IP Para abordar este tema, es necesario definir en primera instancia el término dirección IP (Internet protocol – Protocolo de internet), también conocido como dirección de red. Consiste en un conjunto de números que tienen como objetivo identificar cualquier dispositivo en una red de cómputo. Estas direcciones se encuentran, por lo general, expresadas en sistema métrico decimal, aunque tienen su origen en numeración binaria. Una dirección IP tradicional tiene un total de 32 bits agrupados en 4 octetos (conjunto de 8 bits) separados por un punto decimal. Ejemplo de dirección IP 113 . 149 . 59 . 152 0 1 1 1 0 0 0 1 1 0 0 1 0 1 0 1 0 0 1 1 1 0 1 1 1 0 0 1 1 0 0 0 32 bits Decimal 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 Figura 6. Las direcciones IP de 32 bits se encuentran constituidas por 4 octetos. Cuando se asignan direcciones IP a los dispositivos finales, algunos de los bits situados a la izquierda del número IP de 32 bits representan una red. La cantidad de bits designados depende de la clase de dirección (A, B, C, D, E). Los bits restantes en la dirección IP de 32 bits identifican un dispositivo ubicado en la red. El dispositivo final (end device) a menudo se denomina host. Por lo tanto, la dirección IP de una PC, por ejemplo, está formada por una parte de red y otra de host. El sistema Hex es también conocido como sistema hexadecimal. Este consiste básicamente en un siste- ma de numeración que emplea 16 símbolos. Su uso actual se encuentra muy vinculado a la informática y en especial a las redes de cómputo. Por ejemplo, las redes IPv6 hacen uso regular del sistema hexadeci- mal para lograr la expresión de su direccionamiento IP. SISTEMA HEX

- 11. ROUTERS Y SWITCHES CISCO 11 www.redusers.com Clase A Clase B Bits Dirección de red Octeto 1 1 8 9 32 Bits 1 16 17 32 0 10 Dirección de host Octeto 2 Octeto 3 Octeto 4 Dirección de red Octeto 1 Dirección de host Octeto 2 Octeto 3 Octeto 4 Clase C Bits 1 24 25 32 110 Dirección de red Octeto 1 Dirección de host Octeto 2 Octeto 3 Octeto 4 Figura 7. Una dirección IP de 32 bits se divide en la porción de red y la porción de host, según su clase. Actualmente cualquier dispositivo partícipe en una red debe contar con una dirección IP para ser identificado en el entorno. Los routers y los switches administrables soportan, a menudo, dispositivos finales que se conectan a través de sus puertos físicos. Algunos ejemplos de end devices pueden ser: equipos portátiles y dispositivos móviles (notebooks, desktop, ultrabooks, tabletas electrónicas, celulares), teléfonos IP (VoIP), impresoras, servidores, copiadoras, multifuncionales, proyectores de imagen, pizarrones electrónicos y cámaras. Actualmente los podemos encontrar prácticamente en cualquier área de trabajo como el hogar, la oficina

- 12. APÉNDICE B. SUBNETTING Y VLSM 12 www.redusers.com (Pymes), los colegios, las instituciones gubernamentales, los centros de diversión, tiendas departamentales, plazas comerciales, etcétera. WLAN Casa/oficina Servidores Estudiantes Movilidad Salas multimedia WAN ISP Email e internet Facultades WLAN Campus IT Dispositivos de seguridad Laboratorios de investigación Figura 8. Actualmente podemos encontrar una gran variedad de dispositivos finales conectados en diversas áreas de trabajo.

- 13. ROUTERS Y SWITCHES CISCO 13 www.redusers.com Para conseguir la comunicación entre los diferentes dispositivos conectados en red, debemos emplear uno o más protocolos, los cuales son definidos como un estándar de comunicación. El más utilizado es sin duda el protocolo de control de transferencia o TCP/IP (Transfer Control Protocol / IP). Actualmente existen dos versiones estándar de direccionamiento IP: IP versión 4 (IPv4) e IP versión 6 (IPv6). Las direcciones de 32 bits se encuentran integradas de manera específica en la versión 4. Figura 9. Cualquier dispositivo actual soporta direccionamientos IPv4 e IPv6. En la actualidad cualquier dispositivo de red integra una interfaz de usuario que facilita la configuración de direccionamiento para efectos de comunicación en una red. Estas interfaces pueden estar integradas en el propio sistema operativo del equipo, o ser invocadas desde algún navegador web. Algunos equipos como las PC o algunos tipos de router (por ejemplo WI-FI, entre otros) incorporan interfaces gráficas de usuario (GUI – Graphic User Interface) para efectuar dichas configuraciones; mientras que otros, como el caso particular de los routers administrables, nos ofrecen una interfaz de línea de comandos (CLI – Command Line Interface).

- 14. APÉNDICE B. SUBNETTING Y VLSM 14 www.redusers.com Figura 10. Dispositivos como los routers WI-FI cuentan con una GUI que nos permite la asignación de direcciones IP. Clases de direcciones IP Las direcciones IP se agrupan generalmente en cinco clases: A, B, C, D y E, aunque las tres primeras son las más utilizadas comercialmente. Las direcciones de clase A, por lo general, se emplean para redes grandes; mientras que las de clase B son empleadas en redes medianas, dejando la clase C para redes pequeñas. Debemos saber que cada clase se encarga de agrupar un conjunto de direcciones IP válidas para su uso, lo cual depende en forma íntegra del tamaño de la red implementada. Seguramente muchos nos estemos preguntando sobre el origen del número 1024, el cual frecuente- mente es utilizado por las expresiones binarias, conversiones y demás. Este número proviene de elevar el número 2 (base 2, el cual suele expresar un valor binario de 0 o 1) a la décima potencia (2^10). Este último valor proviene del 10 decimal. ORIGEN DEL NÚMERO MISTERIOSO

- 15. ROUTERS Y SWITCHES CISCO 15 www.redusers.com Actualmente existe otra expresión numérica muy similar a la dirección IP, la cual se encuentra íntimamente asociada con las clases de direcciones IP: se trata de la máscara de red. A menudo la máscara de red cumple con el fin de identificar la clase de dirección IP empleada para el direccionamiento, la cual también se encuentra vinculada con la porción de red o host correspondiente a la dirección IP. Debemos saber que una máscara de red siempre estará conformada por unos hasta que se identifique la dirección de red y luego estará formada por ceros desde ese punto hasta el extremo derecho de la máscara. Los bits de la máscara de red que son ceros identifican al dispositivo final o host en esa red. Vamos a analizar algunos ejemplos de máscaras de red. Esta sucesión es un claro ejemplo de máscara de red: 11111111.000 00000.00000000.00000000, está escrita en notación decimal separada por puntos, que representa el equivalente a 255.0.0.0. Tabla 5. Rangos en las clases de direcciones IP-CISCO. TABLA 5: CLASES DE DIRECCIONES IP Y RANGOS ▼ ▼ CLASE DE DIRECCIÓN ▼ ▼ INTERVALO DEL 1ER. OCTETO ▼ ▼ BITS DEL PRIMER OCTETO (LOS SOMBREADOS NO SE MODIFICAN) ▼ ▼ PARTE DE LA IP RED (R) Y HOST (H) ▼ ▼ MÁSCARA DE RED ▼ ▼ CANTIDAD DE REDES Y HOST POR RED A 1-126 00000000-01111111 R.H.H.H 255.0.0.0 128 redes y 16, 777, 214 host B 128-191 10000000-10111111 R. R.H.H 255.255.0.0 16, 384 redes y 65, 534 host C 192-223 11000000-11011111 R. R. R.H 255. 255.255.0 2, 097, 150 y 254 host D 224-239 11100000-11101111 NA (Multicast) E 240-255 11110000-11111111 NA (experi- mental) LA MÁSCARA DE RED SE ENCUENTRA ASOCIADA A LAS CLASES DE DIRECCIONES IP

- 16. APÉNDICE B. SUBNETTING Y VLSM 16 www.redusers.com En este primer ejemplo, los primeros ocho bits desde la izquierda (los unos) representan la parte de red de la dirección y los últimos 24 bits (los ceros) representan la parte de host de la dirección. Otro ejemplo: 11111111.11111111.00000000.00000000, es una expresión escrita en notación binaria, cuyo equivalente es: 255.255.0.0 en decimal. En este segundo ejemplo, los primeros 16 bits representan la parte de red de la dirección y los últimos 16 bits representan la parte de host de la dirección. Un ejemplo más: la conversión de la dirección IP 10.34.23.134 en números binarios daría como resultado lo siguiente: 00001010.00100010.00010111.10000110. Clase A 255 . 0 . 0 . 0 11111111 . 00000000 . 00000000 . 00000000 Clase B 255 . 255 . 0 . 0 11111111 . 11111111 . 00000000 . 00000000 Clase C 255 . 255 . 255 . 0 11111111 . 11111111 . 11111111 . 00000000 Figura 11. La presente figura muestra las máscaras de red por default en función de las clases de direcciones IP. Al estar trabajando con direcciones IP, en ocasiones, se hace necesario el empleo de algunas operaciones como el caso de la operación AND booleana, la cual tiene como finalidad obtener una dirección que represente la red. Para la obtención de este valor es indispensable contar con una dirección IP y una máscara de red. Para comprender este contexto, veamos el siguiente ejemplo: Dada la siguiente dirección IP 10.34.23.134 y la máscara de red 255.0.0.0, obtener la dirección que represente a nuestra red. El proceso para la obtención de una dirección de red a través de la operación AND se describe en el siguiente Paso a paso:

- 17. ROUTERS Y SWITCHES CISCO 17 www.redusers.com PAP: OBTENER UNA DIRECCIÓN DE RED 01 A principio de cuentas debe tener a la mano la dirección IP, la cual debe convertir a números binarios. Note que a dicho registro se ha asignado el nombre Fila 1, que va a representar el primer factor (Factor 1) de la operación AND. Recuerde que dicha operación debe asociarse a un producto binario. 02 Posteriormente, coloque la dirección de máscara de red por debajo de la IP antes generada.Trate de convertir dicha dirección a una expresión binaria válida y nombre la fila como: Fila 2. Este último registro representa el Factor 2 que le permitirá completar el producto asociado a la operación AND. IP Decimal 10 34 23 134 IP base 2 Fila1: 00001010 00100010 00010111 10000110 IP Decimal 10 34 23 134 IP base 2 Fila1: 00001010 00100010 00010111 10000110 Máscara decimal 255 0 0 0 base 2 Fila1: 11111111 00000000 00000000 00000000

- 18. APÉNDICE B. SUBNETTING Y VLSM 18 www.redusers.com 03 Note que una vez acomodados dichos datos, puede comenzar a efectuar la operación del producto binario. Recuerde que para obtener un resultado adecuado debe respetar la tabla de verdad de la compuerta AND. IP Producto en base 2 Producto en decimal Fila1: F1 0 0 1 1 & * * * * F2 0 1 0 1 P 0 0 0 1 00001010 00100010 00010111 10000110 Fila2: 11111111 00000000 00000000 00000000 00001010 00100010 00010111 10000110 11111111 00000000 00000000 00000000 En el Paso a paso que vimos hasta aquí hemos aprendido el procedimiento adecuado para obtener una dirección IP, haciendo uso de la operación AND. Es importante tener en cuenta que el producto que obtendremos (después de realizar la operación AND) dependerá básicamente de la máscara de red que hayamos utilizado, a su vez, esta máscara de red se encuentra en función de la clase de dirección IP correspondiente. EL PRODUCTO QUE OBTENGAMOS DEPENDERÁ DE LA MÁSCARA DE RED UTILIZADA Una máscara de subred posee cuatro octetos, pero a diferencia de la dirección IP, solo existen algunos números que pueden ser usados en la máscara. Los números que se pueden usar son: 255, 254, 252, 248, 240, 224, 192, 128 y 0, por ejemplo 255.0.0.0 o 255.255.128.0. MÁSCARA DE SUBRED

- 19. ROUTERS Y SWITCHES CISCO 19 www.redusers.com Porción de Red Porción de Host Clase A 00001010 . 00000001 . 11101001 . 10011100 Dirección IP 11111111 . 00000000 . 00000000 . 00000000 Máscara de red 00001010 . 00000000 . 00000000 . 00000000 10 . 1 . 233 . 156 / 8 Nº de subred AND Porción de Red Porción de Host Clase B 10000100 . 00010010 . 00000011 . 01100100 Dirección IP 11111111 . 11111111 . 00000000 . 00000000 Máscara de red 10000100 . 00010010 . 00000000 . 00000000 132 . 18 . 0 . 0 / 16 Nº de subred AND Porción de Red Porción de Host Clase C 01100101 . 00101111 . 00010000 . 00110001 Dirección IP 11111111 . 11111111 . 11111111 . 11100000 Máscara de red 01100101 . 00101111 . 00010000 . 00100000 101 . 47 . 16 . 49 / 27 Nº de subred AND Figura 12. Esquema que muestra el empleo de la operación AND sobre una dirección IP clase A, B y C. IP reservadas, privadas y públicas Ciertas direcciones IP de host son reservadas y no pueden asignarse a dispositivos de la red. Estas direcciones de host reservadas incluyen: • Dirección de red: se utiliza a menudo para identificar la red en sí. • Dirección de broadcast: es empleada para realizar el broadcast de paquetes hacia todos los dispositivos de una red. Para enviar información a todos los dispositivos de la red, generalmente se necesita una dirección de broadcast que se produce

- 20. APÉNDICE B. SUBNETTING Y VLSM 20 www.redusers.com cuando un equipo envía datos a todos los dispositivos de una red. Para asegurar que todos los demás dispositivos de una red procesen el broadcast, el transmisor debe utilizar una dirección IP destino que ellos puedan reconocer y procesar. Las direcciones IP de broadcast terminan en unos binarios en toda la parte de la dirección que corresponde al host. Dirección de subred 11000000 . 10101000 . 00000001 . 00000000 192 . 168 . 1 . 0 Dirección de broadcast 11000000 . 10101000 . 00000001 . 192 . 168 . 1 . 11111111 255 Figura 13. Las direcciones de broadcast, a menudo, terminan en unos binarios. Las direcciones IP no deben repetirse en ninguna red pública o interna (sea entidad gubernamental, escuelas, oficinas, etcétera), pues recordemos que las direcciones IP públicas (direcciones de internet) son exclusivas, esto significa que dos máquinas que se conectan a una red pública nunca pueden tener la misma dirección IP porque las direcciones IP públicas son globales y están estandarizadas. Todo equipo que se conecte a internet posee la capacidad de versatilidad. Actualmente se pueden obtener direcciones IP públicas mediante un proveedor de servicios de internet (ISP) o un registro, aunque a un cierto costo. Desde la página: www.jodies.de/ipcalc podemos descargar una interesante calculadora de subredes, la cual nos permite calcular datos como: la máscara de red, wilcard, clase de IP, dirección de broadcast y el número mínimo o máximo de host con solo introducir una dirección IP. El recurso es online, aunque el único inconveniente es que el portal está en inglés. CALCULADORA DE SUBREDES

- 21. ROUTERS Y SWITCHES CISCO 21 www.redusers.com Cuando nos vemos inmersos en la tarea de colocación de direcciones IP, debemos tomar ciertas precauciones con el fin de evitar problemas, pues su duplicación puede causar inestabilidad en internet, bajo desempeño de la red, emisión de notificaciones y retardos en la señal. Sitio A Sitio B Sitio C Sitio D 207.21.24.0/27 10.0.0.4/30 10.0.0.8/30 10.0.0.12/30 207.21.24.96/27 207.21.24.32/27 207.21.24.64/27 Internet Figura 14. Evitar la duplicidad de direcciones IP garantiza una red en óptimas condiciones. Seguramente muchos nos hayamos realizado la siguiente pregunta: ¿existe acaso algún organismo o entidad que se encargue de la regulación de direcciones IP en el mundo? Efectivamente contamos con una organización encargada de abastecernos de direcciones IP para el uso exclusivo de conexión. La Agencia de asignación de números de internet o IANA es la encargada de administrar, cuidadosamente, la provisión restante de las direcciones IP para garantizar que no se genere una repetición de direcciones utilizadas de forma pública. Con el rápido crecimiento de internet, las direcciones IP públicas comenzaron a escasear. Se desarrollaron nuevos esquemas de direccionamiento, tales como el enrutamiento entre dominios sin clase (CIDR) y el IPv6, para ayudar a resolver este problema. Las direcciones IP privadas son otra solución al problema del inminente agotamiento de las direcciones IP públicas. Como ya se ha mencionado, las redes públicas requieren que los hosts tengan IANA SE ENCARGA DE ADMINISTRAR LA PROVISIÓN RESTANTE DE DIRECCIONES IP PÚBLICAS

- 22. APÉNDICE B. SUBNETTING Y VLSM 22 www.redusers.com direcciones IP únicas. Sin embargo, las redes privadas que no están conectadas a internet pueden utilizar cualquier dirección de host, siempre que cada host dentro de la red privada sea exclusivo. Existen muchas redes privadas junto con las redes públicas. Sin embargo, no es recomendable que una red privada utilice una dirección cualquiera debido a que, con el tiempo, dicha red podría conectarse a internet. El RFC 1918 asigna tres bloques de la dirección IP para uso interno y privado. Actualmente existen dos modos de asignación de direcciones IP (las cuales pueden ser asignadas a cualquier equipo IP): modo de asignación estática y modo de asignación dinámica. La primera es altamente recomendada para administrar redes pequeñas, en cambio la asignación dinámica o automática es empleada comúnmente para redes muy grandes. Recordemos que el abastecimiento de direcciones IP que maneja nuestra PC, por ejemplo, depende de la NIC (Network Interface Card - Tarjeta de Interfaz de Red) instalada en el equipo. Para tener un acercamiento con estos datos, recomendamos abrir las propiedades de la conexión de área local de nuestro equipo. Tabla 6. Direcciones IP que han sido asignadas por RFC 1918. TABLA 6. BLOQUES DE DIRECCIONES IP ASIGNADOS POR RFC 1918 ▼ ▼ CLASE DE IP ▼ ▼ RANGO DE DIRECCIONES PRIVADAS Clase A 10.0.0.0 a 10.255.255.255 Clase B 172.16.0.0 a 172.31.255.255 Clase C 192.168.0.0 a 192.168.255.255 La multidifusión o simplemente denominada multicast consiste en un servicio de red en el cual un único flujo de datos, proveniente de una determinada fuente, puede ser enviado simultáneamente para diversos destinatarios. El multicast es dirigido para aplicaciones del tipo uno para varios y varios para varios, ofreciendo ventajas principalmente en aplicaciones multimedia compartidas. MULTICAST

- 23. ROUTERS Y SWITCHES CISCO 23 www.redusers.com Verificación del direccionamiento Para conocer los datos de direccionamiento de una PC, por ejemplo, necesitamos abrir una ventana de comandos y escribir el comando ip config y enseguida teclear ENTER. Esto nos arrojará directamente datos como la dirección IP, máscara de red, DNS, etcétera. Figura 15. Desde el símbolo de sistema de nuestra PC podemos verificar los datos de direccionamiento para su conexión a la red. Para el caso de algunos dispositivos CISCO como el router y el switch (que desde luego hacen uso de direcciones IP y máscara de red para ubicarse en el entorno), debemos entrar a la CLI del dispositivo, en el que teclearemos el comando show interfaces. Recordemos que en estos casos las direcciones IP son asignadas para cada interfaz utilizada en el equipo. Para efectuar las configuraciones en un router, debemos colocar las órdenes: ip address [dirección IP_interfaz | máscara de red]. Finalmente deben darse de alta los datos de la interfaz con la orden no shutdown. Consideremos que si el usuario desea poner en práctica este conocimiento, pero de manera manual, puede hacer uso del asistente que nos proporciona la utilería Packet Tracer de la empresa CISCO. LAS DIRECCIONES IP SON ASIGNADAS PARA CADA UNA DE LAS INTERFACES DEL EQUIPO

- 24. APÉNDICE B. SUBNETTING Y VLSM 24 www.redusers.com Figura 16. La interfaz gráfica de Packet Tracer nos permite configurar la dirección IP de algún dispositivo de red en particular. Técnica de subnetting La división de una red completa en redes de menor tamaño (subredes) se conoce como subneteo o subnetting. El subneteo se define como un método utilizado para administrar las direcciones IP. Esta división, por lo general, evita el completo agotamiento de las direcciones IP y ofrece mayor seguridad en la red. Debemos saber que como administradores de sistemas, es importante comprender que la división en subredes constituye un medio para dividir e identificar las redes individuales en toda la red local, aunque no siempre es necesario Broadcast es a menudo conocido como dominio de broadcast. Es definido como un segmento lógico que se encuentra en una red de computadoras. El broadcast se encarga de enviar información a todos los dispositivos que se encuentran conectados a la misma red. Las redes por lo general emplean una dirección de 32 bits reservada para el dominio de broadcast. BROADCAST

- 25. ROUTERS Y SWITCHES CISCO 25 www.redusers.com subdividir una red pequeña. Sin embargo, cuando nos encontramos con redes grandes a muy grandes, la división en subredes se presenta como necesaria (en estos casos, por ejemplo, podemos determinar una subred para cada departamento de una empresa). Para poder dividir una red en subredes debemos utilizar también una máscara, esta vez definida como máscara de subred. Router A Router B Administración 1 Logística 1 Sistemas Web Server S O S O S 1 S 1 S 1 S o E O E O E O E O E 1 Red 172.16.0.0 Subred 137 Administración Subred 157 Sistemas Figura 17. La división de una red en subredes permite una correcta y completa administración de direcciones IP. Introducción a las subredes Al estar trabajando con direcciones IP, resulta importante conocer tanto el número de subredes como de host que se requerirán en cada red de trabajo. Con el empleo del método para la creación de subredes, la red a menudo no se limita a las máscaras de red por defecto (clases A, B, C), por lo que ofrece una mayor flexibilidad en el diseño de dicha red.

- 26. APÉNDICE B. SUBNETTING Y VLSM 26 www.redusers.com Las direcciones de subredes incluyen la porción de red más el campo de subred y el campo de host. Dichos campos se crean a partir de la porción de host original de la red entera. La capacidad para decidir cómo se divide la porción de host original en los nuevos campos de subred y de host ofrece al administrador de red tanto flexibilidad como versatilidad en el direccionamiento. Para crear una dirección de subred, deben solicitarse prestados un conjunto de bits del campo de host y posteriormente designarlos como campo de subred. El número mínimo de bits que se puede pedir es de dos. Cuando se desea crear una subred, donde se solicita un solo bit, el número de la red suele ser red .0. El número de broadcast entonces sería la red .255. El número máximo de bits que se puede pedir prestado puede ser cualquier número que deje por lo menos 2 bits restantes para el número de host. Las notaciones de subnetting nos van a servir de mucho, sobre todo a la hora de comenzar a emplear los cálculos para la generación de máscaras de red de longitud variable, que analizaremos en el tema: Técnica VLSM. En este punto es importante no perder de vista la notación en decimal ni tampoco en binario. Tabla 7. Notaciones de subnetting para cálculos sobre clases A, B y C. TABLA 7: NOTACIONES DE SUBNETTING ▼ ▼ NOTACIÓN DECIMAL (1ER. OCTETO) ▼ ▼ Nº DE SUBREDES ▼ ▼ NÚMERO DE HOST DE CLASE A POR SUBRED ▼ ▼ NÚMERO DE HOST DE CLASE B POR SUBRED ▼ ▼ NÚMERO DE HOST DE CLASE C POR SUBRED .192 2 4, 194, 302 16, 382 62 .224 6 2, 097, 150 8, 190 30 .240 14 1, 048, 574 4, 084 14 .248 30 524, 286 2, 046 6 .252 62 262, 242 1, 022 2 .254 126 131, 070 510 - .255 254 65, 534 254 -

- 27. ROUTERS Y SWITCHES CISCO 27 www.redusers.com Subredes y hosts por subred Para efectuar el cálculo de la cantidad de subredes vamos a utilizar la siguiente fórmula: 2 a la n, donde n es el número de bits que se solicitan prestados a la porción de host. Para efectuar el cálculo de la cantidad de host por subred empleamos la fórmula siguiente: 2 a la m - 2, donde m representa el número de bits disponibles en la porción de host. Pero recordemos además que toda subred debe contener tanto su propia dirección de red como de broadcast, es por ello que se deben restar dos bits. Originalmente la fórmula para obtener la cantidad de subredes era 2 a la n - 2, donde n es el número de bits prestados a la porción de host y - 2 porque la primera subred (subred cero) y la última subred (subred de broadcast) no eran utilizables ya que contenían la dirección de red y broadcast, respectivamente. En la actualidad, para obtener la cantidad de subredes se utiliza y se enseña con la fórmula 2 a la n, lo cual permite utilizar tanto la subred cero como la subred de broadcast para ser posteriormente asignadas. El empleo del método para subnetear nos ofrece un panorama bastante interesante y sencillo, el cual tiene como fin simplificar el aprendizaje de las VLSM (máscaras de subred de longitud variable), las cuales se verán al final de este Apéndice. Debemos considerar que para lograr la obtención de una subred, dada una dirección IP, es necesario conocer en primera instancia la clase a la que pertenece dicha dirección y posteriormente el número de subredes que se desean obtener. Subnetting de clase A Dada la dirección IP clase A 10.0.0.0/8 para una red, se nos pide que mediante subnetting obtengamos 7 subredes. Este es un caso típico que en cualquier momento se nos puede presentar. El presente proceso ilustra la ejecución de las siguientes tareas: • Adaptación de la máscara de red por defecto a nuestras subredes. • Obtención de un rango válido de subredes. En el siguiente Paso a paso se describe el proceso de subnetting de una red de clase A partiendo del planteamiento anterior:

- 28. APÉNDICE B. SUBNETTING Y VLSM 28 www.redusers.com PAP: SUBNETTING DE UNA RED DE CLASE A 01 Primeramente debe determinar la máscara por defecto que le corresponde a la clase de dirección empleada. En este caso, si desea utilizar la red 10.0.0.0/8, deberá emplear la máscara 255.0.0.0. Analice el número de bits correspondientes a la porción de red y los correspondientes a la porción de host. 02 Posteriormente, haga uso de la fórmula 2 a la n para hacer la adaptación de la máscara de red por defecto a la subred. En este caso particular 2 a la n = 7 (o mayor) ya que se le ha solicitado la generación de 7 subredes. 11111111 Porción de Red Porción de Host 255 . 0 . 0 . 0 00000000 00000000 00000000 = /8 2N Redes Máscara Binario Máscara Decimal 21 2 11111111 . 10000000 . 00000000 . 00000000 255 . 128 . 0 . 0 22 4 11111111 . 11000000 . 00000000 . 00000000 255 . 192. 0 . 0 23 8 11111111 . 11100000 . 00000000 . 00000000 255 . 224. 0 . 0 24 16 11111111 . 11110000 . 00000000 . 00000000 255 . 240. 0 . 0 25 32 11111111 . 11111000 . 00000000 . 00000000 255 . 248. 0 . 0 26 64 11111111 . 11111100 . 00000000 . 00000000 255 . 252. 0 . 0 27 128 11111111 . 11111110 . 00000000 . 00000000 255 . 254. 0 . 0

- 29. ROUTERS Y SWITCHES CISCO 29 www.redusers.com 03 Una vez hecho lo anterior, debe comenzar a extraer los 3 bits de la porción de host para hacer 7 subredes o más, pues el total de subredes útiles va a ser de 8. Esto quiere decir que va a quedar 1 para uso futuro. Tome la máscara clase A por defecto y agregue los 3 bits extraídos a la porción de host reemplazándolos por 1. Note que con esto se obtiene la máscara 255.224.0.0, la cual será utilizada para todas sus respectivas subredes y host. 04 Ahora obtenga el rango de subredes correspondientes. Para ello necesitará trabajar únicamente con la dirección IP de la red, en este caso 10.0.0.0. Para esto debe modificar el mismo octeto de bits (el segundo) que modificó con anterioridad en la máscara de red pero esta vez en la dirección IP . Para obtener el rango, existen diversas formas, aunque puede proceder a restarle a 256 el número de la máscara de red adaptada. En este caso sería: 256 – 224 = 32, entonces 32 va a ser el rango entre cada subred. 11111111 Porción de Red Porción de Host 255 . 224 . 0 . 0 32 64 128 224 00000000 00000000 = /11 11100000 00001010 Porción de Red Porción de Host 10 . 0 . 0 . 0 Subredes 00000000 00000000 00000000

- 30. APÉNDICE B. SUBNETTING Y VLSM 30 www.redusers.com 05 Ahora si desea calcular el número de host por subred debe aplicar la fórmula 2 a la m - 2, donde m es el número de bits 0 disponibles en la porción de host de la dirección IP de la red. Recuerde restar los 2 bits correspondientes a la dirección de red y dirección de broadcast. En este caso sería: 2 a la 21 - 2 = 2, 097, 250 host utilizables por subred. 00001010 Porción de Red Porción de Host 10 . 0 . 0 . 0 Hosts 21bits 00000000 00000000 00000000 Subnetting de clase B A continuación nos encargaremos de describir el mismo procedimiento que aprendimos hasta aquí, pero en esta ocasión lo aplicaremos a una dirección de clase B. Para tales efectos, partamos del ejemplo que mencionamos a continuación: Dada la red clase B 132.18.0.0/16 se nos pide que mediante la técnica de subnetting obtengamos un mínimo de 50 subredes y 1000 hosts por subred. Este proceso ilustra la ejecución de las siguientes tareas: • Adaptación de la máscara de red por defecto a nuestras subredes. • Obtención del rango de subredes. • Obtención de la cantidad de hosts por subred. Analicemos posteriormente el siguiente Paso a paso: MEDIANTE EL PROCEDIMIENTO REALIZAREMOS UN SUBNETTING DE CLASE B

- 31. ROUTERS Y SWITCHES CISCO 31 www.redusers.com PAP: SUBNETTING DE UNA RED CLASE B 01 Determine en primer lugar la máscara por defecto que le corresponde a la clase de dirección empleada. En este caso, si desea utilizar la red 132.18.0.0/16, deberá emplear la máscara 255.255.0.0. Analice el número de bits correspondientes a la porción de red y los correspondientes a la porción de host. 02 Después haga uso de la fórmula 2 a la n para hacer la adaptación de la máscara de red por defecto a la subred. En este caso particular 2 a la n = 50 (o mayor) ya que se le ha solicitado la generación de 50 subredes. Red Host 255.255.0.0 = 11111111.11111111.00000000.00000000 = /16 2N - 2 22 - 2 23 - 2 24 - 2 25 - 2 26 - 2 27 - 2 28 - 2 Redes Máscara Binario Máscara Decimal 2 11111111 . 11111111 . 11000000 . 00000000 255 . 255 . 192 . 0 6 11111111 . 11111111 . 11100000 . 00000000 255 . 255 . 224 . 0 14 11111111 . 11111111 . 11110000 . 00000000 255 . 255 . 240 . 0 30 11111111 . 11111111 . 11111000 . 00000000 255 . 255 . 248 . 0 62 11111111 . 11111111 . 11111100 . 00000000 255 . 255 . 252 . 0 126 11111111 . 11111111 . 11111110 . 00000000 255 . 255 . 254 . 0 254 11111111 . 11111111 . 11111111 . 00000000 255 . 255 . 255 . 0 29 - 2 510 11111111 . 11111111 . 11111111 . 10000000 255 . 255 . 255. 128 210 - 2 1022 11111111 . 11111111 . 11111111 . 11000000 255 . 255 . 255. 192

- 32. APÉNDICE B. SUBNETTING Y VLSM 32 www.redusers.com 03 Según el cálculo antes realizado, debe comenzar a extraer los 6 bits correspondientes a la porción de host para hacer 50 subredes o más, pues el total de subredes útiles va a ser de 64. Esto quiere decir que van a quedar 14 para su uso futuro. Por tanto a la máscara de clase B debe agregar los 6 bits extraídos reemplazándolos por 1. Note que con esto se obtiene la máscara 255.255.252.0, la cual será utilizada para todas sus respectivas subredes y host. 04 En teoría, debería proceder con el cálculo de la cantidad de host por subred.Aunque de antemano se sabe que cuenta con 1000 host por subred. Pues así lo postula el ejercicio.Ahora, para verificar que sea posible obtenerlos con la nueva máscara, utilice la fórmula 2 a la m - 2. En este caso sería: 2 a la 10 - 2 = 1022 host utilizables por subred. Los 10 bits 0 de la porción de host pueden ser modificables en el futuro. 4 8 16 32 64 128 252 Red Host 255.255.252.0 = 11111111.11111111.11111100.00000000 = /22 10000100 Porción de Red Porción de Host 132 . 18 . 0 . 0 Hosts 10 bits 00000000 00010010 00000000

- 33. ROUTERS Y SWITCHES CISCO 33 www.redusers.com 05 Obtenga el rango de subredes, trabaje con la porción de red de la dirección IP , con la parte que modificó en la máscara de red pero esta vez en la dirección IP . 06 Para obtener el rango, reste a 256 el número de la máscara de red adaptada. Sería: 256 – 252 = 4, entonces 4 es el rango entre cada subred. 10000100 Porción de Red Porción de Host 132 . 18 . 0 . 0 Suberdes 00000000 00010010 00000000 Nº de Subred 132.18.0.0 132.18.4.0 132.18.8.0 132.18.12.0 132.18.16.0 132.18.20.0 132.18.24.0 132.18.28.0 132.18.32.0 132.18.36.0 132.18.236.0 132.18.240.0 132.18.244.0 132.18.248.0 132.18.252.0 132.18.3.255 132.18.7.255 132.18.11.255 132.18.15.255 132.18.19.255 132.18.23.255 132.18.27.255 132.18.31.255 132.18.35.255 132.18.39.255 132.18.239.255 132.18.243.255 132.18.247.255 132.18.251.255 132.18.255.255 1 2 3 4 5 6 7 8 9 10 60 61 62 63 64 Hosts asignables por Subred 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 1.022 ... Rango IP* Desde Hasta

- 34. APÉNDICE B. SUBNETTING Y VLSM 34 www.redusers.com Como pudimos apreciar, el método de subnetting es muy sencillo, aunque por lo regular implica concentración, destreza y mucha práctica. En los ejercicios anteriores hemos ilustrado dicho proceso tanto para clase A como clase B. Para el caso de la clase C, debe seguirse el mismo principio. En el siguiente tema del Apéndice, analizaremos la técnica de VLSM. Técnica de VLSM VLSM (Variable Length Subnet Mask) consiste en una técnica utilizada por dispositivos de networking donde se puede interconectar un grupo de subredes con distintas máscaras. De ahí el nombre máscara de subred de longitud variable. Consiste en un proceso que permite dividir una red o subred en subredes más pequeñas cuyas máscaras son diferentes según se adapten a las necesidades de host por subred. Originalmente VLSM nace con el fin de evitar el agotamiento de direcciones IPv4. Debemos tener en cuenta que a menudo nos permite conseguir el aprovechamiento y la optimización del uso de direcciones. Para comprender este contexto, vamos a mostrar un ejemplo: dada la red 192.168.0.0/24, desarrollar un esquema de direccionamiento que cumpla con los siguientes requerimientos, para lo que es necesario utilizar la técnica de VLSM, es decir, optimizar el espacio de direccionamiento tanto como sea posible. En el ejercicio de ejemplo necesitamos obtener lo siguiente: El resumen de ruta CIDR se encarga de reducir la cantidad de rutas que un router debe mantener en sus tablas anunciando y manteniendo una sola dirección que contenga a las demás. Un router de resumen tiene múltiples entradas de redes consecutivas, siendo este el principal factor en el resumen de ruta. RESUMEN DE RUTA CON VLSM VLSM ES UNA TÉCNICA UTILIZADA POR DIVERSOS DISPOSITIVOS DE NETWORKING

- 35. ROUTERS Y SWITCHES CISCO 35 www.redusers.com • Una subred de 20 hosts para ser asignada a la VLAN de profesores. • Una subred de 80 host para ser asignada a la VLAN de estudiantes. • Una subred de 20 host para ser asignada a la VLAN de invitados. • Tres subredes de 2 host, las cuales pueden ser asignadas a los enlaces que están entre routers. En este punto es aconsejable que en primer lugar tratemos de ordenar dichas subredes en orden decreciente: 80, 20, 20 2, 2, 2. Y en ese orden, inicie con las operaciones. PAP: SUBNETTING POR VLSM 01 Determine en primera instancia el número de bits que se van a utilizar en función del número de host (inicie con 80 host). Este proceso implica conocer también el prefijo de subred del primer bloque. Para un mejor soporte tenga presente la máscara de red de dicha dirección. Para 80 host 255 . 255 . 255 . 0 11000000 . 10101000 . 00000000 .0 00000000 128 64 32 16 8 4 2 1 24 bits + 1 bit = /25 27 = 128 - 2 = 126 host máximo 7 bits = 1bit 8 bits 192 . 168 . 0 . 0

- 36. APÉNDICE B. SUBNETTING Y VLSM 36 www.redusers.com 02 Posteriormente trate de determinar la primera dirección de subred, el rango asignable correspondiente y la dirección de broadcast. 03 Ahora proceda a efectuar el mismo proceso para 20 host. Recuerde verificar el número de bits que han de emplearse en función del número de host dado. Obtenga un prefijo de subred válido. Primera dirección de subred Rangos asignables 192.168.0.0 /25 192.168.0.1 . . . 192.168.0.126 /25 . . . /25 Dirección de broadcast 192.168.0.127 /25 Máscara 255.255.255.128 Para 20 host 255 . 255 . 255 . 0 11000000 . 10101000 . 00000000 .000 00000000 128 64 32 16 8 4 2 1 24 bits + 3 bit = /27 25 = 32 - 2 = 30 host máximo 5 bits = 3bit 8 bits 192 . 168 . 0 . 0

- 37. ROUTERS Y SWITCHES CISCO 37 www.redusers.com 04 Determine la primera dirección de subred, el rango asignable y la dirección de broadcast, para la VLAN de profesores y para la VLAN de invitados. 05 Cree tres subredes de 2 host para ser asignadas a los enlaces entre routers. Recuerde que los enlaces entre routers solo necesitan 2 bits (2^2=4). Direccionamiento VLAN Profesores Primera dirección de subred Rangos asignables 192.168.0.128 192.168.0.129 . . . 192.168.0.158 Dirección de broadcast 192.168.0.159 Máscara VLAN Invitados 192.168.0.160 192.168.0.161 . . . 192.168.0.190 192.168.0.191 Prefijo /27 /27 . . . /27 /27 255.255.255.224 192 . 168 . 0 . 0 255 . 255 . 255 . 0 Para 2 host 11000000 . 10101000 . 00000000 .000 00000000 128 64 32 16 8 4 2 1 24 bits + 6 bit = /30 22 = 4 - 2 = 4 host máximo 2 bits = 6bit 8 bits

- 38. APÉNDICE B. SUBNETTING Y VLSM 38 www.redusers.com 06 Finalmente determine la dirección de red, el rango correspondiente y la dirección de broadcast de cada uno de los enlaces existentes. Observe que los rangos de direcciones asignados son continuos y que queda disponible para crecimiento en el futuro. Direccionamiento Enlace 1 Primera dirección de subred Rangos asignables 192.168.0.192 192.168.0.193 . . . 192.168.0.194 Dirección de broadcast 192.168.0.195 Enlace 2 192.168.0.196 192.168.0.197 . . . 192.168.0.198 192.168.0.199 Enlace 3 192.168.0.200 192.168.0.201 . . . 192.168.0.202 192.168.0.203 Prefijo /30 /30 . . . /30 /30 Máscara 255.255.255.252 Esta técnica puede ser aplicada en direcciones de clase A y clase B. Para cada red o subred, la máscara cambia, por lo que hay que tener mucho cuidado cuando efectuamos el proceso de subnetting por VLSM. Red Estudiantes (80) Profesores (20) Invitados (20) Enlace 1 (2) Enlace 2 (2) Enlace 3 (2) Máscara 255.255.255.128 255.255.255.224 255.255.255.224 255.255.255.252 255.255.255.252 255.255.255.252 Figura 18. Las máscaras de red (VLSM) tienen la capacidad de adaptarse a las necesidades de host por subred.

- 39. ROUTERS Y SWITCHES CISCO 39 www.redusers.com En la siguiente tabla, vamos a mostrar los prefijos utilizados para la expresión de las máscaras de subred generadas una vez que se intenta subnetear una red a través de la técnica VLSM. Tabla 8. Prefijos utilizados por VLSM. TABLA 8: PREFIJOS UTILIZADOS EN VLSM ▼ ▼ PREFIJO ▼ ▼ PESO ▼ ▼ CÁLCULO DE HOST ▼ ▼ MÁSCARA DE SUBRED ▼ ▼ WILCARD /30 Avanza 4 2^2 4-2 host 255.255.255.252 0.0.0.3 /29 Avanza 8 2^3 8-2 host 255.255.255.248 0.0.0.7 /28 Avanza 16 2^4 16-2 host 255.255.255.240 0.0.0.15 /27 Avanza 32 2^5 32-2 host 255.255.255.25224 0.0.0.31 /26 Avanza 64 2^6 64-2 host 255.255.255.25192 0.0.0.63 /25 Avanza 128 2^7 128-2 host 255.255.255.25128 0.0.0.127 /24 Avanza 1 2^8 256-2 host 255.255.255.0 0.0.0.255 /23 Avanza 2 2^9 512-2 host 255.255.254.0 0.0.1.255 /22 Avanza 4 2^10 1024-2 host 255.255.252.0 0.0.3.255 /21 Avanza 8 2^11 2048-2 host 255.255.248.0 0.0.7.255 /20 Avanza 16 2^12 4096-2 host 255.255.240.0 0.0.15.255 /19 Avanza 32 2^13 8192-2 host 255.255.224.0 0.0.31.255 Las direcciones MAC (control de acceso al medio) son definidas como un identificador de 48 bits (6 bloques hexadecimales) que corresponde de forma única a una tarjeta o dispositivo de red. Estas son conocidas a menudo como direcciones físicas, y es única para cada dispositivo conectado a la red. Estas direcciones son únicas a nivel mundial, puesto que son escritas directamente, en forma binaria, en el hardware en su momento de fabricación. DIRECCIONES MAC

- 40. APÉNDICE B. SUBNETTING Y VLSM 40 www.redusers.com Direccionamiento IPv4 e IPv6 Anteriormente hemos señalado que una de las principales razones por las que se ha implementado la versión 6 del protocolo IP (IPv6) se debe a causa del limitado y poco escalable mapa de direccionamiento IPv4. Aunque en la actualidad contamos con un mapa de direccionamiento de 32 bits ampliado (VLSM y CIDR), en ocasiones parecería poco eficiente, pues las direcciones son cada vez más demandadas por los usuarios. Las direcciones IPv6 se integran por 128 bits y actúan como identificadores de interfaces individuales. Generalmente se escriben en notación hexadecimal separados por dos puntos. Los campos IPv6 tienen una longitud de 16 bits. Su longitud de prefijo de subred es de 64 bits. Un ejemplo de dirección IPv6 es el siguiente: 2001:0db8:3c4d:0015:0000:0000:1a2f:1a2b Figura 19. En esta imagen se muestra un ejemplo de asignación de una dirección IPv6 desde Windows. Algunas otras características de IPv6 en comparación con IPv4 se muestran en la siguiente Tabla: LAS DIRECCIONES IPV6 ACTÚAN COMO IDENTIFICADORES DE INTERFACES INDIVIDUALES

- 41. ROUTERS Y SWITCHES CISCO 41 www.redusers.com Tabla 9. Comparación entre las características de los protocolos IPV4 e IPV6. Las matemáticas binarias representan, en la actualidad, un recurso indispensable no solo para com- prender la manera en la que se lleva a cabo la comunicación entre los diferentes dispositivos de una red, sino también la forma en la que se asegura la conexión. No olvidemos que el correcto manejo de las con- versiones de sistema métrico decimal a sistema binario, la optimización de máscara wilcard o máscaras de red, la correcta división de una red en subredes y el adecuado cálculo de direcciones para host son aspectos que deben considerarse al momento de decidir administrar una red. RESUMEN TABLA 9: COMPARACIÓN ENTRE IPV4 E IPV6 ▼ ▼ CLASE DE IP ▼ ▼ IPV4 ▼ ▼ IPV6 Origen 1981 1999 Tamaño de las direcciones 32 bits 128 bits Formato de las direcciones Notación en puntos decimales: 192.168.0.10 Notación hexadecimal: 3FFE:F200:0234:AB00:0123:4567:8901 :ABCD Notación de prefijos 192.168.0.10 /24 3FFE:F200:0234::/48 Cantidad de direcciones 2 ^32 = ~4, 294, 201, 113 direcciones 2 ^128 = ~ 340, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000, 000

- 42. APÉNDICE B. SUBNETTING Y VLSM 42 www.redusers.com Actividades Si tiene alguna consulta técnica relacionada con el contenido, puede contactarse con nuestros expertos: profesor@redusers.com PROFESOR EN LÍNEA TEST DE AUTOEVALUACIÓN 1 Defina bit y byte. 2 ¿En qué consiste una máscara de red? 3 Mencione tres operaciones lógicas utilizadas en el ámbito del direccionamiento IP. 4 Mencione las dos operaciones de networking que usan lógica booleana. 5 ¿En qué consiste la operación AND en el esquema de direccionamiento IP? 6 Mencione las clases de direcciones IP existentes y sus rangos. 7 ¿Cuales son los modos de asignación y tipos de direcciones IP? 8 Describa la secuencia para la creación de las wilcard. 9 ¿Cuál es el propósito de la técnica de subnetting? 10 Describa en qué consiste la técnica de VLSM. EJERCICIOS PRÁCTICOS 1 Abra la CLI y muestre su configuración actual con la ayuda de ipconfig. 2 Convierta la siguiente dirección IP a formato binario: 192.168.16.4. 3 Dadas las siguientes direcciones IP, obtenga su máscara de red por default: 172.1.0.12, 10.0.0.3, 192.10.10.1. 4 Dada la siguiente dirección IP: 192.168.1.0/24, obtenga 3 subredes donde: • La oficina A va a tener 20 host. • La oficina B va a tener 10 host. • La oficina C va a tener 26 host.