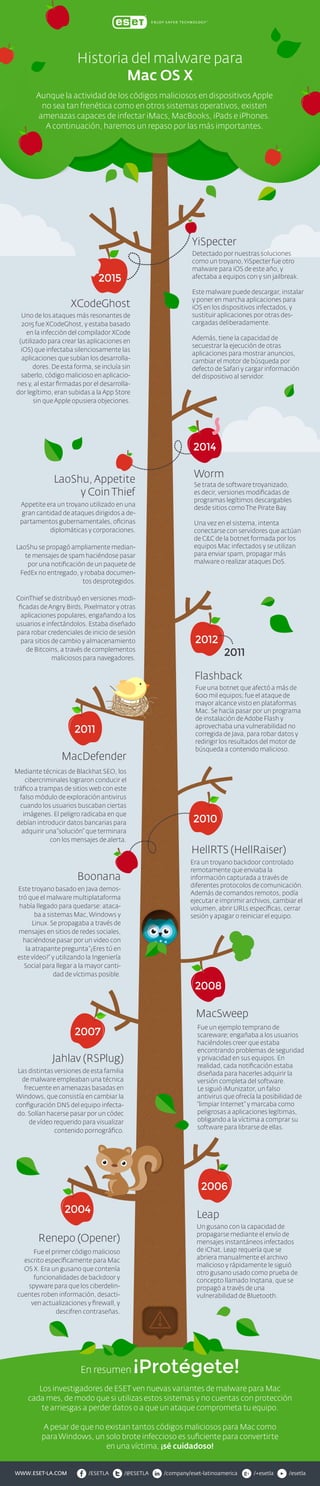

Historia del malware para Mac OS X

- 1. Fue el primer código malicioso escrito específicamente para Mac OS X. Era un gusano que contenía funcionalidades de backdoor y spyware para que los ciberdelin- cuentes roben información, desacti- ven actualizaciones y firewall, y descifren contraseñas. Uno de los ataques más resonantes de 2015 fue XCodeGhost, y estaba basado en la infección del compilador XCode (utilizado para crear las aplicaciones en iOS) que infectaba silenciosamente las aplicaciones que subían los desarrolla- dores. De esta forma, se incluía sin saberlo, código malicioso en aplicacio- nes y, al estar firmadas por el desarrolla- dor legítimo, eran subidas a laApp Store sin queApple opusiera objeciones. Detectado por nuestras soluciones como un troyano,YiSpecter fue otro malware para iOS de este año, y afectaba a equipos con y sin jailbreak. Este malware puede descargar, instalar y poner en marcha aplicaciones para iOS en los dispositivos infectados, y sustituir aplicaciones por otras des- cargadas deliberadamente. Además, tiene la capacidad de secuestrar la ejecución de otras aplicaciones para mostrar anuncios, cambiar el motor de búsqueda por defecto de Safari y cargar información del dispositivo al servidor. 2011 Appetite era un troyano utilizado en una gran cantidad de ataques dirigidos a de- partamentos gubernamentales, oficinas diplomáticas y corporaciones. LaoShu se propagó ampliamente median- te mensajes de spam haciéndose pasar por una notificación de un paquete de FedEx no entregado, y robaba documen- tos desprotegidos. CoinThief se distribuyó en versiones modi- ficadas deAngry Birds, Pixelmator y otras aplicaciones populares, engañando a los usuarios e infectándolos. Estaba diseñado para robar credenciales de inicio de sesión para sitios de cambio y almacenamiento de Bitcoins, a través de complementos maliciosos para navegadores. Fue una botnet que afectó a más de 600 mil equipos; fue el ataque de mayor alcance visto en plataformas Mac. Se hacía pasar por un programa de instalación deAdobe Flash y aprovechaba una vulnerabilidad no corregida de Java, para robar datos y redirigir los resultados del motor de búsqueda a contenido malicioso. Mediante técnicas de Blackhat SEO, los cibercriminales lograron conducir el tráfico a trampas de sitios web con este falso módulo de exploración antivirus cuando los usuarios buscaban ciertas imágenes. El peligro radicaba en que debían introducir datos bancarias para adquirir una“solución” que terminara con los mensajes de alerta. Era un troyano backdoor controlado remotamente que enviaba la información capturada a través de diferentes protocolos de comunicación. Además de comandos remotos, podía ejecutar e imprimir archivos, cambiar el volumen, abrir URLs específicas, cerrar sesión y apagar o reiniciar el equipo. Este troyano basado en Java demos- tró que el malware multiplataforma había llegado para quedarse: ataca- ba a sistemas Mac,Windows y Linux. Se propagaba a través de mensajes en sitios de redes sociales, haciéndose pasar por un video con la atrapante pregunta“¿Eres tú en este vídeo?” y utilizando la Ingeniería Social para llegar a la mayor canti- dad de víctimas posible. Fue un ejemplo temprano de scareware; engañaba a los usuarios haciéndoles creer que estaba encontrando problemas de seguridad y privacidad en sus equipos. En realidad, cada notificación estaba diseñada para hacerles adquirir la versión completa del software. Le siguió iMunizator, un falso antivirus que ofrecía la posibilidad de “limpiar Internet” y marcaba como peligrosas a aplicaciones legítimas, obligando a la víctima a comprar su software para librarse de ellas. Las distintas versiones de esta familia de malware empleaban una técnica frecuente en amenazas basadas en Windows, que consistía en cambiar la configuración DNS del equipo infecta- do. Solían hacerse pasar por un códec de vídeo requerido para visualizar contenido pornográfico. Un gusano con la capacidad de propagarse mediante el envío de mensajes instantáneos infectados de iChat. Leap requería que se abriera manualmente el archivo malicioso y rápidamente le siguió otro gusano usado como prueba de concepto llamado Inqtana, que se propagó a través de una vulnerabilidad de Bluetooth. En resumen ¡Protégete! Los investigadores de ESET ven nuevas variantes de malware para Mac cada mes, de modo que si utilizas estos sistemas y no cuentas con protección te arriesgas a perder datos o a que un ataque comprometa tu equipo. A pesar de que no existan tantos códigos maliciosos para Mac como paraWindows, un solo brote infeccioso es suficiente para convertirte en una víctima, ¡sé cuidadoso! Historia del malware para Mac OS X Aunque la actividad de los códigos maliciosos en dispositivosApple no sea tan frenética como en otros sistemas operativos, existen amenazas capaces de infectar iMacs, MacBooks, iPads e iPhones. A continuación, haremos un repaso por las más importantes. XCodeGhost YiSpecter 2007 2012 2011 Se trata de software troyanizado, es decir, versiones modificadas de programas legítimos descargables desde sitios comoThe Pirate Bay. Una vez en el sistema, intenta conectarse con servidores que actúan de C&C de la botnet formada por los equipos Mac infectados y se utilizan para enviar spam, propagar más malware o realizar ataques DoS. WormLaoShu,Appetite y CoinThief Flashback MacDefender HellRTS (HellRaiser) Boonana 2008 MacSweep Jahlav (RSPlug) 2006 2004 Leap Renepo (Opener) 2010 2014 2015 /company/eset-latinoamerica/@ESETLA/ESETLA /+esetla /esetlaWWW.ESET-LA.COM