Temario ceneval yo

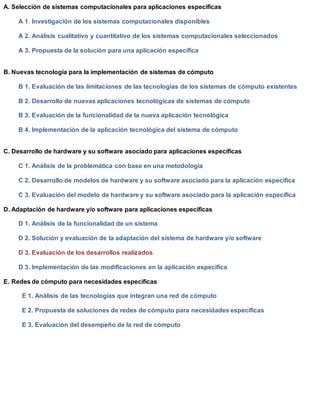

- 1. A. Selección de sistemas computacionales para aplicaciones específicas A 1. Investigación de los sistemas computacionales disponibles A 2. Análisis cualitativo y cuantitativo de los sistemas computacionales seleccionados A 3. Propuesta de la solución para una aplicación específica B. Nuevas tecnología para la implementación de sistemas de cómputo B 1. Evaluación de las limitaciones de las tecnologías de los sistemas de cómputo existentes B 2. Desarrollo de nuevas aplicaciones tecnológicas de sistemas de cómputo B 3. Evaluación de la funcionalidad de la nueva aplicación tecnológica B 4. Implementación de la aplicación tecnológica del sistema de cómputo C. Desarrollo de hardware y su software asociado para aplicaciones específicas C 1. Análisis de la problemática con base en una metodología C 2. Desarrollo de modelos de hardware y su software asociado para la aplicación específica C 3. Evaluación del modelo de hardware y su software asociado para la aplicación específica D. Adaptación de hardware y/o software para aplicaciones especificas D 1. Análisis de la funcionalidad de un sistema D 2. Solución y evaluación de la adaptación del sistema de hardware y/o software D 3. Evaluación de los desarrollos realizados D 3. Implementación de las modificaciones en la aplicación especifica E. Redes de cómputo para necesidades específicas E 1. Análisis de las tecnologías que integran una red de cómputo E 2. Propuesta de soluciones de redes de cómputo para necesidades específicas E 3. Evaluación del desempeño de la red de cómputo

- 2. A. Selección de sistemas computacionales para aplicaciones específicas La Complejidad del método de búsqueda binario es Log2 n Algoritmo de Bisección es necesario conocer los valores de la variable independiente que ocasionen un cambio de signo de la variable dependiente Indización multinivel forma de acceder y almacenar un volumen de datos con un volumen que alcanza el mayo orden posible Tipos de Sistemas SISTEMAS O MODULO 1.PDF 6TO SEMESTRE Sistema Conjunto de entidades interrelacionadas o interdependientes con un objetivo en común Sistemas para toma de decisiones es indispensable que cuenten con un atributo de retroalimentación de información para iniciar un proceso de toma de decisión Entrena probabilidades NO concurrentes Sistema Estructurado Sistema de información orientado a la solución de problemas operativos Sistemas Transaccionales Sistema de Información que se enfoca a la automatización de procesos Sistema Estratégico Propósito cambiar de metas Sistema Experto Aplicación de los sistemas de información que captan y codifican en una computadora el conocimiento de un especialista para simular su forma de pensar Homeostasis Técnica de un sistema para equilibrarse Auditoria de Sistemas Auditoria Lineal: es espontánea y natural derivada de la personalidad del individuo • Auditorías por su lugar de aplicación • Auditoría externa: la realizan auditores totalmente ajenos a la empresa • Auditoría interna: la realizan auditores que laboran en la empresa Auditoría de sistemas computacionales • Auditoría informática • Auditoría con la computadora • Auditoría sin la computadora • Auditoría a la gestión informática • Auditoría al sistema de cómputo • Auditoría alrededor de la computadora • Auditoría de la seguridad de sistemas computacionales • Auditoría a los sistemas de redes • Auditoría integral a los centros de cómputo • Auditoría ISO-9000 a los sistemas computacionales • Auditoría outsourcing • Auditoría ergonómica de sistemas computacionales Durante la planeación de la Auditoria Determinar los aspectos por revisar Definir el objetivo de la auditoria

- 3. Metodologia para realizar la auditoria de sistemas 1. Origen de la auditoría 2. Visita preliminar 3. Establecer objetivos 4. Determinar los puntos que deben ser evaluados 5. Elaborar planes, presupuestos y programas 6. Seleccionar herramientas, técnicas, métodos y procedimientos que serán utilizados en la auditoría 7. Asignar los recursos y sistemas para la auditoría 8. Aplicar la auditoría 9. Identificar desviaciones y elaborar borrador de informe 10. Presentar desviaciones a discusión 11. Elaborar borrador final de desviaciones 12. Presentar el informe de auditoría 1ª etapa: Planeación de la auditoría de sistemas computacionales P.1 Identificar el origen de la auditoría P.2 Realizar una visita preliminar al área que será evaluada P.3 Establecer los objetivos de la auditoría P.4 Determinar los puntos que serán evaluados en la auditoría P.5 Elaborar planes, programas y presupuestos para realizar la auditoría P.6 Identificar y seleccionar los métodos, herramientas, instrumentos y procedimientos necesarios para la auditoría P.7 Asignar los recursos y sistemas computacionales para la auditoría 2ª etapa: Ejecución de la auditoría de sistemas computacionales E.1 Realizar las acciones programadas para la auditoría E.2 Aplicar los instrumentos y herramientas para la auditoría E.3 Identificar y elaborar los documentos de desviaciones encontradas E.4 Elaborar el dictamen preliminar y presentarlo a discusión E.5 Integrar el legajo de papeles de trabajo de la auditoría 3ª etapa: Dictamen de la auditoría de sistemas computacionales D.1 Analizar la información y elaborar un informe de situaciones detectadas D.2 Elaborar el dictamen final D.3 Presentar el informe de auditoría

- 4. B. Nuevas tecnología para la implementación de sistemas de cómputo FUNDAMENTOS DE INGENIERIAS.PPT FUNDAMETOS DE ING DEL SOFWARE 8VO SEMESTRE Definir el problema Desarrollar un enunciado definitivo del problema a resolver Técnicas de estimación que se utilizan Diseño Preliminar Se lleva acabo al transformar los requisitos en datos y en la arq. De software Desarrollo del Software Es la etapa mas conveniente para medir la productividad del equipo desarrollador Especificación de Procesos Base para la elaboración de los planes de prueba que han de aplicarse a un sistema

- 5. Diagrama de Flujo de Datos Expresa las transformaciones que sufre la información de la entrada a la salida Representa el flujo de información entre procesos Diagrama de Contexto Es el nivel más alto de un Diagrama de flujo de datos que contiene un solo proceso que representa el sistema completo. Diagrama de transición de estados Describe el comportamiento dinámico del sistema basándose en sus estados más importantes. Al igual que en los autómatas de estados finitos, los eventos motiva el cambio de estado del sistema Representa los estados que puede tomar un componente o un sistema y muestra los eventos que implican el cambio de un estado a otro. Estudio de viabilidad Económica Análisis y diagnóstico de un proyecto respecto a inversión y recuperación económica

- 6. Modelo de Cascada Fluye en forma razonablemente lineal enfoque sistemático y secuencial para el desarrollo del software ANÁLISIS, determinar qué debe hacer el software -> especificación DISEÑO, descomponer y organizar el sistema para que puedan ser desarrollados por separado CODIFICACIÓN, escribir el código fuente de cada módulo y realizar sobre ellos las pruebas necesarias INTEGRACIÓN, combinar todos los módulos y probar el sistema completo antes de pasar a su explotación MANTENIMIENTO, durante la explotación es necesario realizar cambios ocasionales bien para corregir errores o para introducir mejoras, Se trata de aislar cada fase de las otras, lo que facilita la especialización de los desarrolladores. Al final de cada fase se requiere un proceso de revisión para evitar que los errores se propaguen a fases posteriores provocando la vuelta atrás. Es el más utilizado Produce productos intermedios en cada fase Pero solo tiene éxito al terminar todas las faces Las faces continúan ejecutándose sin cambiar el orden hasta que se cumpla el objetivo Para proyectos rígidos donde se especifiquen los requerimientos y la herramienta a utilizar Iteraciones costosas Los problemas que se presenten se corrigen después Se tarda mucho tiempo

- 7. Una variante de la representación del modelo de la cascada es el modelo en V. En la se ilustra el modelo en V, avanza hacia abajo desde el lado izquierdo de la V. Una vez que se ha generado el código, el equipo sube por el lado derecho de la V, y en esencia ejecuta una serie de pruebas. Requerimientos. Utiliza Cuestionarios para recolecta información de usuarios Análisis usa DFD, DD mini especificaciones, diagramas de estados Fase de Prueba Actividades Instalar equipo nuevo y entregar a los usuarios

- 8. Prototipos Se utiliza cuando No se tiene claridad de cuáles son los requisitos del sistema Los requerimientos deben plantearse al tanteo Proceso muy lento porque es un proceso adelante y atrás por los contantes ajustes Reduce costos y aumenta la probabilidad de éxito. Recomendable cuando los requerimientos no son conocidos al principio Reducción de incertidumbre y riesgo Alta comunicación entre el cliente y el desarrollador

- 9. Modelo de Espiral Propuesto por Barry Boehm 1988. Modelo evolutivo del proceso del software y se acopla con la naturaleza iterativa de hacer prototipos con los aspectos controlados y sistémicos del modelo de cascada Tiene el potencial para hacer un desarrollo rápido de versiones cada vez más completas generador de modelo de proceso impulsado por el riesgo enfoque cíclico para el crecimiento incremental del grado de definición de un sistema es un conjunto de puntos de referencia de anclaje puntual Planificación Análisis Se planea la Solución Riesgo Ing. Evaluación Cliente Las actividades se eligen de acuerdo al análisis de riesgo En cada giro se contruye un sitema Puede combinarse con otros modelos Mejor modelo para desarrollar grandes sistemas El análisis de riesgo requiere la participación del personal Modelo realista y adaptable Puede aplicarse a lo largo de la vida del software Permite incluir el desarrollo de prototipos en cualquier fase del siclo

- 10. Desarrollo Rapido de Aplicaciones DRA Modelado de Gestion Modelado de Datos Modelado de Proceso Generación de la aplicación Prueba y Entrega Modelo lineal Secuencial Ciclo extremadamente corto Extreme programing XP Formulado por Kent Beck Metodologia Liviana Desarrollar software de calidad para que supere expectativas del cliente Asumir que con cierta planificación codificación y pruebas se puede decidir si se esta siguiendo un camino correcto Metodologia basada en prueba y error El cliente participa muy activamente Los requisitos pueden cambiar La planificación se revisa contantamente El cliente propone pruebas para validar Mini Versiones Programadores en pareja Proyectos de corto plazo

- 11. Actividades durante la fase de prueba La prueba de software es un elemento de un tema más amplio que usualmente se conoce como Verificación y validación: Verificación: “¿Construimos el producto correctamente?” (Hace lo que debe) Validación: “¿Construimos el producto correcto?” (Especificaciones cliente) Para realizar una prueba efectiva, debe realizar revisiones técnicas efectivas para, eliminará muchos errores antes de comenzar la prueba. La prueba comienza en los componentes y opera “hacia afuera”, hacia la integración del sistema. Diferentes técnicas de prueba para distintos enfoques de Ing.SW y en diferentes momentos. Las pruebas las realiza el desarrollador SW para proyectos grandes grupo de prueba independiente. Prueba y depuración son actividades diferentes, pero la depuración debe incluirse en cualquier estrategia de prueba. (Depuración: corrección de error cuando en las pruebas detectamos un error) Cada prueba contendrá como mínimo a siguiente información: - Objetivo de la prueba - Descripción de la prueba - Técnica - Criterio de Completitud - Consideraciones Especiales Estrategia de aplicación de pruebas prueba de unidad comienza en el vértice de la espiral y se concentra en cada unidad (por ejemplo, componente, clase o un objeto de contenido de una webapp) prueba de integración, donde el enfoque se centra en el diseño y la construcción de la arquitectura del software prueba de validación, donde los requerimientos establecidos prueba del sistema, donde el software y otros elementos del sistema se prueban como un todo Algunos tipos de prueba PRUEBA DE LA CAJA BLANCA: en ocasiones llamada prueba de caja de vidrio, es una filosofía de diseño de casos de prueba que usa la estructura de control descrita como parte del diseño a nivel de componentes para derivar casos de prueba Se realiza en fase inicial de la prueba. Al usar los métodos de prueba de caja blanca, puede derivar casos de prueba que: 1) garanticen que todas las rutas independientes dentro de un módulo se revisaron al menos una vez, 2) revisen todas las decisiones lógicas en sus lados verdadero y falso, 3) ejecuten todos los bucles en sus fronteras y dentro de sus fronteras Operativas 4) revisen estructuras de datos internas para garantizar su validez PRUEBADE RUTABÁSICA: es una técnica de prueba de caja blanca propuesta por primera vez por Tom McCabe en donde el diseñador de pruebas puede definir un conjunto básico de rutas de ejecución y así dividir una medida de complejidad lógica, utilizando Notación de gráfico o grafo de flujo.

- 12. El número de regiones del gráfico de flujo corresponde a la complejidad ciclomática. La complejidad ciclomática V(G) para un gráfico de flujo G se define como V(G) = E - N + 2 donde E es el número de aristas del gráfico de flujo y N el número de nodos del gráfico de flujo. La complejidad ciclomática V(G) para un gráfico de flujo G también se define como V(G) = P + 1 donde P es el número de nodos predicado contenidos en el gráfico de flujo G. Nodo Predicado: Nodo que contiene una condición, se caracteriza por dos o más aristas que emanan de él En el gráfico de flujo de la figura, la complejidad ciclomática puede calcularse usando cada uno de los algoritmos recién indicados: El gráfico de flujo tiene cuatro regiones. V(G) = 11 aristas - 9 nodos + 2 = 4. V(G) = 3 nodos predicado + 1 = 4. PRUEBAS DE CAJA NEGRA También llamadas pruebas de comportamiento, se enfocan en los requerimientos funcionales del software (No en la estructura de control como los de caja blanca). Permiten derivar conjuntos de condiciones de entrada que revisarán por completo todos los requerimientos funcionales para un programa. tiende a aplicarse durante las últimas etapas de la prueba. caja negra describe una abstracción, estímulos y respuesta intentan encontrar errores en las categorías siguientes: 1) funciones incorrectas o faltantes, 2) errores de interfaz, 3) errores en las estructuras de datos o en el acceso a bases de datos externas, 4) errores de comportamiento o rendimiento y 5) errores de inicialización y terminación

- 13. ESTRATEGIA DE CUARTO LIMPIO Enfatiza las pruebas que ejercitan la manera en la que el software se usa realmente. Los casos de uso proporcionan entrada al proceso de planeación de prueba. Pequeños equipos de software independientes desarrollan “una tubería de incrementos de software”. Conforme cada incremento se certifica, se integra en el todo Su meta es validar los requerimientos de software al demostrar que una muestra estadística de casos de uso se ejecuta exitosamente Secuencia de las tareas de cuarto limpio para cada incremento: Planeación del incremento Recopilación de requerimientos Especificación de estructura de caja Diseño formal Verificación de exactitud Tácticas de Depuración Fuerza bruta: se toman copias de la memoria (dumps), se invocan rastreos en el tiempo de corrida esperando encotrar una pista del error Seguimiento hacia atrás: el código fuente se rastrea hacia atrás hasta encontrar el error tiempo proporcional al numero de lineas Eliminación de la causa: datos relacionados con la ocurrencia del error se organizan para aislar las causas potenciales hasta detectar el erro usando partición binaria. Tipos de errores al construir un Software Actividades durante la liberación de un sistema Comprobabilidad “CALIDAD”. James Bach proporciona la siguiente definición: “La comprobabilidad del software significa simplemente saber con cuánta facilidad puede probarse un programa de cómputo.” Las siguientes características conducen a software comprobable: Operatividad: “Mientras mejor funcione, más eficientemente puede probarse.” Observabilidad: “Lo que ve es lo que prueba.” Controlabilidad: “Mientras mejor pueda controlar el software, más podrá automatizar y optimizar las pruebas.” Descomponibilidad: “Al controlar el ámbito de las pruebas, es posible aislar más rápidamente los problemas y realizar pruebas nuevas y más inteligentes.” Simplicidad: “Mientras haya menos que probar, más rápidamente se le puede probar.” Estabilidad: “Mientras menos cambios, menos perturbaciones para probar.” Comprensibilidad: “Mientras más información se tenga, se probará con más inteligencia.” En la etapa de control de acuerdo al principio de oportunidad el control debe implementarse antes de ocurra el error

- 14. Diccionario de Datos FUNDAMETOS DE ING DEL SOFWARE 8VO SEMESTRE Conjunto de metadatos que contiene las características lógicas y puntuales de los datos que se van a utilizar en el sistema que se programa, incluyendo nombre, descripción, alias, contenido y organización Escribir el significado de los flujos de datos de los DFD Describir la composición de agregado de datos que se mueven en los flujos de DFD Especificar Valores y unidades relevantes en los flujos de datos a notación algebraica usa los siguientes símbolos: 1. = significa “está compuesto de”. 2. + significa “y”. 3. { } Tipo de dato 4. [ ] situación disyuntiva donde hay que elegir. Con elementos separados por “ | ”. 5. ( ) representan un elemento opcional. Los elementos opcionales pueden ser dejados en blanco 6. @ (o una definición subrayada) identifica la llave para un almacén de datos. 7. * * Una frase entre asteriscos es un comentario. EJEMPLO: Nombre = Título + Primer-nombre + Apellido-paterno + Apellido-materno Título = [Sr | Sra. | Dr. | Ing.] Primer-nombre = {carácter} Apellido-paterno = {carácter} Apellido-materno = {carácter} Carácter = [A-Z|a-z| |’] a Costo = Inventario Inicial + Compras Netas + Inventario Final Auto financiamiento: Una característica es pagar intereses pero no moratorios Orden del Proceso administrativo: Planeación Organización Dirección Control Haeold Koontz: Propone como fases del proceso administrativo: Planeación Organización Integración de personal Dirección y Control Manuales: Son documentos detallados que contienen información acerca de la organización de la empresa Derecho de Autor: Irrenunciable Imprescriptible Ley de la propiedad industrial. No se considera invención a los modelos como resultado de modificación de su composición configuración estructura que presente una función diferente o ventajas en cuanto a utilidad Ley Federal del Trabajo A falta de estipulación expresa la relación de trabajo será por tiempo indeterminado Presión Laboral No es consecuencia de los riesgos de trabajo 5 de Mayo NO es un día de descanso obligatorio Menores de 16 años pueden prestar sus servicio con las limitaciones que marca la Ley Ley Federal de derechos de Autor El programador puede tener una copia del programa para uso exclusivo como respaldo Convención de Berna Art 2 Obra: Cualquier producción del entendimiento de ciencias letras o artes Delitos Atípicos: Resultado de actividades ilícitas No estipuladas en la legislación Art 6 Constitucional: El derecho de la organización esta garantizado a todo individuo con la limitación de que NO provoque algún delito, ataque derechos de 3ros, Perturbe el orden público, o ataque la moral

- 15. La ley federal del trabajo es un reglamento del articulo 123 apartado A Constitucional Pasos a seguir para la adquisición de bienes informáticos: Analizar las necesidades del equipo de computo ver con cuanto dinero se cuenta elegir el proveedor y adquirir el equipo Áreas de una empresa con acceso a las redes con clave de acceso RH y Administracion Viabilidad Técnica Evaluación de las características físicas del proyecto y determinar si es posible o hay alguna herramienta para tener éxito en el desarrollo Factibilidad Técnica Si se puede o no desarrollar con el personal equipo y software Tipos de Mantenimiento FUNDAMETOS DE ING DEL SOFWARE 8VO SEMESTRE El mantenimiento no representa una actividad específica, sino que consiste en rehacer parte de las actividades correspondientes a las otras fases del desarrollo para introducir cambios sobre una aplicación ya en fase de explotación. Mantenimiento Preventivo: se utiliza ingeniería Inversa y reingeniería Mantenimiento Correctivo: su finalidad es corregir errores que no fueron detectados en el desarrollo del producto. Mantenimiento Adaptativo: Modifica SW para que interactúe correctamente con su entorno cambiante Mantenimiento Perfectivo: se trata de ir obteniendo versiones mejoradas del producto Se utiliza en el desarrollo de un sistema en con el menor tiempo posible Metodología de Jackson Se centra en la identificación de las entidades de información y de las acciones que se aplican consiste en una serie de pasos que cubre el análisis y el diseño

- 16. Interfaces de usuario Aspectos a Evaluar de una interfaz de una webapp Etapas del diseño de una interfaz ELEMENTOS DE ASEGURAMIENTO DE LA CALIDAD DEL SOFTWARE Estándares. Revisiones y auditorías Pruebas. Colección y análisis de los errores Administración del cambio Educación Administración de los proveedores Administración de la seguridad Seguridad Administración de riesgos CASE Ingeniería de software asistida por computadora Grafica de Grantt Muestra el tiempo real y el estimado Inteligencia Artificial: Trata de la comprensión de la inteligencia y diseño de maquinas inteligentes, simulación de las actividades intelectuales del hombre OCR (Reconocimiento Óptico de Caracteres) Proceso dirigido a la digitalización de textos, “convertir una texto en fomato de imagen, scan, foto etc a texto”

- 17. C. Desarrollo de hardware y su software asociado para aplicaciones específicas Listas enlazadas Índices Secundarios son un ejemplo de Lista Invertida Investigar estructura de datos Cola: Primeras Entradas Primeras Salidas FIFO Pila: Ultimo en entrar Primero en Salir LIFO Listas enlazadas Autómatas Nodo padre puede tener los nodos hijos que necesite Un nodo solo puede tener un apuntador dependiente inmediato La distancia de la ruta de nodo Raiz T a un Nodo n se conoce como Altura Costo de árbol de orden mínimo Busqueda a Profundidad (depht first) Repasar Arboles (arboles binarios etc) Heap Maximo en un Arbol Rotaciones simples y dobles son Operaciones básicas para realizar la comunicación: de un árbol binario de búsqueda no vacio, en un árbol AVL Quick Sort Algoritmo recomendado para ordenar una gran cantidad de información desordenada Repasar Algoritmos de búsqueda Shell Sort Depht-Firts Repasar Algoritmos de Ordenamiento Investigar tipos de ruido Ruido impulsivo: producido por variables de la transmisión Ruido externo o interferencias producido por el medio de transmisión Ruido artificial producido por la estática que se encuentra dentro de la atmósfera terrestre Ruido interno o inherente Presente en los equipos electrónicos son producidos únicamente por el r eceptor debido a las primeras etapas de amplificación Ruido térmico asociado con el movimiento browniano de electrones dentro de un conductor “Cuando una resistencia de valor R es sometida a una temperatura, el movimiento aleatorio de los electrones produce un voltaje de ruido entre un par de terminales abiertos" Ruido de amplitud comprende un cambio repentino en los niveles de potencia, causado principalmente por amplificadores defectuosos Ruido de intermodulación por la intermodulación de dos tipos de líneas independientes, que pueden caer en un tipo de banda de frecuencias que difiere de ambas entradas Ruido rosa conocida como cruce de líneas Ruido en los canales telefónicos (Eco) Es una señal de las mismas características que la original, pero atenuada y retardada respecto a ella.

- 18. Codificación cifrada. Modificar el esquema excepto los seguros de control de acceso Sustitucion reemplazando los caracteres de texto con caracteres de un alfabeto en clave La búsqueda es interna cuando los datos están en memoria RAM Proesamiento de información por el humano se estima en la momoria a corto plazo puede tener 7 +-2 elementos Computacion ubicua: Lograr que el uso de las computadoras requiera el mínimo esfuerzo 10 cabezas Lectoras en un disco de 5 platos Teclado Dvorck Es un dispositivo ergonómico de texto cuyos símbolos se han dispuesto de manera que su uso sea mas flexible Operaciones de probabilidad y Estadistica Mediana: Es una medida de tendencia central Variable Aleatoria: función que un experimento aleatorio asigna un numero real a cada elemento en el espacio muestral Desviación Estándar Moda Calcular probabilidades Distribución de Poisson Probabilidad Condicional Operadores Lógicos ex – or Repasar Autómatas Autómata Finito Determinístico: acepta un lenguaje tomando como entrada un símbolo ∑ produciendo un cambio y solo un estado Investigar maquinas de Estado Modelo Entidad Relacion Especifica las relaciones que existen entre los objetos de un sistema y entre las actividades de una organización Relación entidad Atributo: Atributo es una característica o propiedas de una entidad Gramaticas de Chomsky: Regulares, Libre de contexto, Sensibles al Contexto, Sin Restricciones. Caracteristica de las gramáticas tipo 2 Libre de contexto) de Acuerdo a Chomky Lado IZQ de sus productos puede estar Formado por un solo elemento no terminal Notación de Logica y conjuntos Relación de equivalencia Simetruca, Asimetrica etc.. Expresiones lógicas

- 19. Cerradura de una Expresion Forma nomal Disyuntiva (-P Q –R) (P Q R) Leyes Logicas Ley de morgan: ~(A U B)= ~A ∩ ~B Secuancia de Pasos para Atender Una Interrupcion( Interrupcion Gillotina): Aplicar los registros que se destruyen, Ir una rutina de retardo para evitar rebote de teclas, Parar el motor de bajada. Transductor: Convierte las señales eléctricas asociadas al dato a otra forma de energía en el caso de una salida y viceversa para una entrada. Calculo de Resistenciad, Corriente, Voltaje Orden de las etapas básicas del algoritmo para sumar o restar números de punto Flotante: Comprobar valores cero, Ajuste de Mantisas Sumar o Restar las mantisas, Normalizar el restar las mantisas Normalizar el resultado Mantisa: Para Aumentar la precisión de un tipo de dato de punto flotante requiere al menos un dato adicional a ella. Newton-Raphson obtención de raíces Orden y grado de una ecuación diferencial Orden Grado es la potencia a la que esta elevada la derivada de mayor orden Análisis Lexicográfico: Convertir el documento fuente a su representación en tokens Análisis Sintáctico: Encontrar errores gramaticales en un programa. Fases de un compilador Analizador Léxico verificar si todas las cadenas pertenecen o no al lenguaje al encontrar coincidencias las convierte en un lexema Analizador Sintáctico Toma el lexema como entrada y analiza la estructura de las expresiones Analizador Semántico Verifica que el código fuente cumpla con la semántica solicitada por el compilador, es decir que el código este correcto para poder ser interpretado Generador de código intermedio se genera con el fin de mejorar el uso de la memoria con el fin de optimizar código fuente. Optimizador de código realiza una mejora en el código intermedio, para reducir el número de líneas y hacer que la ejecución sea más rápida Generador de código Generación de código ensamblador o código máquina para ser interpretado por la maquina.

- 20. D. Adaptación de hardware y/o software para aplicaciones especificas 3 es el mínimo grado de libertad que requiere un robot para jugar damas Tamaño de los registros en un CPU GrupWare: Grupo de herramientas de software que permite la comunicación entre grupos de usuarios Energía Cinética: Energía que adquieren los cuerpos al estar en movimiento. Investigar 3 Leyes de Newton Ecuación de Einstein : E= mc2 Distancia Focal Libreta de Física Distancia Focal: Distancia entre la lente y el punto definido X el eje óptico y el punto de objeto La reflexión total interna: Ocurre cuando un Angulo de reflexión es igual al Angulo de incidencia y los rayos incidente y reflejado y la normal están en el mismo plano Refracción: Ocurre cuando una onda incide en una superficie que separa dos medio ópticos provocando que una parte de la onda sea transmitida al segundo medio. La interferencia constructiva entre varias ondas se da cuando la suma de las amplitudes es cero Los CI MSI contienen internamente entre 10 y 100 computadoras o una complejidad similar algunos ejemplos de estos son los decodificadores sumadores comparadores convertidores de codigo Main Frames: Ordenador de grandes dimensiones pensado para el tratamiento de grandes cantidades de datos, requieren sistemas de enfriamiento especial e instalación especial. Unidad de Contro: Parte de un CPU que sincroniza las actividades dentro de este RISC: Procesador de tres a seis nodos de direccionamiento, juego de instrucciones ilimitado, Instrucciones ejecutadad en un ciclo de reloj. Modos de direscionamiento: Registro, Registro Indirecto, Registro Inmediato, Registro relativo. Como calcular Complemento a dos de un numero Hexadecimal

- 21. Emulador: Se construye para trabajar tal como lo haría el dispositivo original Cluster: conjunto de sectores contiguos que componen la unidad más pequeña de almacenamiento de un disco Calcular la capacidad de un disco duro Saber cuántas cabezas de lectura tiene un disco duro con n platos Memoria Virtual: Parte de la memoria ROM utilizada para extender la capacidad de memoria secundaria RAM ROM: Memoria con comportamiento parecido a un PLA.

- 22. Elementos que administran a un SO: Memoria, Procesos, Archivos, Dispositivos de E/S La primera generación de SO se caracterizó porque su programación fue en lenguaje maquina. UNIX: Sistema Operativo Estructurado en Capas Forman parte del SHELL, los editores Strips: Técnica clásica de Planificación Censores Propioceptivos: Informan sobre el estado interno del robot. MicroControlador: Es un CI que contiene en una sola pastilla La ALU, La Unidad de control, Los Registros Internos, La Memoria del Programa, La Memoria de Datos y Los Puertos de E/S Microprcesador Es un Circuito integrado que contiene en la misma pastilla al menos Unidad de control Registros internos Unidad Aritmetico/Logica Unidad de Control: Parte de un CPU que sincroniza las actividades Base de Datos-Modelo de Datos Jerárquico: En un modelo Padre e Hijo (VPH): Una concurrencia consiste en 1 Registro padre con 0 o mas hijos. Base de datos distribuida mantener independencia entre distintos nodos de la red que componen BD distribuida Diferencia de utilizar ODBC a BD ODBC agiliza las consultas al tener una capa adicional de SW Propiedades de las relaciones de las BD Los atributos están ordenados de Izq a derecha Ausencia de tuplas repetidas Valores de los atributos son atomicos Funciones y objetos principales de un SGBD Fun. Buscar, Añadir, Suprimir, Modificar, Obj. Mantener integridad, Coherencia, Concurrencia, Seguridad y Claridad, Cantidad de datos Archivos HASH Un problema con la eliminación de registros solo puede borrase las llaves de tipo numérico Tablas de Dispersión: tienen la dificulta en el acceso de archivos que con frecuencia a dos registros les toca la misma dirección. Tamaño de un Canal (bus) de direcciones, es de por lo menos 20 bits, para poder acceder a 106 celdas de memoria. La representación de datos de un archivo binario es igual a la usada por Memoria Maquina Evaluación de procesos para llevar a cabo una tarea encomendada se debe evaluar: Fiabilidad Eficiencia Funcionalidad

- 23. E. Redes de cómputo para necesidades específicas Un puente de transporte que opera en una capa Mac no analiza la topología de uso de red Un ruter con 2 interfaces de red tiene 2 direcciones Fisicas y una Logica Estándares Cableado UTP usos Configuarcion cables utp Conectar en una red punto a punto = cruzado Para conectar 36 computadoras y 4 impresoras: Cable par trenzado sin apantallar (UTP) y un a topología en estrella

- 24. Modelo OSI Capa Aplicación: Software de usuario Capa de Presentación: Realizar la codificación de la información de ASCII a EBCDI Representación de datos. Mapea la capa de Red. Capa de Sesión: Comunicación entre dispositivos. Control de la transferencia de datos. Capa de transporte: Conexiones igual a igual. GATEWAY función principal des actuar como puerta Lógica, Ejecucion de Firewall (Relevador de Circuitos Circuit relay), Se realiza la configuración de la transmisión de información. Capa de Red: Enrutamiento. Controlar el flujo de datos en la red, evitar congestión, Direccionamiento Lógico transforma las direcciones lógicas en direcciones físicas (Protocolo ARP hace eso), las funciones de descubrimiento de rutas. Capa de Enlace: Enlaces punto a punto. Establece el método de acceso al medio, Crear y manejar las tramas para la transmisión de la información Capa Física:Señales eléctricas, Transmitir los bits por el medio. Un Switch en una LAN son la capa fisica, Estándar RS-232 para comunicación en serie, Permite especificar los niveles de tensión de una señal para ser transmitida en una red.

- 25. Investigar configuraciones de red Token Ring: Su configuración parece Estrella pero opera como Anillo “Combinación Estrella Anillo” En la topología de Estrella el desempeño de la red NO esta garantizado. Protocolos de Bajo Nivel: Orientados a Bit: Sincronizacion de bits: Para controlar el Flujo entre el transmisor y el receptor SDLC,HDLC CONFIGURACIONES DERED

- 26. Protocolo ARP: responsable de la traducción de las direcciones lógicas con las direcciones físicas IMAP RIP: Protocolo mas efectivo para encontrar una ruta, Protocolo Vector Distancia Protocolo abierto IGRIP: Protocolo interno de ruteo más utilizado Protocolo X.25: Protocolo orientado al usuario a la conexión y a la comunicación de paquetes por circuitos virtuales X.25 formado por las tres ultimas capas del modelo osi.(Fisica, Enlace, y Red) Ofrece multiplexación, a través de una única interfaz se mantienen abiertas distintas comunicaciones Es un diálogo entre dos entidades ETD Y ECD Varias conexiones Logicas sobre una Fisica Correccion de errores Ancho de banda limitado Protocolo TCP: controla el intercambio de datagramas con confiabilidad garantizada. Protocolo Token Pasing: Mecanismo distribuido de acceso al medio de comunicación. Diferencia entre FTP y TFTP: TFTP no realiza validación del usuario. FTP TFTP BIT después del campo de control pertenece al encabezado a nivel de …... Manchester: No se utiliza para transmitir a larga distancia porque necesita mucho ancho de banda En una señal con Modulación en Banda Base: No se ocupa modulación división de tiempo Mensajes: Usan ancho de banda base “fijo” para la transmisión de datos. POP3: transmisión de mensajes a través del puerto 110 Modulación PSK: Resistente en ruidos electromagnéticos Investigar tipos de codificación Una señal digitalizada no se puede transmitir por línea telefónica Investigar Métodos de Sincronización para transmisión de datos Transmisión Asíncrona: Usa un bit de sincronización por cada carácter transmitido. Red necearía para conectar 300 host Clase B. Para conectar 4 laboratorios con 25 compus interconectadas se recomienda: Red de área local (LAN) y de igual a igual (P2P)

- 27. Internet: Red de redes interconectadas que comparten recursos IEEE. FCC ITU Una Red crece N veces si se extiende con el uso de SWTCH con N puertos Direccionamiento en una WAN: Vector Distancia Cambiar una Red Ethernet por una Fast Ethernet el cuello de botella se encuentra en el Servidor de red Fast Ethernet: Velocidad de 10 Mbps, Topología de estrella, Utilizar Prioridad. Rotaciones simples y dobles Operaciones básicas para realizar la comunicación de un árbol binario de búsqueda no vacío en un árbol AVL Para detectar errores durante la transmision se ha optado por el polinomio X4 + X + 1 se representa 10011 (X4 + X3 + X2 + X1 + X0 ) Paridad Par Frame Relay tecnología para redes de área amplia (WAN) protocolo que requiere mínimo procesamiento de los nodos de conmutación los dispositivos del usuario son ellos mismos los responsables del control de flujo y de errores Orientada a Conexión Velocidad 34 Mbps Algoritmo de Dijkstra: No permite visitar todos los nodos Multiplexaje FDM: Utiliza N canales para la transmisión simultánea de información, Aprobecha el ancho de banda del canal Los nodos conectados de acuerdo al modelo OSI deben cumplir con las siete capas Codigo de corrección de errores: Se utilizan EN LUGAR de la detección para errores por ancho de banda Kerberco: Mecanismo para enviar al nodo recptor la llave compartida encriptada Firewall: Filtro de paquetes para protección del tráfico de internet, Opera a nivel de capa de transporte(OSI). Estándar RS-232: estándar del modelo OSI para la comunicación en serie. Conmutador de paquetes: utiliza la característica de retardo que se puede presentar durante la transmisión de datos Primitibas Basicas que permiten interactuar a las capas del modelo OSI: Solicitud, Indicación, Respuesta y Confirmación.

- 28. Transmision de Datos La transmisión de datos es el proceso de comunicar datos entre dos puntos por medio de un medio de comunicación Transmision Digital La ventaja principal de la transmisión digital es la inmunidad al ruido Transmision Analogica Transmisión de Datos enSerie Transmision enparalelo hay uncable adicional enel cual enviamosunaseñal llamadastrobe oreloj; se utilizaensistemas digitalesque se encuentrancolocadosunoscercadel otro, esmucho másrápida que laserie,pero esmás costosa Transmisión síncrona se envía, además de los datos la señal de reloj, es más eficiente que la asíncrona, siendo también más inmune a errores se suele usar para mayores velocidades que la asíncrona. Transmisión Asíncrona La base de tiempo del emisor y receptor no es la misma un reloj para la generación de datos en la transmisión y otro distinto para la recepción En este tipo de transmisión la información se transmite por palabras, bytes o conjunto de bits, estando precedidos estos bits por un bit de arranque o “start” y finalizando con al menos un bit de parada o “stop” A este Conjunto de bits sí le denomina carácter

- 29. Modos de transmisión según el momento en el que se efectúa la transmisión: Símplex En este modo solo es posible la transmisión en un sentido, del terminal que origina la información hacia el que la recibe y procesa. Un ejemplo claro de este tipo son las emisoras de radiodifusión. Semidúplex (half – dúplex) Permite la transmisión en ambos sentidos de manera alterna. Un ejemplo de este tipo son las transmisiones efectuadas por radioaficionados. Dúplex (full – dúplex) Consiste en la transmisión en ambos sentidos de manera simultánea. Esta forma de trabajo es la más eficiente. Un ejemplo son las comunicaciones telefónicas. Técnicas de Codificación.

- 30. Distancia Máxima a la que puede transmitir una antena “formula” Distancia Máxima a la que puede transmitir en ancho de banda “formula” Como calcular el ancho de banda CABLES Considerado cable para instalaciones de edificios. Orden desendente según Ancho de Banda Coazial delgado de Z0= 50Homs Fibra óptica monomodo Fibra Optica multimodo de índice gradual Cable par trenzado sin apantallar (UTP) categoría 5e Cable par tranzado sin apantallar (UTP) categoría 7

- 31. Dada una dirección ip saber su mascara de red y el tipo de red 1 1 1 1 1 1 1 1 28 27 26 25 24 23 21 20 Valor que puede tomar cada Numero de una IP 1 1 1 1 1 1 1 1 TRAMA DE UN IP 128 64 32 16 8 4 2 1 128 + 64 + 32 + 16 + 8 + 4 + 2 + 1 = 255 Direccion IP en Binario y Decimal 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 10 1 23 19 0 0 0 0 1 0 1 0 0 0 0 0 0 0 0 1 0 0 0 1 0 1 1 1 0 0 0 1 0 0 1 1 Investigar Clases de Red alcance La clase se determina por los primeros 3 bits de la dirección IP (bits rojo no cambian los demás son utilizados para identificar equipos) Clase A 1.0.0.0 – al – 127.255.255.255 Mascara de red 255.0.0.0 /8 El primeros Octetos representan la red 1281 =128 Redes 128n n=número de oct disp. Para red 3 últimos Octetos representan los host = 2m-2 m=bits disp. Para host = 224-2=16,777,214 mínimo numero de host 216=65,536 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 1 1 23 19 0 0 0 0 0 0 0 1 0 0 0 0 0 0 0 1 0 0 0 1 0 1 1 0 0 0 0 1 0 0 1 1 Clase B 128.0.0.0 – al – 191.255.255.255 Mascara de red 255.255.0.0 /16 Los 2 primeros Octetos disp. Para red la red 1282=16384 Redes 128n n=núm de oct disp. Para red Los 2 últimos octetos número de host 2m-2 m=bits disp. Para host = 216-2=65,534 Minimo numero de host 28=256 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 1 23 19 1 0 0 0 0 0 0 0 0 0 0 0 0 0 0 1 0 0 0 1 0 1 1 1 0 0 0 1 0 0 1 1 Clase C 192.0.0.0 – al – 223.255.255.255 Mascara de red 255.255.255.0 /24 Los 3 primeros Octetos disp. Para la red 1283=2097152 Redes 128n n=núm de oct disp. Para red El ultimo octeto número de host = 2m-2 m=bits disp. Para host = 28-2=254 hosts 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 28 27 26 25 24 23 21 20 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 128 64 32 16 8 4 2 1 192 1 23 19 1 1 0 0 0 0 0 0 0 0 0 0 0 0 0 1 0 0 0 1 0 1 1 1 0 0 0 1 0 0 1 1

- 32. Sbuneteo 200.205.0.0 IP Origen 11001000---11001101---00000000---00000000 comienzacon 110 Red clase C 255.255.255.0 En Binario –> 11111111---11111111---11111111---00000000 –> disponiblesparared Necesito10 subredesentonces 2n -2≥Cantidadde SubredesRequeridas n= cantidad de bits a encenderenla parte de host 24 -2 = 16-2 = 14 –> 4 bitsa encenderde laparte asignadaal host 11111111---11111111---11111111----11110000 –> 255.255.255.240 Mascara de Red Los saltos de red seránde acuerdoa la siguiente formula 256-240 = 16 Ahoracuantos host podre conectar a cada subred si tengo 2m -2 = Host | m=bits disponibles para host 24= 16 – 2 = 14 (menos2 porque nose utilizalaprimerani laúltima(redybroadcast)) Subred1 Subred5 Subred9 200.205.0.0 SUBRED 200.205.0.64 SUBRED 200.205.0.128 SUBRED 200.205.0.1 PRIMERA IP USABLE 200.205.0.65 PRIMERA IP USABLE 200.205.0.129 PRIMERA IP USABLE 200.205.0.14 ULTIMA IPUSABLE 200.205.0.78 ULTIMA IPUSABLE 200.205.0.142 ULTIMA IP USABLE 200.205.0.15 BROATCAST 200.205.0.79 BROATCAST 200.205.0.143 BROATCAST Subred2 Subred6 Subred10 200.205.0.16 SUBRED 200.205.0.80 SUBRED 200.205.0.144 SUBRED 200.205.0.17 PRIMERA IP USABLE 200.205.0.81 PRIMERA IP USABLE 200.205.0.145 PRIMERA IP USABLE 200.205.0.30 ULTIMA IPUSABLE 200.205.0.94 ULTIMA IPUSABLE 200.205.0.158 ULTIMA IP USABLE 200.205.0.31 BROATCAST 200.205.0.95 BROATCAST 200.205.0.159 BROATCAST Subred3 Subred7 200.205.0.32 SUBRED 200.205.0.96 SUBRED 200.205.0.33 PRIMERA IP USABLE 200.205.0.97 PRIMERA IP USABLE 200.205.0.46 ULTIMA IPUSABLE 200.205.0.110 ULTIMA IP USABLE 200.205.0.47 BROATCAST 200.205.0.111 BROATCAST Subred4 Subred8 200.205.0.48 SUBRED 200.205.0.112 SUBRED 200.205.0.49 PRIMERA IP USABLE 200.205.0.113 PRIMERA IP USABLE 200.205.0.62 ULTIMA IPUSABLE 200.205.0.126 ULTIMA IP USABLE 200.205.0.63 BROATCAST 200.205.0.127 BROATCAST

- 33. Dominio: Conjunto de computadoras relacionadas por partes o una misma organización que comparten la misma red Una central privada PBX de una red digital de servicios integrados ISDN puede transmitir voz y datos sobre la misma red Señal Analógica: Transmitir la señal se atenúa con la distancia más fácilmente Existen muchos métodos de codificación El ruido no es amplificado Se optimiza el ancho de banda y la tasa de errores. Señal Digital: Se utiliza repetidores para mejorar la señal Para evitar la atenuación se utilizan amplificadores para mejorar la señal Se modifican parámetros de una señal a transmitir mediante una señal portadora Puede ser modulada en amplitud en fase o en frecuencia Fórmula para encontrar las señales portadoras: S(t): A cos [2pi f(t) -0], donde Ingeniería Inversa: Proceso de recuperación de diseño de datos y procedimientos entre otros de un sistema Inteligencia Artificial: Ciencia que trata de la comprensión de la inteligencia y del diseño de maquinas inteligentes Censor Propioceptivo: Informa sobre el estado del robot Cuadro Clave: diseño detallado de las escenas en un momento determinado de la acción Apuntador: Contiene la dirección de otro objeto Funcion. Representación matemática que asigna a cada valor de entrada (x) uno y solo uno de salida (y) Ecuacion de Einstein : E= mc2 Estructuras de control de flujo del programa: While do while for Satelite GEO: transmite Televicion Satelite LEO: Transmision de datos a tierra