Soluciones Oracle para cumplimiento LOPD sanidad

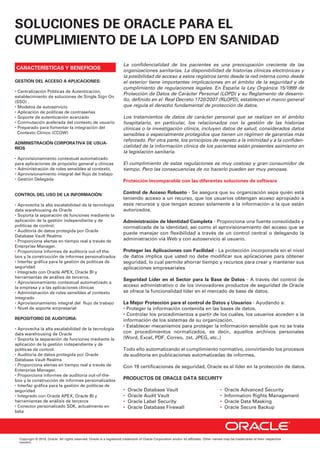

- 1. SOLUCIONES DE ORACLE PARA EL CUMPLIMIENTO DE LA LOPD EN SANIDAD La confidencialidad de los pacientes es una preocupación creciente de las CARACTERÍSTICAS Y BENEFICIOS organizaciones sanitarias. La disponibilidad de historias clínicas electrónicas y la posibilidad de acceso a estos registros tanto desde la red interna como desde GESTIÓN DEL ACCESO A APLICACIONES: el exterior tiene importantes implicaciones en el ámbito de la seguridad y de cumplimiento de regulaciones legales. En España la Ley Orgánica 15/1999 de • Centralización Políticas de Autenticación, Protección de Datos de Carácter Personal (LOPD) y su Reglamento de desarro- establecimiento de soluciones de Single Sign On (SSO) . llo, definido en el Real Decreto 1720/2007 (RLOPD), establecen el marco general • Modelos de autoservicio que regula el derecho fundamental de protección de datos. • Aplicación de políticas de contraseñas • Soporte de autenticación avanzado Los tratamientos de datos de carácter personal que se realizan en el ámbito • Conmutación acelerada del contexto de usuario hospitalario, en particular, los relacionados con la gestión de las historias • Preparado para fomentar la integración del clínicas o la investigación clínica, incluyen datos de salud, considerados datos Contexto Clínico (CCOW) sensibles o especialmente protegidos que tienen un régimen de garantías más reforzado. Por otra parte, los principios de respeto a la intimidad y a la confiden- ADMINISTRACIÓN CORPORATIVA DE USUA- RIOS cialidad de la información clínica de los pacientes están presentes asimismo en la legislación sanitaria. • Aprovisionamiento contextual automatizado para aplicaciones de propósito general y clínicas El cumplimiento de estas regulaciones es muy costoso y gran consumidor de • Administración de roles sensibles al contexto. tiempo. Pero las consecuencias de no hacerlo pueden ser muy penosas. • Aprovisionamiento integral del flujo de trabajo • Gestión Delegada Protección incomparable con las diferentes soluciones de software CONTROL DEL USO DE LA INFORMACIÓN: Control de Acceso Robusto - Se asegura que su organización sepa quién está teniendo acceso a un recurso, que los usuarios obtengan acceso apropiado a • Aprovecha la alta escalabilidad de la tecnología esos recursos y que tengan acceso solamente a la información a la que están data warehousing de Oracle autorizados. • Soporta la separación de funciones mediante la aplicación de la gestión independiente y de Administración de Identidad Completa - Proporciona una fuente consolidada y políticas de control. normalizada de la identidad, así como el aprovisionamiento del acceso que se • Auditoría de datos protegida por Oracle puede manejar con flexibilidad a través de un control central o delegando la Database Vault Realms • Proporciona alertas en tiempo real a través de administración vía Web y con autoservicio al usuario. Enterprise Manager. • Proporciona informes de auditoría out-of-the- Proteger las Aplicaciones con Facilidad - La protección incorporada en el nivel box y la construcción de informes personalizados de datos implica que usted no debe modificar sus aplicaciones para obtener • Interfaz gráfica para la gestión de políticas de seguridad, lo cual permite ahorrar tiempo y recursos para crear y mantener sus seguridad aplicaciones empresariales • Integrado con Oracle APEX, Oracle BI y herramientas de análisis de terceros. Seguridad Líder en el Sector para la Base de Datos - A través del control de • Aprovisionamiento contextual automatizado a la empresa y a las aplicaciones clínicas acceso administrativo o de los innovadores productos de seguridad de Oracle • Administración de roles sensibles al contexto se ofrece la funcionalidad líder en el mercado de base de datos. integrado • Aprovisionamiento integral del flujo de trabajo La Mejor Protección para el control de Datos y Usuarios - Ayudando a: • Nivel de soporte empresarial • Proteger la información contenida en las bases de datos. • Controlar los procedimientos a partir de los cuáles, los usuarios acceden a la REPOSITORIO DE AUDITORIA: información de los sistemas de su organización. • Establecer mecanismos para proteger la información sensible que no se trata • Aprovecha la alta escalabilidad de la tecnología data warehousing de Oracle con procedimientos normalizados, es decir, aquellos archivos personales • Soporta la separación de funciones mediante la (Word, Excel, PDF, Correo, .txt, JPEG, etc..) aplicación de la gestión independiente y de políticas de control. Todo ello automatizando el cumplimiento normativo, convirtiendo los procesos • Auditoría de datos protegida por Oracle de auditoría en publicaciones automatizadas de informes. Database Vault Realms • Proporciona alertas en tiempo real a través de Con 19 certificaciones de seguridad, Oracle es el líder en la protección de datos. Enterprise Manager. • Proporciona informes de auditoría out-of-the- box y la construcción de informes personalizados PRODUCTOS DE ORACLE DATA SECURITY • Interfaz gráfica para la gestión de políticas de seguridad • Oracle Database Vault • Oracle Advanced Security • Integrado con Oracle APEX, Oracle BI y • Oracle Audit Vault • Information Rights Management herramientas de análisis de terceros • Oracle Label Security • Oracle Data Masking • Conector personalizado SDK, actualmente en • Oracle Database Firewall • Oracle Secure Backup beta Copyright © 2010, Oracle. All rights reserved. Oracle is a registered trademark of Oracle Corporation and/or its affiliates. Other names may be trademarks of their respective owners.

- 2. Los principales analistas del mercado posicionan de forma indiscutible a Oracle CARACTERÍSTICAS Y BENEFICIOS como líder en el mercado de Gestión de Identidades y Control de Accesos. TERMINALES ULTRALIGEROS SUN RAY PRODUCTOS DE ORACLE IDENTITY MANAGEMENT • Virtualizan el puesto de trabajo evitando que • Oracle Identity Manager • Oracle Federation Server se ejecute software fuera del CPD • Se recomienda utilizar acceso controlado con • Oracle Identity Analytics • Oracle Adaptive Access Manager tarjeta chip, soportando firma electrónica • Oracle Virtual Directory • Oracle Entitlement Server • En cuanto el usuario retira su tarjeta, el • Oracle Internet Directory • Oracle Enterprise SSO terminal se bloquea y nadie puede acceder • Oracle Directory Server EE • Oracle Access Manager hasta que se identifica otro usuario • La conmutación de un usuario a otro es muy rápida, siendo especialmente cómodo en Con estas soluciones podrá saber: puestos compartidos en ambientes clínicos como urgencias, uci, quirófanos, etc • La comunicación con el CPD se puede cifrar, • Quién accede a las aplicaciones y a la información sensible. especialmente importante cuando la conectivi- • Cuándo se ha accedido a esa información. dad es inalámbrica • Quién ha modificado la información sensible. • Se puede bloquear la conexión de cualquier • Cual fue exactamente la información que vio en ese momento. dispositivo de grabación masiva de datos para • Y generar alertas automáticas ante eventos potencialmente peligrosos. evitar extracciones no deseadas de datos Soluciones de hardware para reforzar el cumplimiento de la LOPD SERVIDORES CON PROCESADOR SPARC T3 CON COPROCESADOR CRIPTOGRÁFICO PARA CADA CORE La mejor forma de evitar riesgos de seguridad es una buena prevención – El mayor riesgo de violaciones de la confidencialidad proviene de dentro de las • Cada procesador SPARC T3 incluye 16 cores propias organizaciones y muchas veces se produce sin especial malicia, por con sus correspondientes coprocesadores simple error o desconocimiento del usuario. Por ello los terminales ultraligeros criptográficos Sun Ray con el uso de una tarjeta con firma electrónica como medio físico de • Trabajan con Oracle Solaris que es el S.O. de acceso conciencian al usuario de su responsabilidad personal en la cadena de misión crítica con extensiones de seguridad de seguridad. grado militar Si a eso se añade que el sistema permite una conmutación casi instantánea de • Permite protocolos de encriptación basados en estándares para el cifrado de comunicaciones un usuario a otro en entornos compartidos y que al retirar la tarjeta se produce sin degradación de las prestaciones. un bloqueo automático de la sesión, se crea una cultura de privacidad apoyada en un entorno que lo facilita. LIBRERÍAS SL24/SL48/SL500 CON TECNOLO- Por otra parte la posibilidad de bloquear la conexión de dispositivos de almace- GÍA DE DRIVE LTO Y LTO "CRYPTO-READY" namiento extraible impide la extracción de datos no autorizados y cierra puertas a la entrada de software malicioso. • La más moderna tecnología de almacenamien- Cuando el enlace del puesto de trabajo con el CPD se hace por conexión inalám- to y preservación en cinta brica el sistema permite el cifrado de las comunicaciones para evitar intrusis- • Amplia gama de configuraciones y capacida- des para ajustarse a las necesidades de cada mos. centro • Los drives LTO "crypto ready" permiten el Las conexiones SSL no tienen por qué ser costosas y lentas - Cada vez más se cifrado de datos en cintas magnéticas para su dan servicios fuera de la zona de seguridad y la encriptación es requerida por el salvaguarde fuera del CPD reglamento de la LOPD. El uso de servidores basados en procesadores SPARC T3 con coprocesadores criptográficos en cada uno de sus dieciséis cores permi- CABINAS DE ALMACENAMIENTO 6X80 CON te suministrar los servicios a gran número de usuarios externos sin impacto en LICENCIAS "DATA REPLICATION" Y SISTEMAS el rendimiento ni costes adicionales. ZFS STORAGE APPLIANCE • Los sistemas de disco 6000 y ZFS Storage La preservación y el traslado de datos encriptados es una exigencia – El regla- Appliance permiten la replicación de datos mento de la LOPD exige garantizar la integridad de la información con copias de entre dispositivos de almacenamiento garanti- respaldo y recuperación. Y las copias han de guardarse fuera del CPD en el caso zando una copia de los datos a respaldar del nivel alto de seguridad. Ello implica sistemas robustos, eficaces y con capa- • Las distintas soluciones ofrecen la mejor cidad de encriptar las cintas que salgan fuera del CPD. La oferta de Oracle es la relación calidad/precio para gestionar los datos más amplia y con reconocido liderazgo de mercado. en función de su accesibilidad y criticidad Los datos han de estar accesibles para los accesos autorizados – La cada vez más ingente cantidad de datos que se generan en los entornos sanitarios impli- can que el factor tiempo sea cada vez más crítico en la gestión de las copias de seguridad y, sobre todo, en la recuperación. La oferta de Oracle de cabinas de almacenamiento 6x00 y ZFS Storage Applance con sistemas de replicación de datos son una plataforma ideal para gestionar un primer nivel de respaldo a precios asequibles Con estas plataformas se facilita enormemente el cumplimiento del reglamento de la LOPD. Estas soluciones pueden funcionar en conjunto o cada una por separado. Copyright © 2010, Oracle. All rights reserved. Oracle is a registered trademark of Oracle Corporation and/or its affiliates. Other names may be trademarks of their respective owners.

- 3. Contacte con nosotros. Para más información sobre productos y soluciones Oracle, visite www.oracle.com o llame al 900 942 904 Copyright © 2010, Oracle. All rights reserved. Oracle is a registered trademark of Oracle Corporation and/or its affiliates. Other names may be trademarks of their respective owners.

- 4. Contacte con nosotros. Para más información sobre productos y soluciones Oracle, visite www.oracle.com o llame al 900 942 904