Valeria

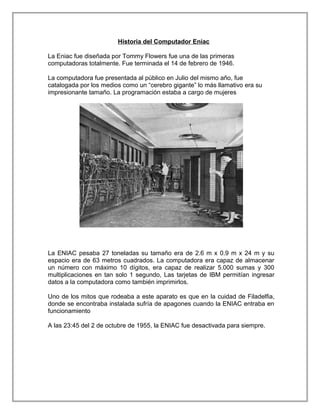

- 1. Historia del Computador Eniac La Eniac fue diseñada por Tommy Flowers fue una de las primeras computadoras totalmente. Fue terminada el 14 de febrero de 1946. La computadora fue presentada al público en Julio del mismo año, fue catalogada por los medios como un “cerebro gigante” lo más llamativo era su impresionante tamaño. La programación estaba a cargo de mujeres La ENIAC pesaba 27 toneladas su tamaño era de 2.6 m x 0.9 m x 24 m y su espacio era de 63 metros cuadrados. La computadora era capaz de almacenar un número con máximo 10 dígitos, era capaz de realizar 5.000 sumas y 300 multiplicaciones en tan solo 1 segundo, Las tarjetas de IBM permitían ingresar datos a la computadora como también imprimirlos. Uno de los mitos que rodeaba a este aparato es que en la cuidad de Filadelfia, donde se encontraba instalada sufría de apagones cuando la ENIAC entraba en funcionamiento A las 23:45 del 2 de octubre de 1955, la ENIAC fue desactivada para siempre.

- 2. Sistema Operativo Es el software básico de una computadora que tiene un interfaz entre el resto de programas del ordenador, los dispositivos de hardware y el usuario. Las funciones básicas del sistema operativo son administrar los recursos de la máquina, organizar archivos y coordinar el hardware. Los sistemas operativos mas utilizados son Windows, Linux y Mac. Algunos ya vienen con un navegador integrado Funciones: Interpreta los comandos que permiten al usuario comunicarse con el ordenador. Organiza los archivos en diversos dispositivos de almacenamiento, como discos flexibles, dicos duros. Coordina y manipula el hardware de la computadora como las impresoras y la memoria el teclado y el teclado y mouse. Gestiona los errores de hardware y la perdida de datos Windows Versiones: Xp: mejores copias Vista: Fracaso de Microsoft se entraba virus y no reconocía documentos Windows 7: Cuenta con 5 subdivisores sárter, home, home basic, professional y ultimate. Windows 8.1: Carece de interfaz gráfico es utilizado en netebok tables para procesadores pequeños Mac-OSX -Conocido como sistema operativo, en móviles pone -Tiene un 75% de valor agregado que una PC -Sistema operativo pagado

- 3. -Todas sus versiones son completas y utilizan nombres de felinos para versiones como 10.7 lion. 10.8 montan lanion 10.9 mavericks, 10.10 yosemite Linux -Version de licencia gratuita -Todos trabajan con Linux -Version de licencia gratuita Los Dispositivos de Entrada: Estos dispositivos permiten al usuario del computador introducir datos, comandos y programas en el CPU. El dispositivo de entrada es el mas común es un teclado similar al de las maquinas de escribir. Dispositivos de entrada, convierten la información en señales eléctricas que se almacenan en la memoria central. Los mas comunes son: Teclado: es un dispositivo eficaz para introducir datos no gráficos como rótulos de imágenes asociados Raton o Mouse: Es un dispositivo electrónico que nos permite dar instrucciones a nuestra computadora a través de un cursor que aparece en la pantalla y haciendo clic para que se lleve a cabo una acción determinada

- 4. Microfono: Los micrófonos son los transductores encargados de transformar energía acústica en energía eléctrica, permitiendo, por lo tanto el registro almacenamiento, transmisión y procesamiento eléctrico de las señales de audio. Scanner: Es una unidad de ingreso de infomacion, permite la introducción de imágenes graficas al computador mediante un sistema de matrices de puntos, como resultado de un barrido óptico del documento. Webcam: Es una cámara de pequeñas dimensiones, tiene que estar conectada al PC para poder funcionar y esta transmite las imágenes al ordenador. Su uso es generalmente para videoconferencias por interner.

- 5. Los Dispositivos de Salida Estos dispositivos permiten al usuario ver los resultados de lo cálculos o de las manipulaciones de datos de la computadora. El dispositivo de salida mas común es la unidad de visualización Pantalla o Monitor: Es en donde se ve la información suministrada por el ordenador. En el caso mas habitual se trata de un aparato basado en un tubo de rayos catódicos como el de los televisores. Impresora: Es el periférico que el ordenador utiliza para presentar información impresa en papel.Las primeras impresoras nacieron muchos años antes que el PC e incluso antes que los monitores, siendo el método mas usual para presentar los resultados de los monitores. Auriculares: Son dispositivos colocados en el oído para poder escuchar los sonidos que la tarjeta de sonido envía. Presentan la ventaja de que no pueden ser escuchados por otra persona, solo la que los utiliza.

- 6. Microsoft Office 2007 Es una versión de la suite ofimática Microsoft Office de Microsoft y sucesora de Microsoft Office 2003. Originalmente conocido como Office 12 durante su ciclo beta, fue lanzado el 30 de noviembre de 2006 al mercado empresarial y el 30 de enero de 2007 al público incluye nuevas características, la más notable es la nueva interfaz gráfica llamada office también conocida como “interfaz de cinta” Office 2007 incluye nuevas aplicaciones y herramientas del lado servidor, también esta nueva versión incluye Microsoft Office Server 2007 un sistema de revisión en red de aplicaciones de Office, tales como Excel o Word. Microsoft Office 2008 Office 2008 para Mac es la ultima versión en una larga lista de predeces office 2008 para Mac es la ultima versión en una larga lista de predecesores de Microsoft Office en la plataforma Mac OS. De hecho, Office hizo su primera aparición en 1989 en un Mac y luego en 1990 en Windows. Sin embargo, Excel 2008 carece también de otras funcionalidades, tales como la funcionalidad de pivote grafico, que desde hace tiempo sido una característica en la versión de Windows. En mayo de 2008, Microsoft anuncio que VBA hara una declaración en la próxima versión de Microsoft Office para Mac.

- 7. Office 2008: Mac Home y Student Edition. A precio de hogares y centros educativos , con esta edición de Office obtendrá más por mucho menos. Ya sea para proyectos domésticos o escolares, la nueva experiencia de Office 2008 para Mac hace que sea más fácil que nunca crear trabajos de calidad profesional. Word Excel PowerPoint Entourage Messenger MSN Microsoft 2009- 2010 Edición Starter: En noviembre de 2009 fue lanzada la edición Stater para un reducido grupo de personas. Incluye Microsoft Word 2010 Starter y Microsoft Excel 2010 Starter y muestra publicidad en compensación a que es libre de costos. Ambas piezas del software poseen limitaciones con respecto a publicaciones de pago de Microsoft Office, además estas versiones strarter contienen publicidad en el lado inferior derecho de la ventana.

- 8. Características de Office 2010: Nuevas plantillas de Smart art. Background removal tool Styling carta Interfaz de cinta de operaciones Editor de ecuaciones de Word 2007 Personalizar el Escritorio Para personalizar el fondo del escritorio elegimos el que nos agrade y lo aplicamos siguiendo 4 pasos: Inicoo Panel de control Fondos de escritorio Elegimos el que mas nos grade y lo aplicamos Como poner el nombre junto a la hora Sin complicaciones vamos a poner una palabra al costado del reloj de Windows 7. Esto reemplazara al “am” y al “pm” Como crear un Blogger Pasos para crear una cuenta en Blogger: Paso 1: Ingresar a la página http://blogger.com si ya tienes una cuenta en Gmail, youtube o algunos de los servicios de Google, solo tienes que escribir en los

- 9. campos de iniciar sesión tu nombre de usuario y contraseña y omite los pasos que sigan. Paso 2: Cuando estés allí, dar clic en el botón Crear cuenta de la parte superior derecha. Paso 3: Veras que aparece un formulario, dirigiéndose con sus datos personales en las casillas correspondientes.

- 10. Paso 4: No te olvides de leer cuidadosamente y señalar la casilla acepto las condiciones del servicio y la política de seguridad de Google. Paso 5: Cuando hayas terminado, haz clic en el botón Siguiente paso de la parte inferior del formulario Paso 6: Aparecerá una nueva página que contiene tus datos de perfil y la opción para que cambies tu foto. Cuando lo hayas hecho, selecciona el idioma en la parte superior y haz clic en el botón Continuar en Blogger de la esquina inferior Ten en cuenta… Al crear tu cuenta en blogger, también lo estás haciendo para otros servicios de Google como tu canal de videos en Youtube, el correo electrónico de Gmail entre otros servicios. Blog en Blogger

- 11. Paso 1: Cuando estés en la página principal de tu cuenta de Blogger, haz clic sobre el botón Nuevo blog de la parte superior. Paso 2: Veras que aparece una nueva ventana con varios campos. En el campo Titulo escribe el nombre que le darás a tu blog Paso 3: En el campo Direccion escribe como quieras que sea la URL de tu blog en internet.Si aparece un cuadro amarillo de alerta, es porque la dirección ya esta siendo usada por otra persona Paso 4: Luego deberas seleccionar uno de los diseños de plantilla q aparecen el la parte central. Paso 5: Finalmente, hacemos clic sobre el botón Crear blog y listo Virus Informáticos

- 12. Es un malware que altera el funcionamiento del ordenador, sin que le notifique al usuario, los virus reemplazan archivos ejecutables por otros infectados. Los virus pueden destruir los datos almacenados en una computadora aunque existan otros inofensivos que solo se caracterizan por ser molestosos. Activos Son programas que tratan de descubrir los daños que ha dejado un software malicioso, para detectarlo y eliminarlo, y en algunos casos contener o parar la contaminación. En general, el sistema proporciona una seguridad donde se no se requiere la intervención del usuario. Pasivos Tratar de no introducir al equipo medios de almacenamientos que creas que pudieran tener algúna clase de virus. No instalar software “pirata”, pues puede tener dudosa precedencia. No abrir mensajes o enlaces de alguna dirección electrónica desconocida. Informarse y utilizar sistemas operativos más seguros. Tipo de virus Troyano: Este virus roba información o altera el sistema del hardware Hoax: No son virus ni tienen capacidad de reproducirse por si solos, son mensajes de contenido falso que provocan al usuario a hacer copias y enviarlas a sus contactos. Gusano: Este virus tiende a duplicarse a si mismo. Los gusanos utilizan las partes automáticas de un sistema que generalmente son invisibles para el usuario.