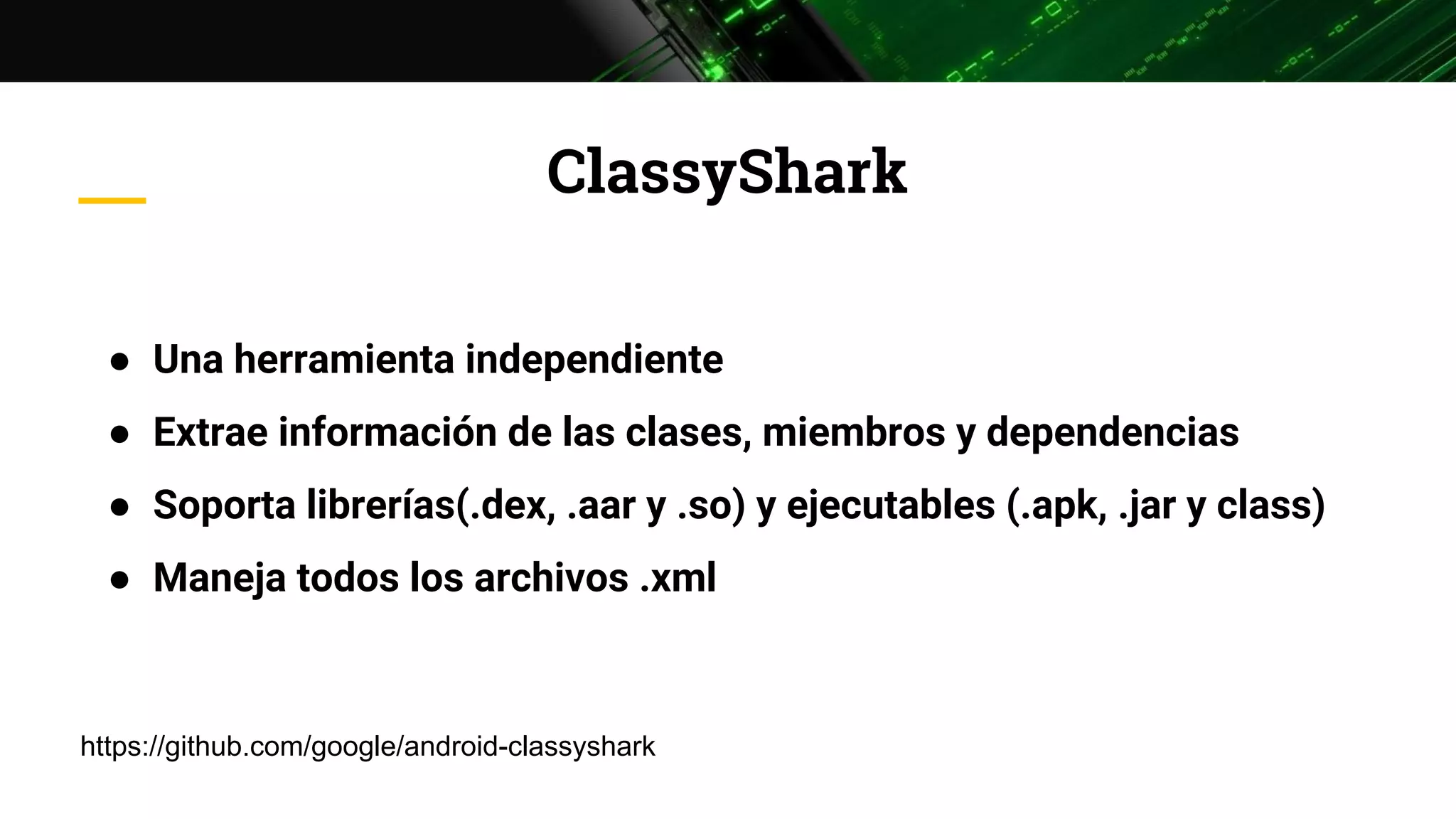

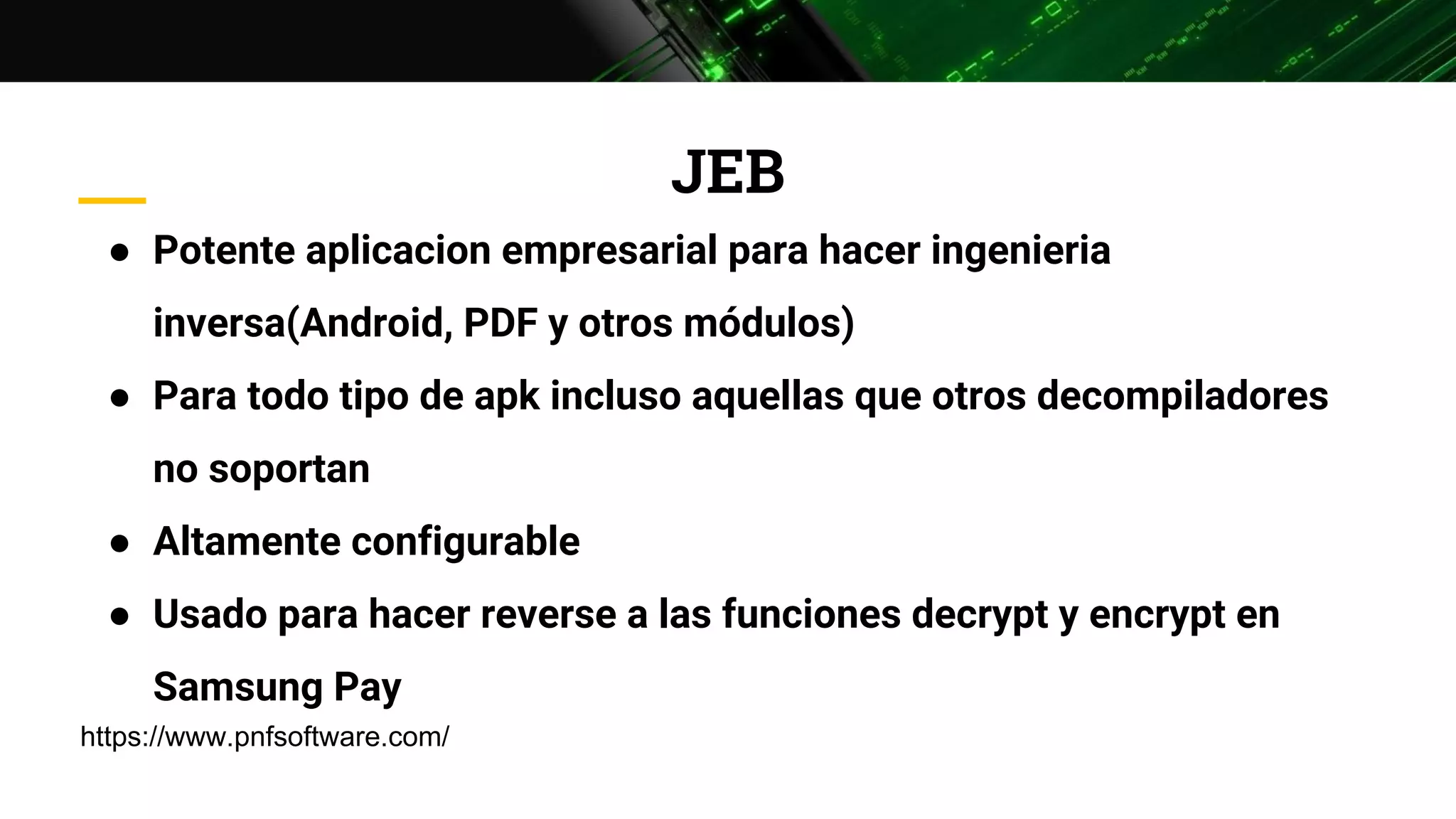

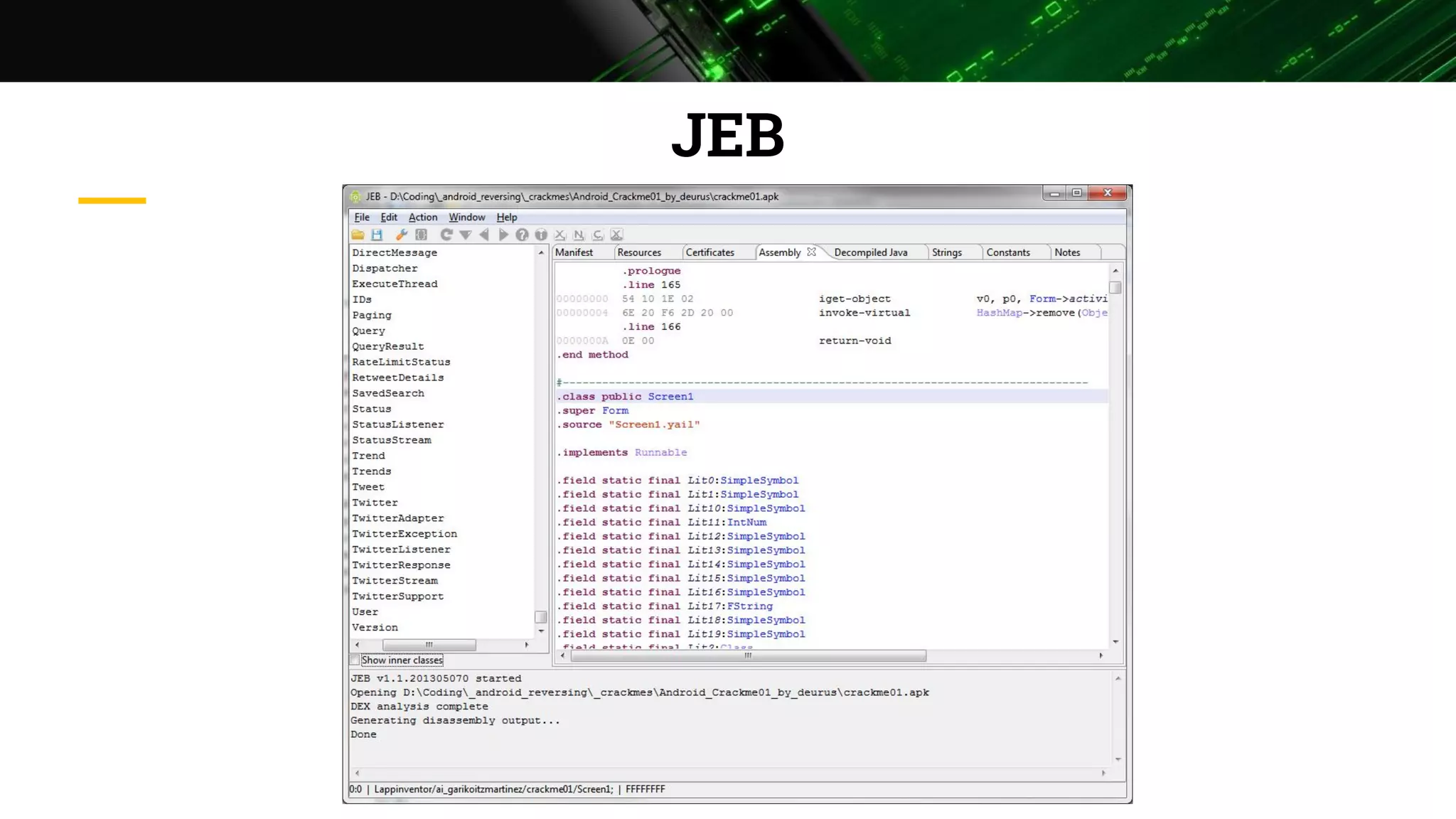

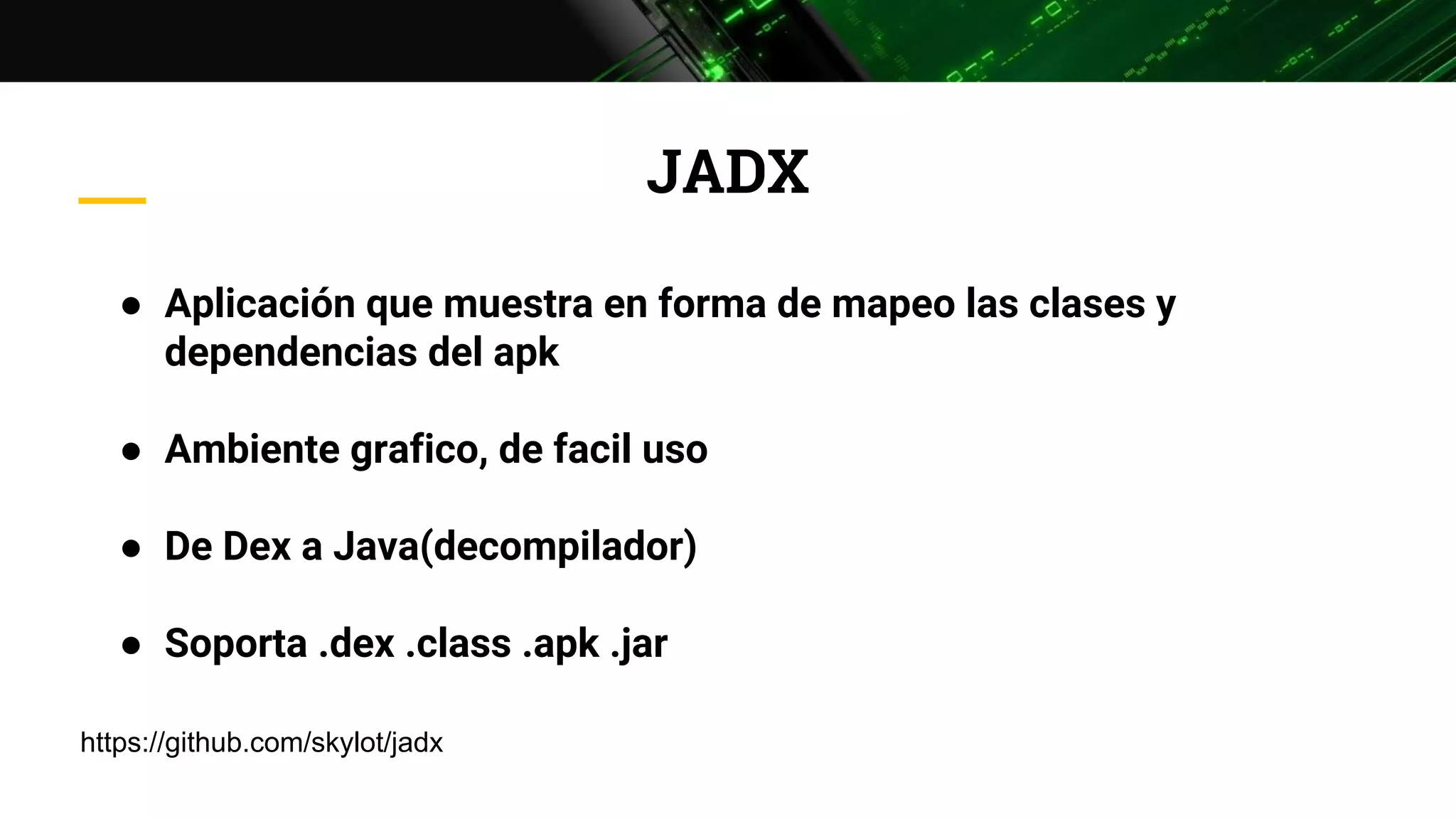

El documento presenta diversas herramientas y técnicas para la ingeniería inversa de aplicaciones Android, tales como enjarify, classyshark y jeb. Se destaca que dex2jar tiene limitaciones en su traducción de Dalvik a bytecode y se mencionan alternativas más efectivas como JADX y QARK. Además, se describe la importancia de analizar la seguridad de las aplicaciones mediante herramientas como Lint y Dare.