El documento explora el cifrado en flujo, enfocado en el algoritmo RC4 y el cifrado A5/1 utilizado en telefonía celular GSM. Se describen ataques conocidos contra ambos métodos, destacando su vulnerabilidad y la evolución de estos ataques a lo largo de los años. Además, se discute el funcionamiento de registros LFSR y su papel en la generación de secuencias de cifrado.

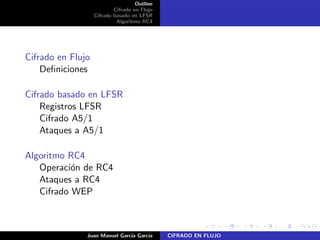

![Outline

Cifrado en Flujo

Cifrado basado en LFSR

Algoritmo RC4

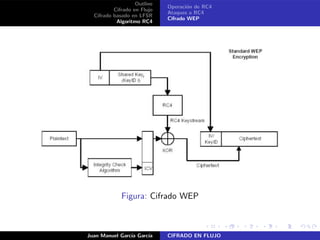

Operaci´on de RC4

Ataques a RC4

Cifrado WEP

Key-Scheduling Algorithm (KSA)

for i = 0 to 255 do

S[i] ← i

end for

j ← 0

for i = 0 to 255 do

j ← (j + s[i] + k[i m´od keylength]) m´od 256

Swap s[i] and s[j]

end for

Juan Manuel Garc´ıa Garc´ıa CIFRADO EN FLUJO](https://image.slidesharecdn.com/cap3-150511125208-lva1-app6891/85/Capitulo-3-Cifrado-en-flujo-15-320.jpg)

![Outline

Cifrado en Flujo

Cifrado basado en LFSR

Algoritmo RC4

Operaci´on de RC4

Ataques a RC4

Cifrado WEP

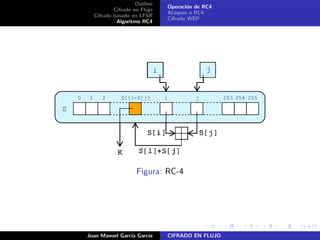

Pseudo-Random Generation Algorithm (PRGA)

while GeneratingOutput do

i ← (i + 1) m´od 256

j ← (j + S[i]) m´od 256

Swap values of S[i] and S[j]

K ← S[(S[i] + S[j]) m´od 256]

Output K

end while

Juan Manuel Garc´ıa Garc´ıa CIFRADO EN FLUJO](https://image.slidesharecdn.com/cap3-150511125208-lva1-app6891/85/Capitulo-3-Cifrado-en-flujo-16-320.jpg)

![Outline

Cifrado en Flujo

Cifrado basado en LFSR

Algoritmo RC4

Operaci´on de RC4

Ataques a RC4

Cifrado WEP

Ataque de Fluhrer, Mantin y Shamir

◮ En 2001, Fluhrer, Mantin y Shamir descubrieron que la

estad´ıstica de los primeros bytes del flujo cifrante es

fuertemente no-aleatoria, proporcionando informaci´on sobre la

llave.

◮ La clave puede ser encontrada analizando un n´umero

suficientemente grande de mensajes.

◮ Fue utilizado para romper el protocolo de cifrado WEP (Wired

Equivalent Privacy) utilizado en redes inal´ambricas 802.11.

◮ Los criptosistemas pueden defenderse de este ataque

descartando la porci´on inicial del flujo cifrante. El algoritmo

asi modificado se le denomina RC4-drop[n] donde n es el

n´umero de bytes a descartar, t´ıpicamente 768 bytes.

Juan Manuel Garc´ıa Garc´ıa CIFRADO EN FLUJO](https://image.slidesharecdn.com/cap3-150511125208-lva1-app6891/85/Capitulo-3-Cifrado-en-flujo-19-320.jpg)