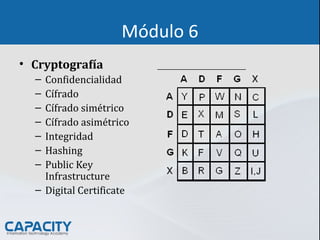

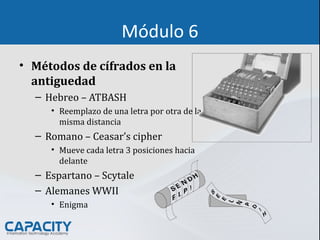

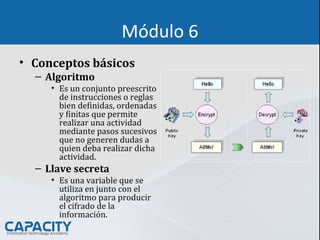

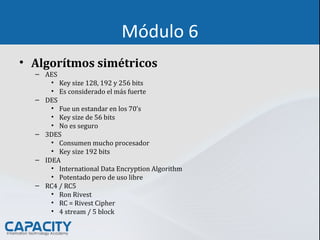

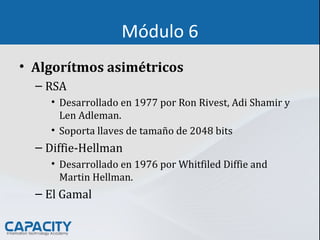

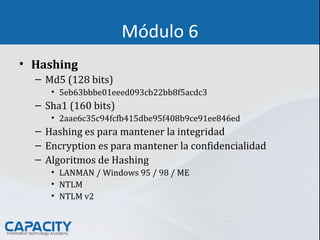

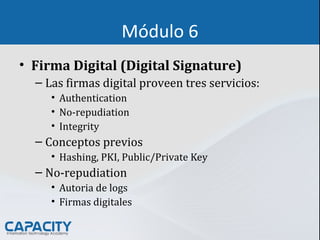

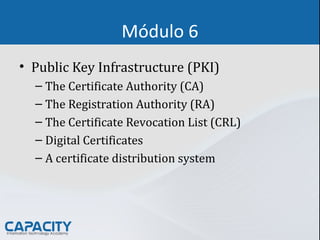

Este documento resume conceptos clave de criptografía como confidencialidad, cifrado simétrico y asimétrico, integridad, hashing y firma digital. Explica cómo la criptografía se usa para mantener la confidencialidad y la integridad de los mensajes mediante el uso de algoritmos como AES, RSA y Diffie-Hellman junto con llaves secretas. También describe la infraestructura de clave pública y cómo las firmas digitales proporcionan autenticación, no repudio e integridad.