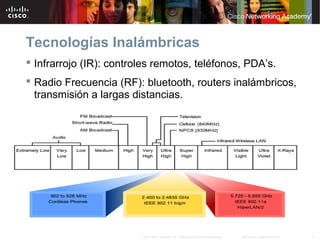

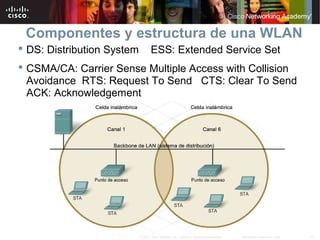

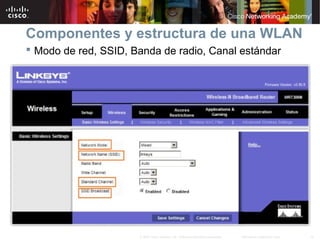

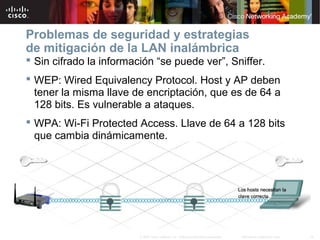

Este documento describe las tecnologías inalámbricas, los componentes y estructura de una red inalámbrica, los problemas de seguridad y estrategias de mitigación, y la configuración de puntos de acceso y clientes inalámbricos. Las tecnologías inalámbricas transmiten información mediante señales de radio, pero también plantean inquietudes sobre la seguridad que deben abordarse a través de autenticación, encriptación y filtros. Antes de implementar una red inalámbrica, se debe crear