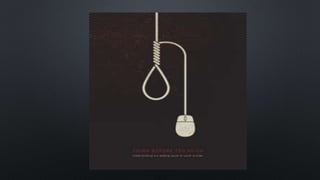

Este documento describe diferentes tipos de ciberacoso, incluyendo el acoso escolar, el grooming, y las tácticas comunes utilizadas por los ciberacosadores. Define el ciberacoso como el uso de medios digitales para acosar a otros de manera repetida, y explica que puede ocurrir en contextos académicos, laborales, sociales y amorosos debido a la ubicuidad de Internet. También detalla los posibles efectos negativos del ciberacoso en las víctimas y la dificultad de hacer cumplir las